Để bảo mật hệ thống Linux, việc hiểu rõ AppArmor là gì và cơ chế hoạt động của Mandatory Access Control là vô cùng cần thiết. Bài viết này của Fast Byte sẽ định nghĩa chi tiết về AppArmor, so sánh trực diện với SELinux, đồng thời cung cấp hướng dẫn cài đặt, cấu hình và quản lý các profile Application Armor để bảo mật Linux một cách hiệu quả.

AppArmor là gì?

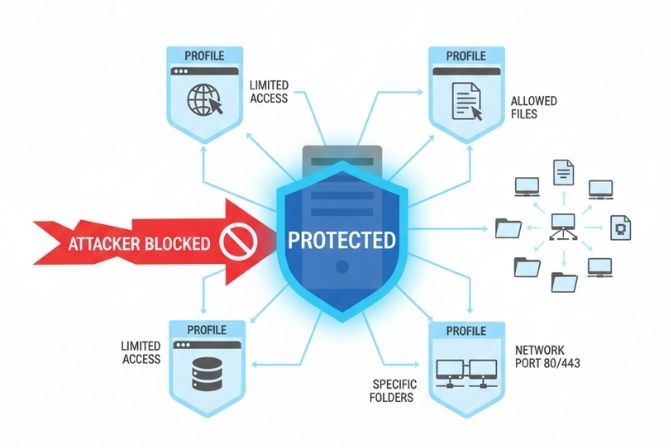

AppArmor, viết tắt của Application Armor, là một Module Bảo mật của Nhân Linux (Linux Security Module – LSM). Chức năng chính của AppArmor là triển khai cơ chế Kiểm soát Truy cập Bắt buộc (Mandatory Access Control – MAC).

Khác với mô hình bảo mật truyền thống chỉ dựa vào quyền sở hữu của người dùng (Discretionary Access Control – DAC), AppArmor giới hạn quyền hạn của từng ứng dụng một cách độc lập.

Mỗi ứng dụng sẽ được ràng buộc bởi một “profile” bảo mật riêng. Profile này định nghĩa chính xác những tài nguyên hệ thống (tệp tin, thư mục, kết nối mạng) mà ứng dụng đó được phép truy cập, và những hành động (đọc, ghi, thực thi) được phép thực hiện.

Bằng cách này, ngay cả khi một ứng dụng bị khai thác lỗ hổng, thiệt hại cũng sẽ được giới hạn trong phạm vi cho phép của profile. Kẻ tấn công sẽ không thể leo thang đặc quyền hay gây ảnh hưởng đến các thành phần quan trọng khác của hệ điều hành. Đây chính là lớp phòng thủ chiều sâu mà AppArmor mang lại.

Lịch sử và sự phát triển của AppArmor

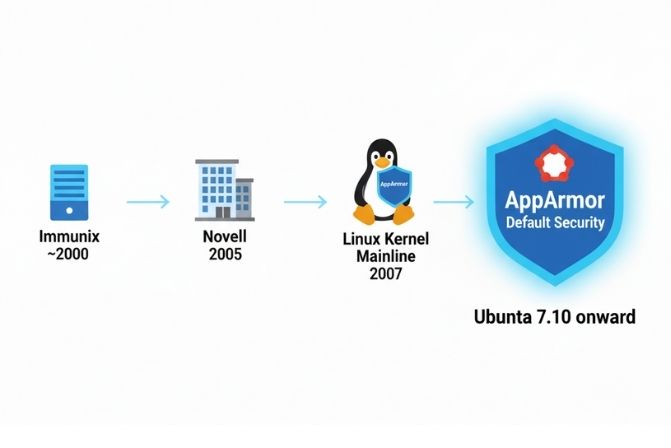

AppArmor có một lịch sử phát triển khá thú vị. Công nghệ này ban đầu được phát triển bởi công ty Immunix, một công ty tập trung vào bảo mật Linux. Năm 2005, Novell đã mua lại Immunix và tiếp tục phát triển AppArmor.

Một cột mốc quan trọng là vào năm 2007, Novell đã đóng góp mã nguồn của AppArmor vào nhân Linux. Kể từ phiên bản kernel 2.6.36, module bảo mật này đã chính thức trở thành một phần của nhân Linux, giúp việc tích hợp và sử dụng trở nên dễ dàng hơn bao giờ hết.

Canonical, công ty đứng sau Ubuntu, đã tích hợp và bật AppArmor làm cơ chế bảo mật mặc định kể từ phiên bản Ubuntu 7.10. Sự hỗ trợ mạnh mẽ này đã giúp module bảo mật này trở nên cực kỳ phổ biến trong cộng đồng người dùng Debian và các bản phân phối dựa trên Debian.

Nguyên lý hoạt động và mô hình bảo mật của AppArmor

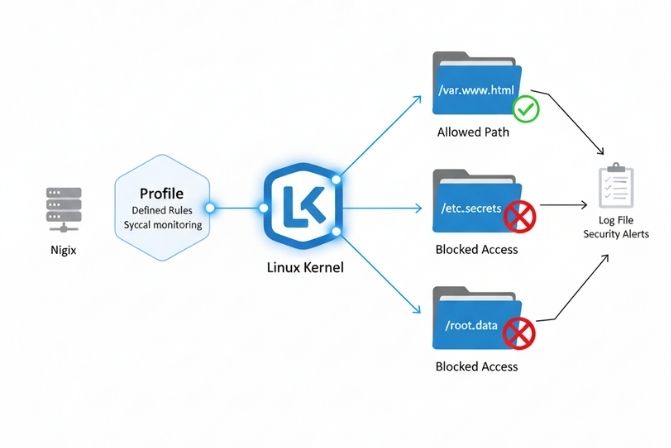

Để hiểu rõ sức mạnh của AppArmor, chúng ta cần tìm hiểu nguyên lý hoạt động cốt lõi của nó. Module bảo mật này hoạt động ở cấp độ nhân (kernel), cho phép can thiệp và kiểm soát mọi lời gọi hệ thống (syscall) mà một ứng dụng thực hiện.

Mô hình bảo mật của AppArmor dựa trên “đường dẫn” (path-based). Điều này có nghĩa là các quy tắc trong profile được áp dụng cho các đường dẫn tệp tin và thư mục cụ thể. Ví dụ, bạn có thể tạo một quy tắc cho phép chương trình /usr/sbin/nginx chỉ được phép đọc các tệp tin trong thư mục /var/www/html.

Khi một ứng dụng (ví dụ Nginx) cố gắng truy cập một tệp tin, nhân Linux sẽ kiểm tra với AppArmor. Nó sẽ xem xét profile đang được áp dụng cho Nginx và quyết định xem hành động đó có được phép hay không dựa trên các quy tắc đã định nghĩa. Nếu hành động vi phạm quy tắc, AppArmor sẽ chặn lại và ghi lại sự kiện vào nhật ký hệ thống.

Mô hình path-based này giúp việc tạo và quản lý profile trở nên trực quan và dễ hiểu hơn rất nhiều so với các mô hình phức tạp khác như mô hình dựa trên nhãn (label-based) của SELinux.

Các chế độ vận hành của AppArmor

AppArmor cung cấp sự linh hoạt trong quản lý thông qua các chế độ vận hành khác nhau. Việc hiểu rõ các chế độ này là chìa khóa để triển khai AppArmor một cách hiệu quả mà không làm gián đoạn hoạt động của hệ thống.

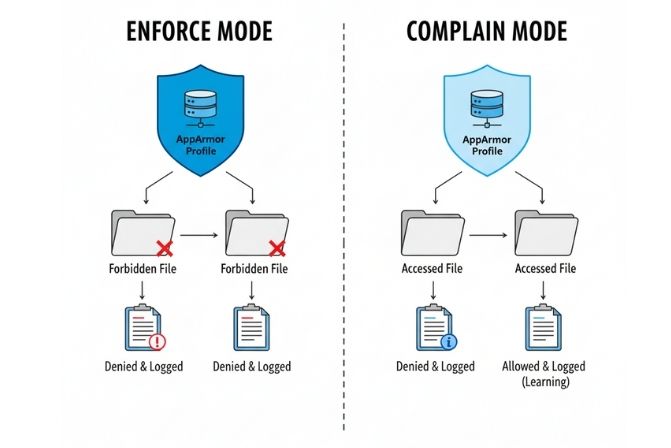

Enforce Mode (Thực thi)

Đây là chế độ hoạt động chính và là mục tiêu cuối cùng khi triển khai AppArmor. Ở chế độ Enforce, Nó sẽ thực thi nghiêm ngặt các quy tắc trong profile. Mọi hành vi của ứng dụng vi phạm các quy tắc này sẽ bị chặn lại ngay lập tức. Đồng thời, một bản ghi chi tiết về sự kiện từ chối truy cập sẽ được tạo ra trong nhật ký hệ thống, giúp quản trị viên có thể theo dõi và phân tích.

Complain Mode (Báo cáo)

Chế độ Complain, hay còn gọi là chế độ “học”, là một công cụ cực kỳ hữu ích khi bạn xây dựng hoặc gỡ lỗi một profile mới. Khi một profile ở chế độ Complain, module bảo mật này sẽ không chặn bất kỳ hành vi vi phạm nào của ứng dụng. Thay vào đó, nó chỉ ghi lại tất cả các hành vi đó vào nhật ký.

Điều này cho phép quản trị viên quan sát được tất cả các tài nguyên mà ứng dụng cần truy cập trong điều kiện hoạt động bình thường, từ đó xây dựng một bộ quy tắc đầy đủ và chính xác mà không làm ứng dụng bị lỗi.

Hướng dẫn cài đặt và cấu hình AppArmor ban đầu

Trên hầu hết các hệ thống dựa trên Debian như Ubuntu, AppArmor đã được cài đặt và kích hoạt sẵn. Bạn có thể kiểm tra trạng thái của dịch vụ bằng lệnh:

sudo systemctl status apparmorNếu dịch vụ đang hoạt động, bạn sẽ thấy trạng thái active (running).

Để có thể sử dụng đầy đủ các công cụ quản lý module bảo mật này, bạn cần cài đặt gói apparmor-utils. Gói này chứa các tiện ích quan trọng như aa-complain, aa-enforce, aa-genprof.

sudo apt update

sudo apt install apparmor-utilsSau khi cài đặt, bạn đã có đủ công cụ cần thiết để bắt đầu quản lý và xây dựng các profile bảo mật cho hệ thống của mình.

Quản lý và xây dựng profile bảo mật

Sức mạnh thực sự của AppArmor nằm ở khả năng tùy biến các profile bảo mật. Các file cấu hình profile thường được lưu trữ tại thư mục /etc/apparmor.d/.

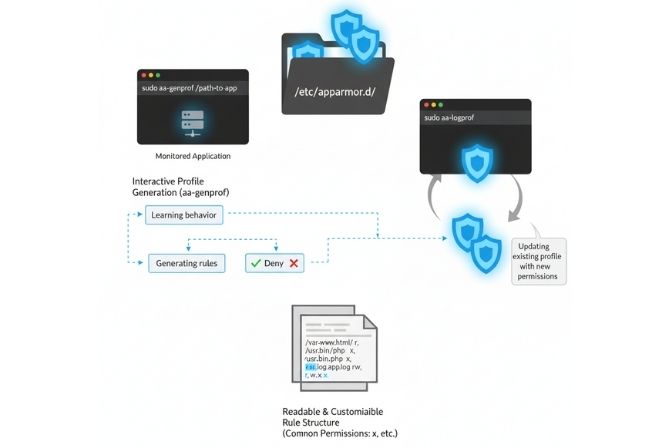

Sử dụng công cụ aa-genprof và aa-logprof

Việc viết một profile từ đầu có thể khá phức tạp. May mắn thay, nó cung cấp các công cụ giúp tự động hóa phần lớn quy trình này. aa-genprof là công cụ dùng để tạo ra một profile mới.

Quy trình cơ bản như sau:

- Chuyển ứng dụng bạn muốn tạo profile sang chế độ Complain (nếu đã có profile sẵn) hoặc để AppArmor theo dõi một ứng dụng chưa có profile.

- Chạy lệnh

sudo aa-genprof /path/to/your/application. - Công cụ sẽ yêu cầu bạn thực hiện các thao tác với ứng dụng để nó có thể “học” các hành vi.

- Sau khi bạn sử dụng ứng dụng xong, quay lại cửa sổ terminal,

aa-genprofsẽ quét nhật ký hệ thống và đề xuất các quy tắc dựa trên các hành vi nó ghi nhận được. Bạn chỉ cần chọn Allow/Deny cho từng đề xuất.

aa-logprof là một công cụ tương tự nhưng dùng để cập nhật một profile đã có sẵn khi ứng dụng có thêm các hành vi mới cần được cấp quyền.

Cấu trúc của một file profile

Một file profile AppArmor có cú pháp khá dễ đọc. Nó bắt đầu bằng tên đường dẫn của ứng dụng và theo sau là một khối các quy tắc đặt trong dấu ngoặc nhọn {}.

Ví dụ một đoạn profile đơn giản:

#include <tunables/global>

/usr/sbin/my-custom-app {

#include <abstractions/base>

# Cho phép đọc và thực thi

/usr/bin/php rx,

# Chỉ cho phép đọc file cấu hình

/etc/my-custom-app/config.ini r,

# Cho phép đọc và ghi trong thư mục data

/var/lib/my-custom-app/** rw,

}Một số quyền phổ biến:

r– read (đọc)w– write (ghi)x– execute (thực thi)m– memory map as executable (ánh xạ bộ nhớ để thực thi)l– link (tạo liên kết)k– lock (khóa file)

Các lệnh quản trị AppArmor và mẹo sử dụng hiệu quả

Quản lý AppArmor thông qua dòng lệnh rất nhanh chóng và hiệu quả. Dưới đây là các lệnh bạn sẽ sử dụng thường xuyên nhất.

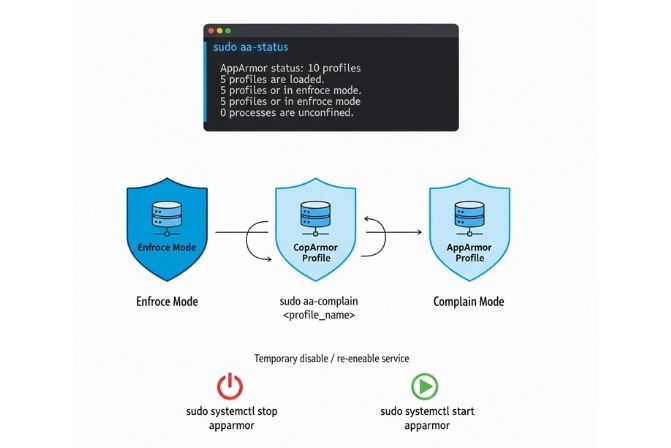

Các lệnh cơ bản (aa-status, aa-enforce, aa-complain)

Lệnh aa-status là công cụ chẩn đoán quan trọng nhất của bạn. Nó cung cấp một cái nhìn tổng quan về trạng thái của AppArmor.

sudo aa-statusKết quả sẽ liệt kê:

- Số profile đã được tải vào nhân.

- Số profile đang ở chế độ Enforce.

- Số profile đang ở chế độ Complain.

- Danh sách các tiến trình đang được bảo vệ bởi AppArmor.

Để chuyển một profile từ chế độ Enforce sang Complain (ví dụ để gỡ lỗi), bạn dùng lệnh aa-complain:

sudo aa-complain /usr/sbin/nginxNgược lại, để kích hoạt chế độ thực thi cho một profile đã được gỡ lỗi xong, bạn dùng lệnh aa-enforce:

sudo aa-enforce /usr/sbin/nginxVô hiệu hóa và kích hoạt lại AppArmor

Trong một số trường hợp rất hiếm, bạn có thể cần tạm thời vô hiệu hóa hoàn toàn AppArmor. Fast Byte khuyên bạn nên hạn chế việc này. Thay vì tắt toàn bộ, hãy chuyển profile gây lỗi sang chế độ Complain.

Nếu vẫn cần tắt, bạn có thể dùng các lệnh systemctl:

# Dừng dịch vụ AppArmor

sudo systemctl stop apparmor

# Ngăn AppArmor khởi động cùng hệ thống

sudo systemctl disable apparmorĐể kích hoạt lại:

# Cho phép AppArmor khởi động cùng hệ thống

sudo systemctl enable apparmor

# Khởi động lại dịch vụ

sudo systemctl start apparmor

Tích hợp AppArmor với dịch vụ hệ thống

AppArmor được thiết kế để tích hợp liền mạch với nhiều dịch vụ hệ thống quan trọng, đặc biệt là trong các môi trường hiện đại như containerization.

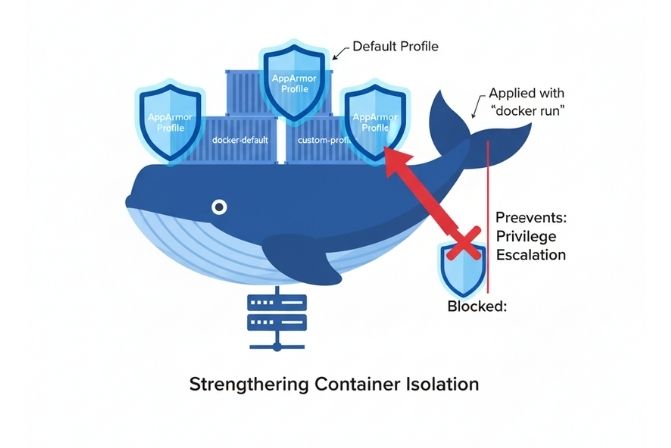

AppArmor và Docker: Tăng cường bảo mật cho container

Docker là một công nghệ container phổ biến, nhưng bản thân nó vẫn có những rủi ro bảo mật, đặc biệt là nguy cơ leo thang đặc quyền từ container ra máy chủ host. AppArmor là một lớp bảo vệ tuyệt vời cho kịch bản này.

Docker tự động tích hợp với AppArmor. Mặc định, mỗi container được khởi chạy với một profile có tên là docker-default. Profile này cung cấp một bộ quy tắc bảo mật cơ bản, ngăn chặn các hành vi nguy hiểm phổ biến như ghi vào các thư mục hệ thống quan trọng hay truy cập trực tiếp vào phần cứng.

Bạn cũng có thể tạo một profile AppArmor tùy chỉnh và áp dụng riêng cho một container cụ thể khi khởi chạy, mang lại khả năng kiểm soát chi tiết hơn.

docker run --security-opt apparmor=your_custom_profile_name -it ubuntu bashViệc sử dụng module bảo mật này với Docker giúp tăng cường đáng kể khả năng cô lập, biến mỗi container thành một pháo đài được bảo vệ vững chắc.

Phân tích log và xử lý sự cố AppArmor

Khi AppArmor chặn một hành động, việc biết cách đọc log là kỹ năng sống còn để xử lý sự cố.

Vị trí file log

Nhật ký thường được ghi vào một trong các vị trí sau, tùy thuộc vào cấu hình hệ thống:

/var/log/audit/audit.log(nếuauditdđược cài đặt)/var/log/syslog/var/log/kern.log

Bạn cũng có thể sử dụng các lệnh hiện đại hơn để truy xuất log:

# Sử dụng journalctl

journalctl -k | grep "apparmor=\"DENIED\""

# Sử dụng dmesg

dmesg | grep -i apparmorCách đọc thông báo lỗi “Permission Denied”

Một dòng log từ chối của AppArmor chứa rất nhiều thông tin hữu ích. Hãy xem một ví dụ:

[ 1234.567890] audit: type=1400 audit(1678886400.123:45): apparmor="DENIED" operation="open" profile="/usr/sbin/nginx" name="/var/www/secret/key.txt" pid=5678 comm="nginx" requested_mask="r" denied_mask="r" fsuid=33 ouid=33

Các trường quan trọng cần chú ý:

apparmor="DENIED": Cho biết đây là một sự kiện bị từ chối.operation="open": Hành động bị chặn (ở đây là mở file).profile="/usr/sbin/nginx": Profile đã thực thi việc chặn.name="/var/www/secret/key.txt": Tài nguyên mà ứng dụng cố gắng truy cập.comm="nginx": Tên tiến trình vi phạm.requested_mask="r": Quyền được yêu cầu (đọc).

Dựa vào thông tin này, bạn biết rằng tiến trình Nginx đã bị chặn khi cố gắng đọc file /var/www/secret/key.txt. Từ đó bạn có thể quyết định xem hành động này có hợp lệ không và cập nhật lại profile AppArmor cho phù hợp.

So sánh AppArmor với các giải pháp khác

Để đánh giá đúng giá trị của AppArmor, việc đặt nó lên bàn cân với các giải pháp khác là rất cần thiết, đặc biệt là đối thủ lớn nhất: SELinux.

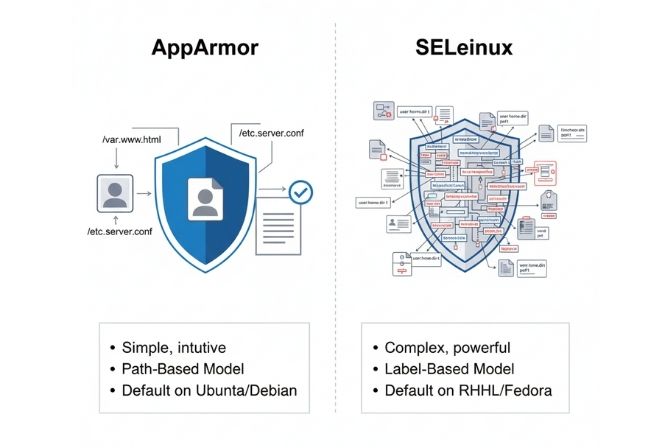

So sánh chi tiết: AppArmor vs. SELinux

Cả AppArmor và SELinux đều là các hệ thống MAC mạnh mẽ, nhưng chúng có triết lý và cách tiếp cận hoàn toàn khác nhau.

| Tiêu Chí | AppArmor | SELinux (Security-Enhanced Linux) |

|---|---|---|

| Mô hình bảo mật | Path-based (Dựa trên đường dẫn): Quy tắc áp dụng cho đường dẫn tệp tin. Dễ hiểu và trực quan. | Label-based (Dựa trên nhãn): Mọi đối tượng (file, process) đều có một nhãn bảo mật. Quy tắc được viết dựa trên các nhãn này. |

| Độ phức tạp | Thấp hơn: Dễ học, dễ triển khai và gỡ lỗi hơn. Cú pháp profile dễ đọc hơn. | Cao: Rất phức tạp, đòi hỏi kiến thức chuyên sâu để quản lý. Có thể kiểm soát chi tiết hơn nhưng khó làm chủ. |

| Hệ điều hành | Mặc định trên Ubuntu, Debian, SUSE. | Mặc định trên RHEL, CentOS, Fedora. |

| Tính linh hoạt | Rất linh hoạt cho các ứng dụng thông thường. | Cực kỳ mạnh mẽ và chi tiết, phù hợp cho các môi trường yêu cầu an ninh cấp cao nhất (quân sự, chính phủ). |

| Quản lý | Quản lý bằng cách chỉnh sửa các file text profile. | Quản lý thông qua các policy module và các câu lệnh chuyên biệt (semanage, setsebool). |

Ứng dụng thực tế của AppArmor trong quản trị hệ thống

Lý thuyết là vậy, nhưng AppArmor thực sự tỏa sáng khi được áp dụng vào các kịch bản thực tế.

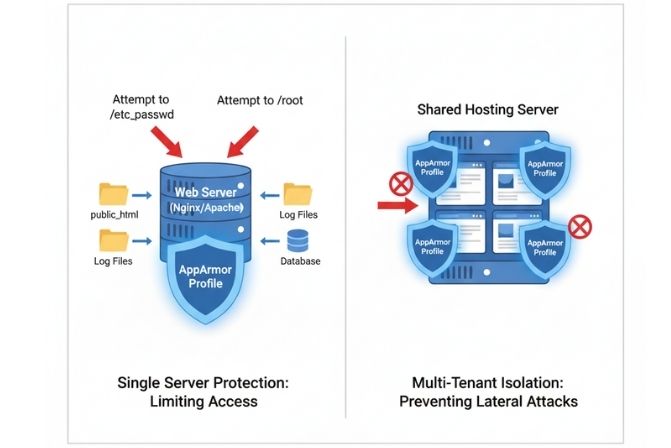

Bảo vệ máy chủ web (Web Server)

Một trong những ứng dụng phổ biến nhất của AppArmor là bảo vệ các máy chủ web như Nginx hay Apache. Bạn có thể tạo một profile chặt chẽ, chỉ cho phép tiến trình web server đọc các tệp trong thư mục public_html, ghi vào thư mục log và kết nối đến cơ sở dữ liệu.

Mọi nỗ lực truy cập vào các tệp tin hệ thống khác (/etc/passwd, /root) hay thực thi các lệnh tùy ý sẽ bị chặn đứng, giúp giảm thiểu thiệt hại từ các lỗ hổng như Local File Inclusion (LFI).

Cô lập ứng dụng trong môi trường shared hosting

Trong môi trường shared hosting, nhiều website của các khách hàng khác nhau chạy trên cùng một máy chủ. Đây là một rủi ro lớn vì nếu một website bị tấn công, kẻ xấu có thể tìm cách tấn công các website khác.

Bằng cách sử dụng AppArmor, nhà cung cấp dịch vụ có thể tạo ra các profile riêng biệt cho mỗi tài khoản hosting, cô lập hoàn toàn môi trường của họ. Điều này đảm bảo rằng một sự cố ở tài khoản này không thể lan sang tài khoản khác.

AppArmor là một công cụ bảo mật mạnh mẽ, hiệu quả và đặc biệt thân thiện với người dùng trong hệ sinh thái Linux. Với mô hình dựa trên đường dẫn dễ hiểu, khả năng tích hợp sâu vào nhân và sự hỗ trợ mặc định trên các bản phân phối phổ biến như Ubuntu, AppArmor cung cấp một lớp phòng thủ vững chắc chống lại các mối đe dọa mà không đòi hỏi quá nhiều nỗ lực cấu hình phức tạp.

Bằng cách làm chủ AppArmor, các quản trị viên hệ thống và kỹ sư DevOps có thể tự tin hơn trong việc bảo vệ các ứng dụng và dịch vụ quan trọng của mình.