Mỗi ngày, có hàng triệu cuộc tấn công mạng diễn ra trên toàn cầu, và một trong những phương pháp lâu đời nhưng vẫn cực kỳ nguy hiểm là Brute Force Attack. Bài viết này của Fast Byte sẽ giải thích rõ Brute Force Attack là gì, cơ chế hoạt động, những tác hại khôn lường mà nó gây ra, và quan trọng nhất là cung cấp các biện pháp phòng chống hiệu quả để bạn bảo vệ an toàn cho hệ thống của mình.

Brute Force Attack là gì?

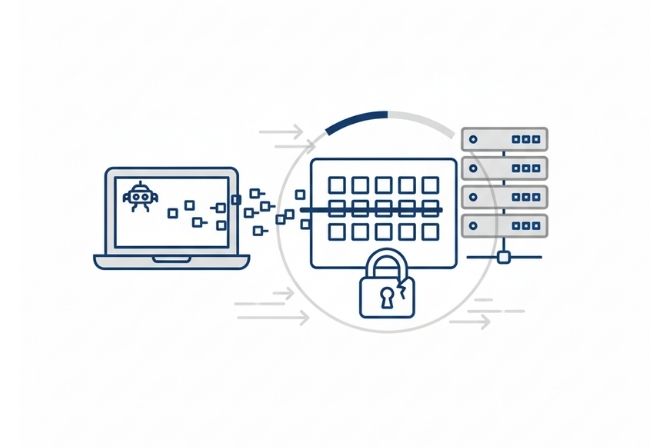

Brute Force Attack, hay còn gọi là tấn công dò mật khẩu hoặc tấn công vũ phu, là một phương pháp tấn công mạng mà kẻ tấn công (hacker) sử dụng phần mềm tự động để thử tất cả các khả năng có thể của một chuỗi ký tự cho đến khi tìm ra thông tin chính xác. Mục tiêu của phương pháp này thường là mật khẩu, tên người dùng (username), mã PIN, hoặc khóa mã hóa.

Để dễ hình dung, hãy tưởng tượng một tên trộm đang đứng trước một cánh cửa có khóa số 3 chữ số. Thay vì tìm kiếm chìa khóa, hắn kiên nhẫn thử từng tổ hợp một: 000, 001, 002,… cho đến khi thử đến đúng con số 999. Sớm hay muộn, hắn chắc chắn sẽ mở được khóa. Brute Force Attack hoạt động theo logic tương tự nhưng với tốc độ của máy tính, có khả năng thử hàng triệu, thậm chí hàng tỷ tổ hợp mỗi giây.

Phương pháp này không đòi hỏi kỹ thuật cao siêu hay khai thác lỗ hổng phức tạp. Sức mạnh của nó nằm ở sự kiên trì và năng lực tính toán của máy móc, biến những mật khẩu yếu hoặc ngắn trở thành mục tiêu cực kỳ dễ bị xâm nhập.

Nguyên lý hoạt động và cơ chế tấn công Brute Force

Cơ chế của một cuộc tấn công Brute Force khá đơn giản và có thể được chia thành các bước tuần tự như sau:

Xác định mục tiêu

Kẻ tấn công sẽ chọn một mục tiêu cụ thể. Đó có thể là trang đăng nhập quản trị của một website (ví dụ: wp-admin của WordPress), một tài khoản email, một dịch vụ yêu cầu xác thực như SSH, FTP, hoặc một tệp tin được mã hóa.

Chuẩn bị công cụ và danh sách

Hacker sử dụng các phần mềm chuyên dụng (ví dụ: Hydra, John the Ripper) để tự động hóa quá trình. Dựa vào hình thức tấn công, chúng sẽ chuẩn bị danh sách các tổ hợp ký tự có thể xảy ra hoặc một danh sách mật khẩu phổ biến (từ điển).

Thực hiện thử sai liên tục

Công cụ tự động gửi hàng loạt yêu cầu đăng nhập đến hệ thống mục tiêu. Mỗi yêu cầu sẽ thử một cặp tên người dùng và mật khẩu khác nhau. Quá trình này diễn ra liên tục, không ngừng nghỉ.

Phân tích phản hồi và tìm ra kết quả đúng

Hệ thống sẽ trả về phản hồi cho mỗi yêu cầu đăng nhập. Thông thường sẽ là “đăng nhập thất bại” hoặc “đăng nhập thành công”. Khi công cụ nhận được phản hồi “thành công”, cuộc tấn công dừng lại. Kẻ tấn công đã có được thông tin đăng nhập hợp lệ và có thể truy cập vào hệ thống.

Để tránh bị phát hiện bởi các hệ thống bảo mật cơ bản, kẻ tấn công thường sử dụng mạng botnet (một mạng lưới các máy tính bị nhiễm mã độc) hoặc các dải proxy. Điều này cho phép chúng thực hiện cuộc tấn công Brute Force từ hàng nghìn địa chỉ IP khác nhau trên khắp thế giới, khiến việc truy vết và ngăn chặn thủ công trở nên vô cùng khó khăn.

Những hình thức tấn công Brute Force phổ biến

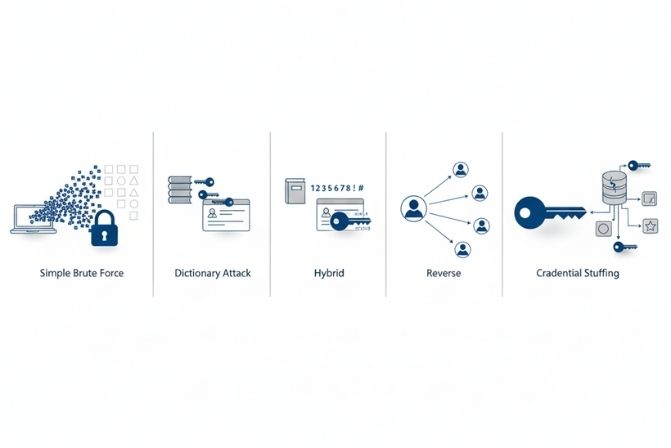

Không phải tất cả các cuộc tấn công Brute Force đều giống nhau. Tùy thuộc vào mục tiêu và thông tin sẵn có, kẻ tấn công sẽ áp dụng các biến thể khác nhau để tối ưu hóa hiệu quả.

Simple Brute Force Attack (Tấn công vũ phu đơn giản)

Đây là hình thức cơ bản nhất. Phần mềm tấn công sẽ thử mọi tổ hợp ký tự có thể, bao gồm chữ cái (hoa và thường), số, và ký tự đặc biệt một cách tuần tự. Mặc dù chắc chắn sẽ tìm ra mật khẩu nếu có đủ thời gian, nhưng phương pháp này rất tốn tài nguyên và thời gian, đặc biệt với các mật khẩu dài và phức tạp.

Ví dụ: Với mật khẩu 4 ký tự chỉ gồm số, máy tính sẽ thử từ 0000 đến 9999.

Dictionary Attack (Tấn công từ điển)

Thay vì thử các tổ hợp ngẫu nhiên, Tấn công từ điển sử dụng một danh sách (wordlist) chứa hàng triệu mật khẩu phổ biến, các từ có trong từ điển, và các mật khẩu đã bị rò rỉ trước đó. Phương pháp này hiệu quả hơn rất nhiều vì đa số người dùng có thói quen đặt mật khẩu yếu và dễ đoán như “123456”, “password”, “anhyeuem”.

Ví dụ: Công cụ sẽ thử các mật khẩu trong danh sách như “matkhau123”, “iloveyou”, “admin”…

Hybrid Brute Force Attack (Tấn công hỗn hợp)

Đây là sự kết hợp thông minh giữa Tấn công từ điển và Tấn công đơn giản. Kẻ tấn công sẽ bắt đầu với một từ trong danh sách từ điển và sau đó thêm các con số hoặc ký tự đặc biệt vào đầu hoặc cuối từ đó.

Ví dụ: Nếu từ trong từ điển là “love”, công cụ sẽ thử các biến thể như “love1”, “love123”, “love2024”, “@love”…

Reverse Brute Force Attack (Tấn công vũ phu đảo ngược)

Trong hình thức này, kẻ tấn công đã có một mật khẩu phổ biến (ví dụ: “Password@123”) và sẽ dùng mật khẩu đó để thử với hàng triệu tên người dùng khác nhau. Mục tiêu là tìm ra một tài khoản nào đó trong hệ thống đang sử dụng mật khẩu yếu này.

Ví dụ: Sử dụng mật khẩu “12345678” để thử đăng nhập cho các tài khoản “admin”, “user01”, “ketoan”, “nhansu”…

Credential Stuffing (Nhồi thông tin xác thực)

Đây là một hình thức đang ngày càng trở nên nguy hiểm. Kẻ tấn công sẽ sử dụng các cặp thông tin đăng nhập (tên người dùng và mật khẩu) đã bị rò rỉ từ các vụ tấn công dữ liệu của những dịch vụ lớn trước đây (ví dụ: LinkedIn, Adobe). Chúng sẽ thử các cặp thông tin này trên hàng loạt dịch vụ khác nhau, với giả định rằng nhiều người dùng có thói quen tái sử dụng cùng một mật khẩu ở nhiều nơi.

Công cụ và kỹ thuật hỗ trợ tấn công Brute Force

Lưu ý: Thông tin dưới đây chỉ nhằm mục đích giáo dục và nâng cao nhận thức về an ninh mạng. Fast Byte không khuyến khích bất kỳ hành vi sử dụng các công cụ này cho mục đích trái pháp luật.

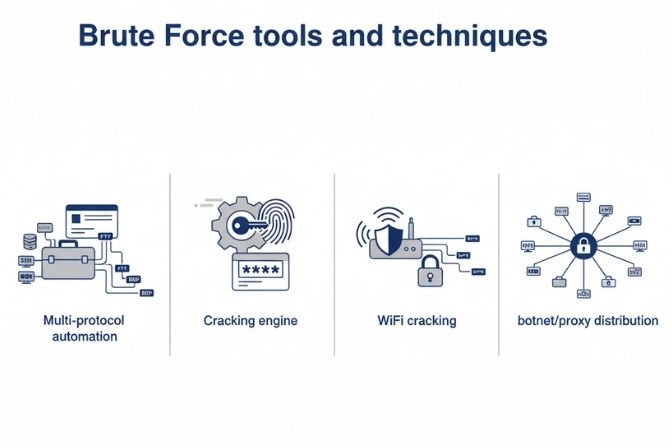

Để thực hiện một cuộc tấn công Brute Force, hacker không làm thủ công. Chúng dựa vào các công cụ mạnh mẽ được thiết kế để tự động hóa toàn bộ quá trình:

Hydra

Một trong những công cụ dò mật khẩu phổ biến nhất, hỗ trợ tấn công trên nhiều giao thức khác nhau như HTTP, FTP, SSH, RDP…

John the Ripper

Một công cụ bẻ khóa mật khẩu mã nguồn mở mạnh mẽ, có khả năng tự động phát hiện loại mã hóa của mật khẩu và thực hiện tấn công.

Aircrack-ng

Bộ công cụ chuyên dụng để tấn công và kiểm tra an ninh mạng Wi-Fi, thường được dùng để thực hiện Brute Force Attack vào mật khẩu Wi-Fi (WPA/WPA2).

Ngoài ra, kỹ thuật sử dụng Botnet đóng vai trò quan trọng. Bằng cách điều khiển một mạng lưới hàng nghìn máy tính ma, kẻ tấn công có thể phân tán cuộc tấn công, khiến mỗi máy tính chỉ gửi một vài yêu cầu. Điều này giúp chúng vượt qua các cơ chế bảo vệ dựa trên việc giới hạn số lần đăng nhập từ một địa chỉ IP duy nhất.

Tác hại và hậu quả của Brute Force Attack

Dù cơ chế đơn giản, hậu quả mà một cuộc tấn công Brute Force thành công để lại có thể cực kỳ nghiêm trọng, ảnh hưởng đến cả cá nhân và doanh nghiệp.

Đánh cắp dữ liệu và thông tin nhạy cảm

Khi chiếm được quyền truy cập, kẻ tấn công có thể đánh cắp mọi dữ liệu trong hệ thống: thông tin cá nhân của khách hàng, hồ sơ tài chính, bí mật kinh doanh, tài sản trí tuệ. Dữ liệu này sau đó có thể bị bán trên dark web hoặc được dùng để tống tiền.

Gây tổn thất trực tiếp về tài chính

Nếu tài khoản bị chiếm là tài khoản ngân hàng, ví điện tử, hoặc tài khoản quản trị của một trang thương mại điện tử, kẻ tấn công có thể trực tiếp chuyển tiền hoặc thực hiện các giao dịch gian lận, gây thiệt hại tài chính nặng nề.

Phá hoại danh tiếng và làm mất uy tín

Website bị chiếm quyền có thể bị chèn mã độc, thay đổi nội dung, hoặc bị sử dụng để phát tán thư rác và lừa đảo người dùng khác. Điều này làm xói mòn nghiêm trọng lòng tin của khách hàng và đối tác, gây tổn hại đến uy tín thương hiệu mà doanh nghiệp đã xây dựng trong nhiều năm.

Suy giảm hiệu suất hệ thống (Denial of Service)

Ngay cả khi cuộc tấn công Brute Force chưa thành công, việc gửi hàng nghìn yêu cầu đăng nhập mỗi giây cũng tiêu tốn một lượng lớn tài nguyên của máy chủ (CPU, RAM). Điều này có thể khiến website hoặc ứng dụng hoạt động chậm chạp, thậm chí dẫn đến tình trạng từ chối dịch vụ (DoS), làm gián đoạn hoạt động kinh doanh.

Những vụ tấn công Brute Force nổi bật đã xảy ra

Để thấy rõ hơn về mức độ nguy hiểm, hãy nhìn vào một vài ví dụ thực tế:

GitHub (2013)

Một trong những nền tảng lưu trữ mã nguồn lớn nhất thế giới đã phải đối mặt với một cuộc tấn công Brute Force quy mô lớn. Kẻ tấn công nhắm vào các tài khoản sử dụng mật khẩu yếu. GitHub đã phải gửi cảnh báo và yêu cầu người dùng của mình đặt lại mật khẩu để đảm bảo an toàn.

Các chiến dịch tấn công WordPress

WordPress, với thị phần chiếm hơn 40% số lượng website trên toàn cầu, là mục tiêu ưa thích của các cuộc tấn công Brute Force. Các botnet liên tục quét internet để tìm các trang đăng nhập WordPress và thử các mật khẩu quản trị phổ biến như “admin”, “password123”.

Các biện pháp phòng ngừa hiệu quả và tiên tiến

Hiểu rõ về mối đe dọa là bước đầu tiên. Bước tiếp theo và quan trọng hơn cả là triển khai các biện pháp phòng thủ. May mắn là việc chống lại Brute Force Attack hoàn toàn khả thi nếu bạn áp dụng đúng cách.

Xây dựng chính sách mật khẩu mạnh

Đây là tuyến phòng thủ cơ bản và quan trọng nhất. Một mật khẩu mạnh sẽ làm cho cuộc tấn công Brute Force trở nên vô cùng tốn thời gian và gần như bất khả thi.

- Yêu cầu độ dài tối thiểu: Mật khẩu nên có ít nhất 12-16 ký tự.

- Tăng độ phức tạp: Bắt buộc sử dụng kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt (ví dụ: !, @, #, $).

- Tránh thông tin dễ đoán: Không sử dụng ngày sinh, tên, số điện thoại hoặc các chuỗi ký tự tuần tự (ví dụ: “123456”, “abcdef”).

Giới hạn số lần đăng nhập (Limit Login Attempts)

Đây là một biện pháp cực kỳ hiệu quả. Hệ thống sẽ tự động khóa tạm thời một tài khoản hoặc một địa chỉ IP sau khi phát hiện một số lần đăng nhập thất bại liên tiếp trong một khoảng thời gian ngắn (ví dụ: khóa 15 phút sau 5 lần đăng nhập sai). Điều này làm chậm đáng kể tốc độ của cuộc tấn công Brute Force và khiến nó trở nên kém hiệu quả.

Sử dụng CAPTCHA hoặc reCAPTCHA

CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart) là các bài kiểm tra nhỏ (như nhận diện hình ảnh, gõ lại chữ bị làm méo) được thiết kế để phân biệt người dùng thật và bot tự động. Việc thêm reCAPTCHA của Google vào trang đăng nhập sẽ ngăn chặn hầu hết các công cụ Brute Force Attack tự động.

Kích hoạt Xác thực hai yếu tố (2FA/MFA)

Xác thực hai yếu tố là lớp bảo vệ vững chắc nhất. Ngay cả khi kẻ tấn công dò ra được mật khẩu của bạn, chúng vẫn không thể đăng nhập nếu không có yếu tố thứ hai. Yếu tố này thường là một mã số ngẫu nhiên được gửi đến điện thoại của bạn qua tin nhắn SMS hoặc được tạo ra bởi một ứng dụng xác thực như Google Authenticator.

Thay đổi đường dẫn đăng nhập mặc định

Đối với các hệ thống quản trị nội dung phổ biến như WordPress, đường dẫn đăng nhập mặc định (ví dụ: /wp-admin hoặc /wp-login.php) là mục tiêu hàng đầu. Việc thay đổi đường dẫn này thành một địa chỉ chỉ bạn mới biết (ví dụ: /fastbyte-login) sẽ làm giảm đáng kể số lượng các nỗ lực tấn công tự động.

Sử dụng Tường lửa ứng dụng web (WAF)

WAF là một hệ thống lọc và giám sát lưu lượng truy cập HTTP giữa ứng dụng web và Internet. Các WAF tiên tiến như của Cloudflare có thể sử dụng trí tuệ nhân tạo để phát hiện và chặn các hành vi đáng ngờ, bao gồm cả các cuộc tấn công Brute Force phân tán từ nhiều IP khác nhau, trước khi chúng kịp tiếp cận máy chủ của bạn.

Cài đặt các công cụ giám sát và bảo mật chuyên dụng

- Fail2ban: Là một phần mềm giúp bảo vệ máy chủ Linux khỏi các cuộc tấn công Brute Force. Nó hoạt động bằng cách quét các tệp log và tự động chặn các địa chỉ IP có hành vi đăng nhập thất bại đáng ngờ.

- Wordfence, Sucuri, Jetpack Security: Đối với người dùng WordPress, việc cài đặt các plugin bảo mật này là bắt buộc. Chúng cung cấp các tính năng như giới hạn đăng nhập, xác thực hai yếu tố, và tường lửa ứng dụng web được tích hợp sẵn.

Những sai lầm thường gặp trong phòng thủ Brute Force

Nhiều quản trị viên và chủ website dù đã biết về Brute Force Attack nhưng vẫn mắc phải những sai lầm cơ bản, tạo điều kiện cho kẻ tấn công.

Sử dụng tên người dùng và mật khẩu mặc định

Việc giữ nguyên tên người dùng “admin” và một mật khẩu yếu là sai lầm chết người. Đây là mục tiêu đầu tiên mà mọi công cụ tấn công đều nhắm đến.

Không theo dõi và phân tích tệp nhật ký (log)

Tệp log hệ thống chứa đựng những dấu hiệu sớm của một cuộc tấn công, chẳng hạn như hàng nghìn yêu cầu đăng nhập thất bại từ một IP lạ. Bỏ qua việc này đồng nghĩa với việc bỏ qua cơ hội ngăn chặn tấn công từ sớm.

Bỏ qua việc cập nhật

Các phiên bản cũ của phần mềm, plugin, hay theme thường chứa các lỗ hổng bảo mật đã được biết đến. Không cập nhật thường xuyên sẽ biến hệ thống của bạn thành một mục tiêu dễ bị tấn công.

Cho rằng website nhỏ không phải là mục tiêu

Hacker không quan tâm website của bạn lớn hay nhỏ. Chúng sử dụng các công cụ tự động để quét toàn bộ Internet. Bất kỳ hệ thống nào có thể truy cập công khai đều là một mục tiêu tiềm năng.

Hướng dẫn kiểm tra và đánh giá khả năng bảo vệ

Làm thế nào để bạn biết hệ thống của mình có đang được bảo vệ tốt khỏi Brute Force Attack hay không? Hãy tự thực hiện một bài kiểm tra nhanh với checklist sau:

Kiểm tra chính sách mật khẩu

Mật khẩu quản trị của bạn có đủ mạnh không? Hệ thống có bắt buộc người dùng đặt mật khẩu phức tạp không?

Rà soát nhật ký đăng nhập

Hãy kiểm tra log đăng nhập của website hoặc máy chủ. Bạn có thấy các hoạt động bất thường như hàng trăm lần đăng nhập thất bại từ các địa chỉ IP lạ trong một thời gian ngắn không?

Thử giới hạn đăng nhập

Hãy cố tình gõ sai mật khẩu của bạn 5-10 lần liên tiếp. Hệ thống có khóa tài khoản hoặc IP của bạn tạm thời không?

Kiểm tra xác thực hai yếu tố

Đảm bảo rằng 2FA đã được kích hoạt cho tất cả các tài khoản quản trị và người dùng quan trọng.

Sử dụng công cụ quét bảo mật

Các công cụ như WPScan (cho WordPress) hoặc các dịch vụ quét bảo mật online có thể giúp bạn phát hiện các lỗ hổng cơ bản, bao gồm cả việc trang đăng nhập của bạn có đang bị phơi bày một cách không an toàn hay không.

Lời kết

Brute Force Attack là một mối đe dọa dai dẳng và có thật trong thế giới an ninh mạng. Mặc dù phương pháp này có vẻ thô sơ, sự nguy hiểm của nó không thể bị xem nhẹ. Một cuộc tấn công thành công có thể dẫn đến những hậu quả tàn khốc, từ mất mát dữ liệu đến sụp đổ uy tín.

Tuy nhiên, việc phòng chống tấn công Brute Force không phải là một nhiệm vụ bất khả thi. Bằng cách áp dụng một chiến lược bảo mật đa lớp, từ việc thực thi chính sách mật khẩu mạnh, giới hạn đăng nhập, cho đến việc sử dụng các công nghệ tiên tiến như xác thực hai yếu tố và tường lửa ứng dụng web, bạn hoàn toàn có thể xây dựng một hàng rào phòng thủ vững chắc. Tại Fast Byte, chúng tôi tin rằng bảo mật chủ động luôn là cách tiếp cận thông minh nhất. Hãy bắt đầu rà soát và củng cố hệ thống của bạn ngay hôm nay.