Trong an ninh mạng, một cấu hình hệ thống sai lầm có thể tạo ra lỗ hổng nghiêm trọng cho tin tặc khai thác. CIS Benchmarks chính là bộ tiêu chuẩn bảo mật miễn phí và uy tín toàn cầu giúp bạn giải quyết triệt để vấn đề này.

Bài viết của Fast Byte sẽ là cẩm nang toàn diện nhất, giải thích CIS Benchmarks là gì, tại sao chúng lại quan trọng, cách triển khai CIS Benchmarks thực tế và so sánh sự khác biệt cốt lõi với CIS Controls.

CIS Benchmarks là gì?

CIS Benchmarks là một bộ tài liệu chứa các khuyến nghị và phương pháp thực hành tốt nhất (best practices) được công nhận trên toàn cầu, dùng để cấu hình bảo mật cho một hệ thống công nghệ cụ thể. Các tài liệu này được phát triển, xác thực và duy trì bởi Trung tâm An ninh Internet (Center for Internet Security – CIS), một tổ chức phi lợi nhuận uy tín.

Điểm đặc biệt làm nên giá trị của tiêu chuẩn CIS là chúng không phải do một cá nhân hay một công ty đơn lẻ tạo ra. Chúng là kết quả của một quy trình đồng thuận độc đáo, quy tụ trí tuệ của hàng ngàn chuyên gia an ninh mạng, quản trị viên hệ thống, và các nhà cung cấp công nghệ trên khắp thế giới. Điều này đảm bảo các khuyến nghị không chỉ hiệu quả về mặt kỹ thuật mà còn thực tiễn và có thể áp dụng rộng rãi.

Lịch sử phát triển của CIS Benchmarks

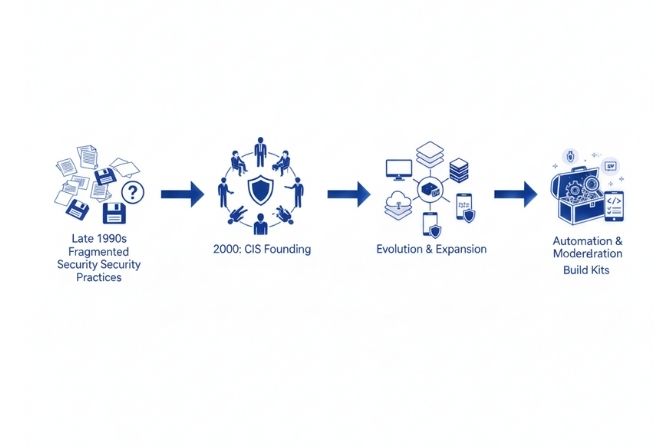

Để hiểu rõ giá trị và sự uy tín của CIS Benchmarks ngày nay, việc nhìn lại lịch sử hình thành và phát triển của chúng là vô cùng cần thiết. Chúng không ra đời một cách ngẫu nhiên mà là kết quả của một quá trình đáp ứng nhu cầu cấp thiết về an ninh mạng.

Bối cảnh ra đời: Nhu cầu về một tiêu chuẩn chung

Vào thời kỳ đầu của Internet, khoảng cuối những năm 1990, việc bảo mật hệ thống máy tính vẫn còn rất phân mảnh. Không có một bộ tiêu chuẩn chung nào được công nhận rộng rãi. Điều này dẫn đến sự thiếu nhất quán, tốn nhiều thời gian và không đảm bảo hiệu quả bảo mật một cách toàn diện.

Sự thành lập của Center for Internet Security (CIS)

Nhận thấy lỗ hổng này, Trung tâm An ninh Internet (CIS) được thành lập vào tháng 10 năm 2000. Sứ mệnh ban đầu và cũng là cốt lõi của tổ chức là tập hợp các chuyên gia hàng đầu từ chính phủ, ngành công nghiệp và học thuật để tạo ra một nguồn tài nguyên đáng tin cậy, miễn phí, và được phát triển dựa trên sự đồng thuận.

Thay vì để mỗi cá nhân tự loay hoay, CIS tạo ra một diễn đàn để cộng đồng cùng nhau định danh, thảo luận và thống nhất về các cấu hình bảo mật tốt nhất.

Quá trình phát triển và mở rộng

Ban đầu, các CIS Benchmarks tập trung vào những hệ điều hành phổ biến nhất thời bấy giờ như Windows và các phiên bản Linux. Điểm cốt lõi làm nên sự khác biệt của CIS chính là quy trình phát triển dựa trên sự đồng thuận, nơi các tình nguyện viên là chuyên gia an ninh mạng cùng nhau đóng góp và phản biện để tạo ra một tài liệu hoàn chỉnh.

Cùng với sự phát triển vũ bão của công nghệ, phạm vi của CIS Benchmarks cũng được mở rộng không ngừng. Từ các hệ điều hành đơn giản, chúng đã phát triển để bao quát cả một hệ sinh thái công nghệ phức tạp: từ các nền tảng đám mây (AWS, Azure, GCP), công nghệ ảo hóa (VMware), container (Docker, Kubernetes), cho đến các thiết bị di động và ứng dụng web.

Từ tài liệu tĩnh đến hệ sinh thái tự động hóa

Trong giai đoạn đầu, các benchmark chủ yếu là các tài liệu PDF để quản trị viên đọc và làm theo một cách thủ công. Tuy nhiên, CIS đã liên tục cải tiến để đáp ứng nhu cầu tự động hóa trong các hệ thống quy mô lớn.

Sự ra đời của các công cụ như CIS-CAT Pro (để quét và đánh giá tuân thủ) và CIS Build Kits (để tự động áp dụng cấu hình) đã biến các benchmark từ những tài liệu tĩnh thành một phần của một hệ sinh thái bảo mật chủ động và hiệu quả.

Tại sao CIS Benchmarks lại quan trọng?

Việc áp dụng CIS Benchmarks không còn là một lựa chọn “nên có” mà đã trở thành một yêu cầu nền tảng trong chiến lược phòng thủ an ninh mạng của mọi tổ chức. Tầm quan trọng của chúng thể hiện qua những lợi ích cụ thể và mang tính chiến lược sau:

Giảm thiểu bề mặt tấn công

Mỗi hệ thống khi chưa được cấu hình bảo mật đều tồn tại một “bề mặt tấn công” – tức là tổng hợp tất cả các điểm yếu, lỗ hổng mà tin tặc có thể nhắm tới. Các cài đặt mặc định thường mở ra nhiều cổng, dịch vụ và tính năng không cần thiết cho hoạt động chính.

CIS Benchmarks hướng dẫn bạn rà soát và vô hiệu hóa từng yếu tố rủi ro này, qua đó thu hẹp đáng kể bề mặt tấn công. Một ví dụ điển hình là việc vô hiệu hóa các giao thức mã hóa cũ và yếu như SSLv3/TLS 1.0, một yêu cầu cơ bản trong hầu hết các tiêu chuẩn CIS.

Đảm bảo tuân thủ (Compliance)

Nhiều ngành công nghiệp chịu sự chi phối của các quy định bảo mật dữ liệu nghiêm ngặt. Việc chứng minh sự tuân thủ là bắt buộc và tốn kém. CIS Benchmarks đóng vai trò như một cầu nối giúp việc tuân thủ trở nên dễ dàng hơn.

Các tiêu chuẩn bảo mật lớn như PCI DSS (an toàn thẻ thanh toán), HIPAA (bảo mật thông tin y tế), ISO/IEC 27001, và NIST Cybersecurity Framework đều công nhận và có các yêu cầu tương đồng với hướng dẫn của CIS. Khi bạn tuân thủ CIS Benchmarks, bạn đã hoàn thành một phần đáng kể công việc để đáp ứng các quy định pháp lý khác.

Là tài nguyên miễn phí và dễ tiếp cận

Trong một thế giới mà các giải pháp bảo mật thường đi kèm với chi phí đắt đỏ, việc toàn bộ thư viện CIS Benchmarks được cung cấp miễn phí dưới dạng file PDF là một lợi thế cực lớn.

Điều này cho phép mọi tổ chức, từ các doanh nghiệp nhỏ đến các tập đoàn lớn, đều có thể tiếp cận và hưởng lợi từ kiến thức bảo mật hàng đầu mà không cần một ngân sách khổng lồ. Chi phí duy nhất có thể phát sinh là khi tổ chức muốn sử dụng các công cụ tự động hóa của chính CIS.

Được cộng đồng phát triển và công nhận

Sự tin cậy của CIS Benchmarks không đến từ quảng cáo, mà đến từ chính quy trình phát triển dựa trên sự đồng thuận của cộng đồng. Mỗi khuyến nghị đều được các chuyên gia từ khắp nơi trên thế giới xem xét, thảo luận và bỏ phiếu.

Quá trình này đảm bảo rằng các hướng dẫn không chỉ là lý thuyết suông mà đã được kiểm chứng trong vô số môi trường hoạt động thực tế. Đây là sự bảo chứng rõ ràng nhất cho chất lượng và tính hiệu quả của bộ tiêu chuẩn CIS.

Lợi ích khi sử dụng CIS Benchmarks

Ngoài việc trả lời cho câu hỏi tại sao chúng quan trọng, việc nhìn nhận CIS Benchmarks dưới góc độ lợi ích kinh doanh và vận hành sẽ giúp các nhà quản lý đưa ra quyết định dễ dàng hơn. Áp dụng tiêu chuẩn CIS mang lại những giá trị thực tiễn, có thể đo lường được.

Tối ưu hóa chi phí và nguồn lực

Thay vì để đội ngũ IT phải tốn hàng tuần, thậm chí hàng tháng để tự nghiên cứu và xây dựng một bộ tiêu chuẩn bảo mật nội bộ, họ có thể sử dụng ngay lập tức bộ tài liệu miễn phí từ CIS. Điều này giúp tiết kiệm đáng kể thời gian, chi phí nhân sự và cho phép họ tập trung vào các nhiệm vụ chiến lược khác.

Nâng cao uy tín và xây dựng lòng tin

Trong môi trường kinh doanh hiện đại, an ninh mạng là một yếu tố tạo nên lợi thế cạnh tranh. Việc một tổ chức công bố rằng mình tuân thủ các tiêu chuẩn quốc tế như CIS Benchmarks là một lời khẳng định mạnh mẽ về sự nghiêm túc trong việc bảo vệ dữ liệu.

Điều này giúp xây dựng lòng tin vững chắc với khách hàng, đối tác và các nhà đầu tư, đặc biệt quan trọng trong các ngành như tài chính, y tế và thương mại điện tử.

Tạo ra một ngôn ngữ chung về bảo mật

Khi tất cả các bộ phận – từ phát triển, vận hành, an ninh cho đến kiểm toán – đều làm việc dựa trên cùng một bộ tiêu chuẩn CIS, việc giao tiếp sẽ trở nên hiệu quả hơn rất nhiều.

Thay vì những mô tả mơ hồ, mọi người có thể tham chiếu đến một khuyến nghị cụ thể (ví dụ: “Chúng ta cần tuân thủ mục 2.3.10.1 trong CIS Benchmark cho Windows Server”). Điều này giúp các cuộc họp, báo cáo và quy trình kiểm toán diễn ra nhanh chóng và chính xác hơn.

Tăng cường khả năng phòng thủ chủ động

Việc “làm cứng” hệ thống theo CIS Benchmarks giúp tổ chức chuyển từ mô hình phòng thủ bị động (chờ bị tấn công rồi mới khắc phục) sang chủ động.

Bằng cách loại bỏ các điểm yếu phổ biến ngay từ đầu, bạn đã giảm thiểu đáng kể nguy cơ bị xâm nhập. Đây là nền tảng vững chắc cho mọi hoạt động bảo mật khác, giúp các công cụ như tường lửa hay phần mềm diệt virus hoạt động hiệu quả hơn.

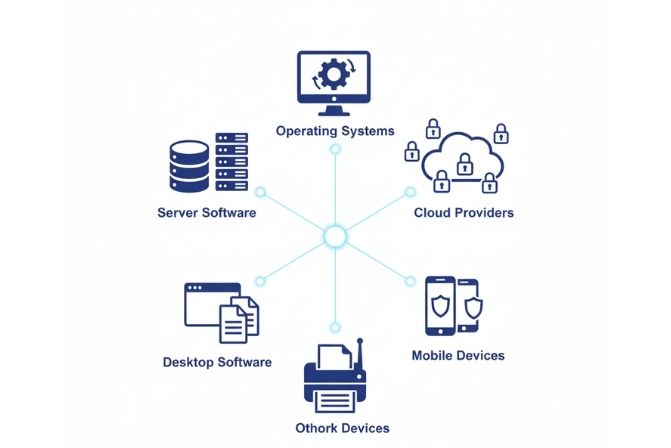

Các loại CIS Benchmarks phổ biến

Phạm vi bao phủ của CIS Benchmarks vô cùng rộng lớn, đáp ứng nhu cầu bảo mật cho hầu hết các thành phần công nghệ trong một doanh nghiệp hiện đại. Các tài liệu này được phân loại một cách khoa học thành 7 nhóm chính.

Hệ điều hành (Operating Systems)

Đây là nhóm phổ biến nhất, cung cấp hướng dẫn “làm cứng” cho các hệ điều hành máy chủ và máy trạm. Ví dụ, CIS Benchmark cho Windows Server 2022 sẽ chỉ dẫn bạn cách cấu hình chính sách mật khẩu, bật tường lửa, giới hạn quyền người dùng, và kiểm soát các dịch vụ hệ thống.

Các hệ điều hành được hỗ trợ bao gồm Microsoft Windows, Windows Server, Ubuntu, CentOS, Red Hat Enterprise Linux, SUSE Linux, Apple macOS, và nhiều hệ điều hành khác.

Phần mềm máy chủ (Server Software)

Ngoài hệ điều hành, các phần mềm chạy trên máy chủ cũng là mục tiêu của tin tặc. Nhóm này cung cấp hướng dẫn cấu hình bảo mật cho các hệ quản trị cơ sở dữ liệu như Microsoft SQL Server, MySQL, Oracle Database, PostgreSQL. Nó cũng bao gồm các máy chủ web phổ biến như Apache HTTP Server, Nginx, và Microsoft IIS.

Việc áp dụng tiêu chuẩn CIS cho các phần mềm này giúp ngăn chặn các cuộc tấn công như SQL Injection hay Cross-Site Scripting.

Nền tảng đám mây (Cloud Providers)

Điện toán đám mây mang lại sự linh hoạt nhưng cũng đi kèm với những rủi ro bảo mật mới. CIS Benchmarks cho các nhà cung cấp đám mây như Amazon Web Services (AWS), Microsoft Azure, và Google Cloud Platform (GCP) là tài nguyên không thể thiếu.

Ví dụ, CIS AWS Foundations Benchmark tập trung vào việc cấu hình đúng các thành phần cốt lõi như IAM, ghi nhật ký CloudTrail, giám sát CloudWatch và bảo mật mạng VPC.

Thiết bị di động (Mobile Devices)

Với xu hướng làm việc từ xa và BYOD (sử dụng thiết bị cá nhân), việc bảo mật điện thoại và máy tính bảng trở nên cấp thiết. CIS cung cấp các benchmark cho Apple iOS và Google Android, đưa ra các khuyến nghị về việc thiết lập mật mã khóa màn hình, mã hóa thiết bị, quản lý quyền ứng dụng và cấu hình mạng an toàn.

Thiết bị mạng (Network Devices)

Router, switch, và tường lửa là các chốt chặn an ninh mạng quan trọng. Nhóm benchmark này cung cấp hướng dẫn cấu hình chi tiết cho các thiết bị từ những nhà sản xuất hàng đầu như Cisco, Palo Alto Networks, Juniper.

Việc tuân thủ các hướng dẫn này giúp đảm bảo rằng hạ tầng mạng của bạn được cấu hình để chống lại các truy cập trái phép.

Phần mềm máy trạm (Desktop Software)

Các ứng dụng trên máy tính người dùng cũng là một cửa ngõ cho mã độc. CIS Benchmarks cung cấp hướng dẫn cho các trình duyệt web như Google Chrome, Mozilla Firefox, Microsoft Edge, giúp quản trị viên vô hiệu hóa các tính năng rủi ro và tăng cường bảo mật.

Bộ ứng dụng văn phòng như Microsoft Office cũng có benchmark riêng để ngăn chặn các cuộc tấn công qua macro độc hại.

Thiết bị khác (Other Devices)

Nhóm này bao gồm các hướng dẫn cho các thiết bị thường bị bỏ qua trong kế hoạch bảo mật, chẳng hạn như máy in đa chức năng và máy quét. Các thiết bị này ngày càng thông minh, có hệ điều hành và kết nối mạng riêng, do đó cũng có thể trở thành mục tiêu tấn công.

Phân loại cấp độ trong CIS Benchmarks

Để giúp các tổ chức triển khai một cách linh hoạt và phù hợp với môi trường thực tế, mỗi khuyến nghị trong một CIS Benchmark thường được gán vào một “Cấp độ cấu hình” (Configuration Profile). Hiểu rõ hai cấp độ này là yếu tố then chốt để áp dụng thành công.

Cấp độ 1 (Level 1)

Đây được xem là mức độ bảo mật cơ bản và là yêu cầu tối thiểu cho mọi hệ thống. Các khuyến nghị ở Cấp độ 1 được thiết kế để dễ dàng triển khai và gần như không gây ra bất kỳ sự gián đoạn hay ảnh hưởng nào đến hiệu năng của dịch vụ.

Ví dụ, việc yêu cầu độ dài mật khẩu tối thiểu hay bật tính năng ghi nhật ký bảo mật cơ bản là các cấu hình thuộc Cấp độ 1. Mọi tổ chức nên bắt đầu với việc tuân thủ toàn bộ Cấp độ 1.

Cấp độ 2 (Level 2)

Đây là mức độ bảo mật nâng cao, được thiết kế cho các môi trường có độ rủi ro cao hoặc chứa các dữ liệu cực kỳ nhạy cảm (ví dụ: hệ thống quân sự, y tế, tài chính). Các khuyến nghị ở Cấp độ 2 mang lại khả năng phòng thủ sâu hơn nhưng cũng có khả năng gây ảnh hưởng đến hoạt động của một số ứng dụng nếu không được kiểm tra cẩn thận.

Ví dụ, việc vô hiệu hóa hoàn toàn một số dịch vụ truy cập từ xa có thể tăng cường bảo mật nhưng lại gây khó khăn cho đội ngũ quản trị.

Do đó, việc áp dụng Cấp độ 2 đòi hỏi phải có sự phân tích rủi ro và thử nghiệm kỹ lưỡng.

Quy trình triển khai CIS Benchmarks trong doanh nghiệp

Việc áp dụng CIS Benchmarks không phải là một công việc phức tạp nếu được thực hiện theo một quy trình bài bản. Fast Byte khuyến nghị một lộ trình 4 bước thực tiễn để mọi đội ngũ IT có thể bắt đầu.

Bước 1: Lựa chọn Benchmark phù hợp

Đầu tiên, bạn cần kiểm kê tài sản công nghệ của mình và xác định các hệ thống ưu tiên cần bảo mật. Sau đó, truy cập vào trang web của CIS và tải về đúng tài liệu Benchmark tương ứng với tên và phiên bản của sản phẩm (ví dụ: “CIS Microsoft Windows Server 2022 Benchmark v2.0.0”).

Bước 2: Đánh giá hiện trạng

Trước khi thực hiện bất kỳ thay đổi nào, bạn cần biết hệ thống của mình đang tuân thủ tiêu chuẩn CIS ở mức độ nào. Sử dụng các công cụ quét tự động là cách hiệu quả nhất.

CIS cung cấp công cụ CIS-CAT Pro (bản trả phí có nhiều tính năng) hoặc bạn có thể sử dụng các công cụ mã nguồn mở như OpenSCAP. Các công cụ này sẽ quét hệ thống của bạn và tạo ra một báo cáo chi tiết, chỉ rõ từng mục đã tuân thủ, chưa tuân thủ và chấm điểm tổng thể.

Bước 3: Áp dụng cấu hình và khắc phục

Dựa trên kết quả của báo cáo quét, đội ngũ quản trị viên sẽ thực hiện các thay đổi cấu hình cần thiết theo hướng dẫn trong tài liệu CIS Benchmark. Một nguyên tắc vàng là luôn thử nghiệm các thay đổi trên một môi trường phát triển (DEV) hoặc kiểm thử (TEST) trước khi áp dụng trên môi trường sản phẩm (PROD) để đảm bảo không gây ra lỗi tương thích với ứng dụng.

Đối với các hệ thống lớn, việc sử dụng các công cụ quản lý cấu hình như Ansible, Puppet, hoặc PowerShell DSC để tự động hóa quá trình này là rất cần thiết.

Bước 4: Giám sát và duy trì

Bảo mật không phải là một dự án làm một lần rồi thôi. Nó là một quá trình liên tục. Sau khi đã đạt được trạng thái tuân thủ, bạn cần lên lịch quét định kỳ (hàng tuần hoặc hàng tháng) để phát hiện các “trôi dạt cấu hình” (configuration drift) – tức là các thay đổi làm hệ thống lệch khỏi trạng thái an toàn ban đầu.

Việc giám sát liên tục đảm bảo rằng hệ thống của bạn luôn được duy trì ở mức độ bảo mật cao nhất theo tiêu chuẩn CIS.

CIS còn có các tài nguyên bảo mật nào khác?

Đúng vậy, Trung tâm An ninh Internet (CIS) cung cấp một hệ sinh thái các tài nguyên bảo mật toàn diện, trong đó CIS Benchmarks chỉ là một phần. Việc hiểu rõ các tài nguyên khác sẽ giúp tổ chức của bạn xây dựng một chiến lược phòng thủ có chiều sâu hơn. Các tài nguyên nổi bật khác bao gồm:

CIS Controls (Các Biện pháp Kiểm soát CIS)

Một trong những điểm gây nhầm lẫn phổ biến nhất khi tìm hiểu về hệ sinh thái của CIS là sự khác biệt giữa CIS Benchmarks và CIS Controls. Cả hai đều là những tài nguyên bảo mật quan trọng, nhưng chúng phục vụ hai mục đích khác nhau nhưng bổ trợ chặt chẽ cho nhau.

Cách phân biệt đơn giản nhất là:

- CIS Controls trả lời câu hỏi “Cần làm GÌ?”: Đây là một bộ 18 hành động phòng thủ ưu tiên (ví dụ: Quản lý tài sản, Kiểm soát quyền truy cập, Bảo vệ dữ liệu) được xem là chiến lược bảo mật cốt lõi cho mọi tổ chức. Nó giúp bạn xác định các lĩnh vực cần tập trung nguồn lực để chống lại các mối đe dọa thực tế.

- CIS Benchmarks trả lời câu hỏi “Làm NHƯ THẾ NÀO?”: Đây là các hướng dẫn kỹ thuật chi tiết, mang tính chiến thuật, chỉ cho bạn từng bước cụ thể để thực hiện các yêu cầu bảo mật trên một sản phẩm công nghệ nhất định.

Ví dụ, CIS Control 4 (“Quản lý Cấu hình Bảo mật cho Tài sản Doanh nghiệp”) yêu cầu bạn phải “thiết lập và duy trì cấu hình an toàn cho các thiết bị”. Để thực hiện yêu cầu “chiến lược” này, bạn sẽ sử dụng CIS Benchmark cho Windows Server để biết chính xác “chiến thuật” cấu hình từng mục trong hệ điều hành đó.

CIS SecureSuite Membership

Đây là gói thành viên trả phí của CIS, cung cấp cho các tổ chức bộ công cụ và tài nguyên để tự động hóa việc áp dụng và giám sát sự tuân thủ CIS Benchmarks và CIS Controls. Các thành phần chính trong gói này bao gồm:

- CIS-CAT Pro Assessor: Công cụ tự động quét hệ thống, so sánh cấu hình hiện tại với các khuyến nghị trong CIS Benchmarks và tạo ra báo cáo tuân thủ chi tiết (chấm điểm từ 0-100).

- CIS Build Kits: Đây là các mẫu cấu hình được tạo sẵn (ví dụ: Group Policy Objects – GPO cho Windows, hoặc kịch bản shell cho Linux) giúp quản trị viên nhanh chóng áp dụng các cài đặt theo tiêu chuẩn CIS cho hàng loạt máy chủ, thay vì phải làm thủ công từng bước.

- Truy cập API và tài nguyên khác: Thành viên có quyền truy cập vào các tài nguyên bổ sung và có thể tích hợp dữ liệu của CIS vào các hệ thống quản lý bảo mật khác thông qua API.

Các Trung tâm Phân tích và Chia sẻ Thông tin (ISACs)

CIS còn vận hành các trung tâm ISACs, điển hình là MS-ISAC (Multi-State ISAC) và EI-ISAC (Elections Infrastructure ISAC). Đây là các cộng đồng nơi các tổ chức chính phủ tiểu bang, địa phương và các cơ quan bầu cử (chủ yếu tại Hoa Kỳ) có thể chia sẻ thông tin về các mối đe dọa, lỗ hổng và các sự cố an ninh mạng.

Hoạt động này cho thấy vai trò rộng lớn hơn của CIS trong việc bảo vệ các hạ tầng quan trọng của quốc gia.

Lời kết

CIS Benchmarks không phải là một công nghệ phức tạp hay một giải pháp tốn kém. Chúng là một bộ kiến thức bảo mật nền tảng, được kết tinh từ trí tuệ của cộng đồng chuyên gia toàn cầu và được cung cấp miễn phí.

Việc chủ động tìm hiểu và áp dụng các tiêu chuẩn CIS là một trong những bước đi hiệu quả và thông minh nhất mà mọi tổ chức có thể thực hiện để củng cố hàng rào phòng thủ của mình. Hãy bắt đầu hành trình bảo mật của bạn ngay hôm nay bằng việc chọn một hệ thống và áp dụng các khuyến nghị từ CIS Benchmarks