Bạn đã bao giờ kiểm tra file log máy chủ và thấy hàng trăm, thậm chí hàng ngàn lượt cố gắng đăng nhập thất bại từ những địa chỉ IP xa lạ chưa? Đây chính là dấu hiệu của một cuộc tấn công Brute Force đang diễn ra, một mối đe dọa thường trực có thể làm cạn kiệt tài nguyên và mở toang cánh cửa cho kẻ xấu chiếm quyền điều khiển.

Bài viết này của Fast Byte sẽ giới thiệu Fail2ban là gì – công cụ bảo mật thiết yếu giúp giải quyết triệt để vấn đề trên, đi sâu vào hướng dẫn cài đặt và cấu hình Fail2ban để bạn tự tay xây dựng một tuyến phòng thủ vững chắc cho máy chủ của mình.

Fail2ban là gì?

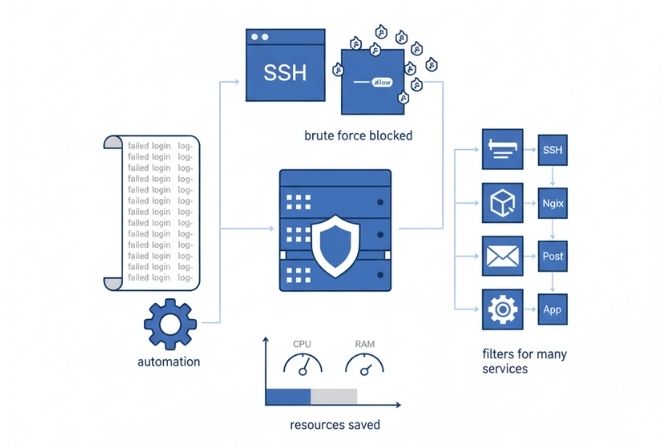

Fail2ban là một framework phòng chống xâm nhập (Intrusion Prevention Framework) mã nguồn mở được viết bằng ngôn ngữ Python. Nhiệm vụ chính của Fail2ban là tự động quét các file nhật ký (log files) của hệ thống để phát hiện các hành vi đáng ngờ. Các hành vi này thường bao gồm việc cố gắng đăng nhập thất bại lặp đi lặp lại, một dấu hiệu rõ ràng của các cuộc tấn công dò mật khẩu (Brute-force attack).

Khi phát hiện một địa chỉ IP có hành vi vi phạm các quy tắc được định sẵn, Fail2ban sẽ tự động cập nhật luật của tường lửa (ví dụ như Iptables hoặc Firewalld) để chặn địa chỉ IP đó trong một khoảng thời gian nhất định hoặc vĩnh viễn. Điều này giúp ngăn chặn kẻ tấn công tiếp tục gây hại cho máy chủ.

Về bản chất, Fail2ban là một công cụ tự động hóa công việc của người quản trị hệ thống. Thay vì phải theo dõi log thủ công và dùng lệnh chặn IP, người quản trị chỉ cần cấu hình luật một lần, và Fail2ban sẽ làm phần việc còn lại.

Lý do nên sử dụng Fail2ban trong bảo mật máy chủ

Việc tích hợp Fail2ban vào hệ thống bảo mật không chỉ là một lựa chọn mà gần như là một yêu cầu bắt buộc đối với các quản trị viên hệ thống hiện đại. Dưới đây là những lý do quan trọng giải thích tại sao bạn nên triển khai công cụ này.

Tự động hóa phòng thủ, giảm tải công việc

Một trong những thách thức lớn nhất của quản trị viên là khối lượng công việc thủ công. Việc đọc hàng ngàn dòng log mỗi ngày để tìm kiếm các IP đáng ngờ và sau đó dùng lệnh để chặn từng IP là cực kỳ tốn thời gian và dễ xảy ra sai sót.

Fail2ban giải quyết triệt để vấn đề này bằng cách tự động hóa toàn bộ quy trình, giúp bạn giải phóng thời gian để tập trung vào các nhiệm vụ chiến lược khác.

Chống tấn công Brute-force cực kỳ hiệu quả

Tấn công Brute-force vào các dịch vụ quan trọng như SSH, FTP, SMTP hay các trang đăng nhập như của WordPress là hình thức tấn công phổ biến nhất. Fail2ban được sinh ra để trở thành tuyến phòng thủ đầu tiên và hiệu quả nhất chống lại hình thức này.

Bằng cách giới hạn số lần đăng nhập sai, công cụ này làm nản lòng kẻ tấn công và khiến cuộc tấn công của chúng trở nên vô nghĩa.

Giảm thiểu lãng phí tài nguyên hệ thống

Mỗi một lần thử đăng nhập thất bại từ kẻ tấn công đều tiêu tốn một lượng nhỏ tài nguyên CPU và RAM của máy chủ. Khi hàng ngàn yêu cầu như vậy diễn ra liên tục, chúng có thể làm chậm hệ thống hoặc thậm chí gây quá tải.

Bằng cách chủ động chặn các IP tấn công ngay từ đầu, Fail2ban giúp bảo toàn tài nguyên hệ thống, đảm bảo hiệu suất hoạt động ổn định cho các dịch vụ hợp lệ.

Linh hoạt và khả năng mở rộng cao

Fail2ban không chỉ giới hạn ở việc bảo vệ SSH. Với hệ thống Filter và Action linh hoạt, bạn có thể dễ dàng tùy chỉnh và mở rộng Fail2ban để bảo vệ gần như mọi dịch vụ có ghi lại log. Từ máy chủ web (Nginx, Apache) đến máy chủ email (Postfix, Dovecot) hay các ứng dụng web tùy chỉnh, bạn đều có thể tạo ra các quy tắc riêng để tăng cường an ninh.

Nguyên lý hoạt động của Fail2ban

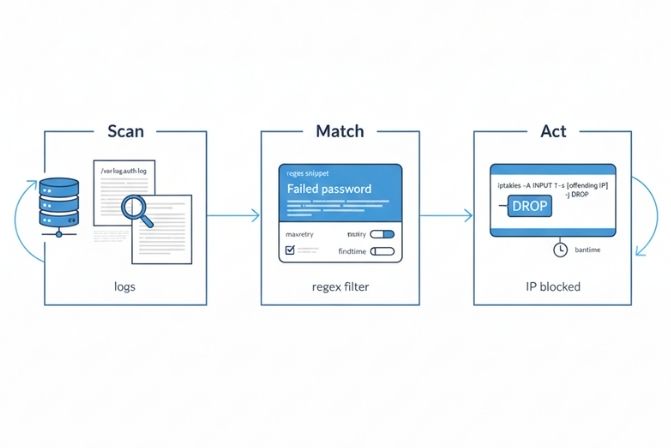

Để sử dụng hiệu quả, việc hiểu rõ cách Fail2ban hoạt động là rất quan trọng. Nguyên lý của công cụ này có thể được chia thành ba bước cốt lõi, tạo thành một chu trình bảo vệ liên tục.

Theo dõi (Scan)

Đầu tiên, Fail2ban liên tục theo dõi các file log mà bạn chỉ định trong cấu hình. Ví dụ, để bảo vệ SSH, Fail2ban sẽ đọc file /var/log/auth.log trên hệ thống Debian/Ubuntu hoặc /var/log/secure trên CentOS.

Đối chiếu (Match)

Trong quá trình theo dõi, Fail2ban sử dụng các bộ lọc (Filters) được định nghĩa sẵn. Mỗi filter chứa các biểu thức chính quy (Regular Expression – Regex) dùng để tìm kiếm các dòng log khớp với một mẫu tấn công cụ thể. Ví dụ, một filter cho SSH sẽ tìm kiếm các dòng log có chứa chuỗi “Failed password”.

Hành động (Act)

Khi số lần một địa chỉ IP khớp với mẫu trong filter vượt quá một ngưỡng cho phép (tham số maxretry) trong một khoảng thời gian nhất định (tham số findtime), Công cụ này sẽ kích hoạt một hành động (Action). Hành động phổ biến nhất là sử dụng tường lửa hệ thống như iptables để thêm một luật mới, chặn mọi kết nối từ địa chỉ IP vi phạm trong một khoảng thời gian được định sẵn (tham số bantime).

Chu trình Scan -> Match -> Act này lặp lại không ngừng, tạo ra một hệ thống phòng thủ chủ động 24/7 cho máy chủ của bạn.

Hướng dẫn cài đặt Fail2ban trên các hệ điều hành phổ biến

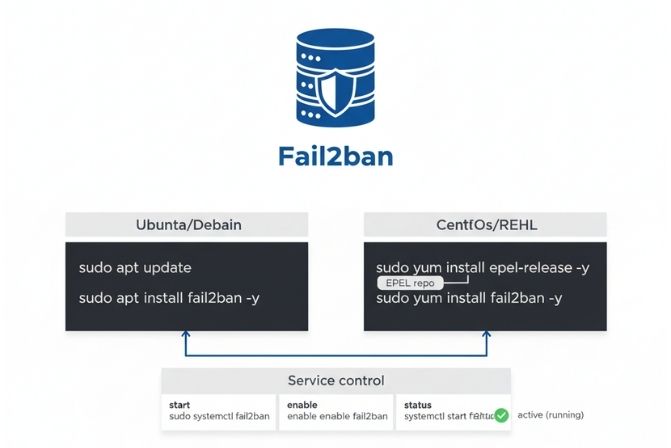

Quá trình cài đặt Fail2ban tương đối đơn giản vì gói phần mềm này đã có sẵn trong hầu hết các kho lưu trữ mặc định của các bản phân phối Linux phổ biến.

Cài đặt trên Ubuntu/Debian

Trước tiên, hãy cập nhật danh sách gói của hệ thống. Sau đó, tiến hành cài đặt Fail2ban.

# Cập nhật danh sách gói

sudo apt update

# Cài đặt

sudo apt install fail2ban -yCài đặt trên CentOS/RHEL

Đối với CentOS hoặc RHEL, bạn cần đảm bảo kho lưu trữ EPEL (Extra Packages for Enterprise Linux) đã được cài đặt, vì Fail2ban nằm trong kho này.

# Cài đặt kho lưu trữ EPEL

sudo yum install epel-release -y

# Cài đặt

sudo yum install fail2ban -yKích hoạt và kiểm tra trạng thái dịch vụ

Sau khi cài đặt hoàn tất, dịch vụ Fail2ban thường sẽ tự động khởi chạy. Tuy nhiên, để chắc chắn, bạn nên sử dụng các lệnh sau để khởi động, kích hoạt chạy cùng hệ thống và kiểm tra trạng thái.

# Khởi động dịch vụ

sudo systemctl start fail2ban

# Kích hoạt khởi động cùng hệ thống

sudo systemctl enable fail2ban

# Kiểm tra trạng thái hoạt động

sudo systemctl status fail2banNếu kết quả trả về là active (running), điều đó có nghĩa là Fail2ban đã được cài đặt và đang hoạt động thành công trên máy chủ của bạn.

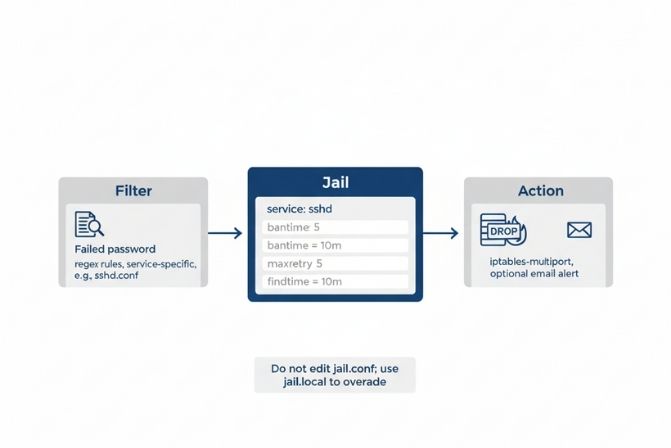

Giới thiệu các thành phần cấu hình chính: Filter, Action, Jail

Cấu trúc của Fail2ban được xây dựng dựa trên ba thành phần chính. Việc hiểu rõ vai trò của từng thành phần sẽ giúp bạn tùy chỉnh công cụ này một cách mạnh mẽ.

Filter (Bộ lọc)

Filter là các file cấu hình chứa những quy tắc (dưới dạng regex) để Fail2ban nhận diện các dòng log đáng ngờ. Mỗi filter được thiết kế cho một dịch vụ cụ thể. Ví dụ, file sshd.conf trong thư mục filter chứa các regex để phát hiện các lần đăng nhập SSH thất bại.

Action (Hành động)

Action là các file định nghĩa những hành động mà Fail2ban sẽ thực hiện khi một IP bị phát hiện vi phạm. Hành động mặc định và phổ biến nhất là iptables-multiport, có nhiệm vụ thêm luật vào Iptables để chặn IP trên nhiều cổng. Các hành động khác có thể là gửi email cảnh báo cho quản trị viên.

Jail (Nhà tù)

Jail là thành phần quan trọng nhất, nơi kết nối mọi thứ lại với nhau. Một jail sẽ chỉ định:

- Dịch vụ cần bảo vệ (ví dụ: sshd).

- Filter nào sẽ được sử dụng để theo dõi log của dịch vụ đó.

- Action nào sẽ được thực thi khi phát hiện tấn công.

- Các thông số tùy chỉnh như

bantime,maxretry.

Lưu ý quan trọng: File cấu hình mặc định là jail.conf. Tuy nhiên, bạn không bao giờ nên chỉnh sửa trực tiếp file này, vì các thay đổi sẽ bị mất khi cập nhật Fail2ban. Thay vào đó, hãy tạo một file mới tên là jail.local. Các thiết lập trong jail.local sẽ ghi đè lên các thiết lập tương ứng trong jail.conf.

Cách cấu hình Fail2ban để bảo vệ dịch vụ SSH và Web Server

Đây là phần thực hành quan trọng nhất. Fast Byte sẽ hướng dẫn bạn các bước cấu hình cơ bản và cần thiết nhất sau khi cài đặt Fail2ban.

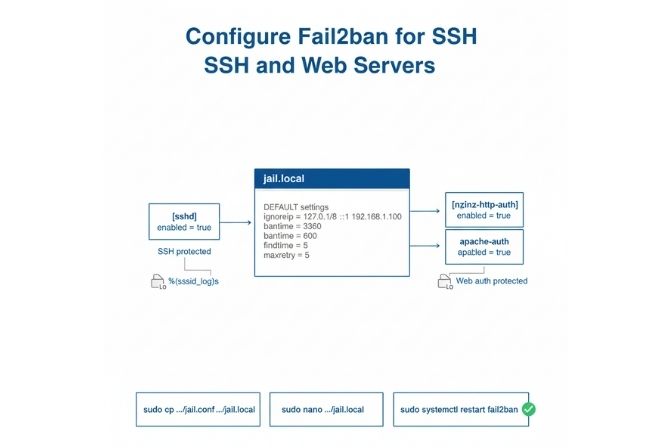

Cấu hình cơ bản trong file jail.local

Đầu tiên, hãy tạo file jail.local bằng cách sao chép từ file jail.conf.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.localBây giờ, mở file jail.local bằng trình soạn thảo văn bản (như nano hoặc vim).

sudo nano /etc/fail2ban/jail.localTìm đến mục [DEFAULT]. Đây là nơi chứa các thiết lập mặc định áp dụng cho tất cả các jail. Các tham số quan trọng bạn cần chú ý:

ignoreip: Danh sách các địa chỉ IP sẽ không bao giờ bị chặn. Đây là thiết lập quan trọng nhất. Bạn phải thêm địa chỉ IP của máy tính cá nhân, IP của văn phòng vào đây để tránh trường hợp tự khóa chính mình.ignoreip = 127.0.0.1/8 ::1 192.168.1.100bantime: Thời gian một IP sẽ bị chặn (tính bằng giây). Mặc định thường là 10 phút (600s). Bạn có thể tăng lên 1 giờ (3600s) hoặc 1 ngày (86400s).findtime: Khung thời gian mà Fail2ban theo dõi các lần vi phạm. Nếu một IP vi phạmmaxretrylần trong khoảngfindtimenày, IP đó sẽ bị chặn.maxretry: Số lần vi phạm tối đa được cho phép trước khi bị chặn.

Kích hoạt Jail để bảo vệ SSH

Theo mặc định trên nhiều hệ thống, jail cho SSH đã được bật sẵn. Tuy nhiên, bạn cần kiểm tra lại trong file jail.local. Tìm đến mục [sshd].

[sshd]

enabled = true

port = ssh

logpath = %(sshd_log)s

backend = %(sshd_backend)sChỉ cần đảm bảo dòng enabled = true được kích hoạt là dịch vụ SSH của bạn đã được Fail2ban bảo vệ.

Kích hoạt Jail để bảo vệ Nginx/Apache

Để bảo vệ máy chủ web khỏi các cuộc tấn công dò mật khẩu qua các trang được bảo vệ bằng .htpasswd, bạn có thể kích hoạt các jail tương ứng.

Ví dụ với Nginx:

[nginx-http-auth]

enabled = trueVí dụ với Apache:

[apache-auth]

enabled = trueSau khi thay đổi bất kỳ cấu hình nào, bạn cần khởi động lại dịch vụ Fail2ban để áp dụng.

sudo systemctl restart fail2ban

Quản lý và giám sát Fail2ban hiệu quả

Sau khi cấu hình, bạn cần biết cách quản lý và kiểm tra xem công cụ này có đang hoạt động đúng như mong đợi hay không.

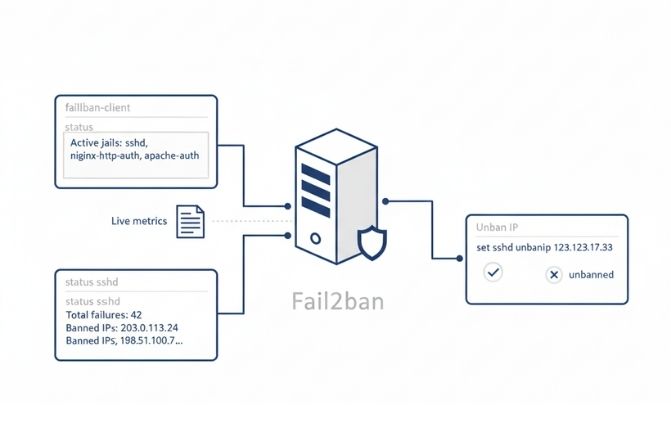

Sử dụng fail2ban-client

fail2ban-client là công cụ dòng lệnh chính để tương tác với dịch vụ Fail2ban.

Để kiểm tra trạng thái của một jail cụ thể, ví dụ như sshd:

sudo fail2ban-client status sshdKết quả sẽ hiển thị tổng số lần vi phạm đã được phát hiện và danh sách các IP đang bị chặn.

Để xem trạng thái của tất cả các jail đang hoạt động:

sudo fail2ban-client statusCách bỏ chặn (Unban) một địa chỉ IP

Trong trường hợp bạn hoặc một người dùng hợp lệ bị chặn nhầm, bạn có thể sử dụng lệnh sau để gỡ chặn. Ví dụ, gỡ chặn IP 123.123.123.123 khỏi jail sshd:

sudo fail2ban-client set sshd unbanip 123.123.123.123

Ứng dụng thực tế: Chặn tấn công brute force, HTTP 404 và DDoS

Ngoài các cấu hình mặc định, sức mạnh thực sự của Fail2ban nằm ở khả năng tùy chỉnh để chống lại nhiều loại hình tấn công khác nhau.

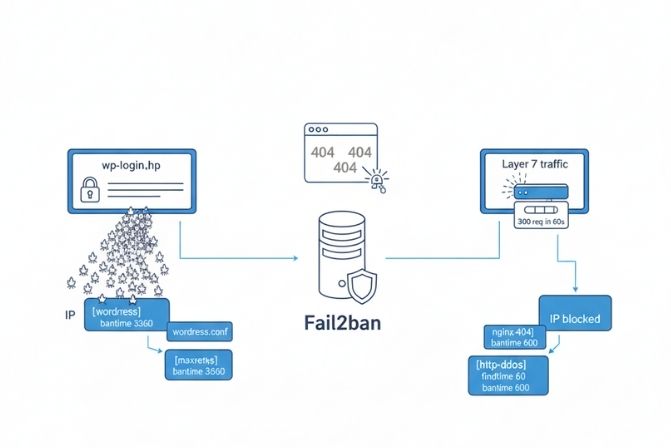

Chặn tấn công Brute Force vào WordPress

Trang đăng nhập wp-login.php của WordPress là mục tiêu tấn công hàng đầu. Để bảo vệ, bạn cần tạo một filter mới và một jail mới.

Tạo file filter /etc/fail2ban/filter.d/wordpress.conf:

[Definition]

failregex = ^<HOST> .* "POST /wp-login.php HTTP/.*" 200Sau đó, thêm jail sau vào file /etc/fail2ban/jail.local:

[wordpress]

enabled = true

port = http,https

filter = wordpress

logpath = /var/log/nginx/access.log # Thay đổi đường dẫn tới file access log của bạn

maxretry = 3

bantime = 3600Chặn các bot dò quét (HTTP 404)

Các bot độc hại thường quét website để tìm các lỗ hổng đã biết, gây ra rất nhiều lỗi 404 trong log. Bạn có thể chặn chúng.

Tạo file filter /etc/fail2ban/filter.d/nginx-404.conf:

[Definition]

failregex = ^<HOST> -.*- .*GET.* (404|444|403|400) .*$Thêm jail vào /etc/fail2ban/jail.local:

[nginx-404]

enabled = true

port = http,https

filter = nginx-404

logpath = /var/log/nginx/access.log

maxretry = 10

bantime = 600Giảm thiểu tấn công DDoS Layer 7 đơn giản

Bạn có thể dùng Fail2ban để chặn các IP tạo ra quá nhiều yêu cầu đến máy chủ web trong một thời gian ngắn, một hình thức tấn công DDoS lớp ứng dụng.

Thêm jail sau vào /etc/fail2ban/jail.local:

[http-ddos]

enabled = true

port = http,https

filter = apache-auth # Có thể tận dụng filter có sẵn

logpath = /var/log/nginx/access.log

maxretry = 300 # 300 yêu cầu

findtime = 60 # trong 60 giây

bantime = 600

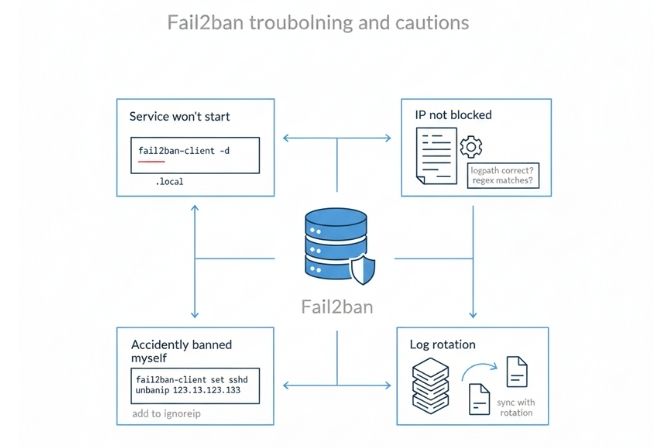

Xử lý sự cố và các lưu ý khi sử dụng Fail2ban

Trong quá trình sử dụng, bạn có thể gặp một số vấn đề. Dưới đây là cách xử lý các sự cố phổ biến.

Không khởi động

Nguyên nhân phổ biến nhất là lỗi cú pháp trong file .local. Hãy dùng lệnh fail2ban-client -d để chạy ở chế độ gỡ lỗi và tìm ra lỗi chính xác.

IP không bị chặn dù có tấn công

Hãy kiểm tra lại đường dẫn logpath trong jail của bạn đã chính xác chưa. Ngoài ra, hãy kiểm tra regex trong file filter có khớp với định dạng log thực tế của bạn hay không.

Lỡ tay chặn nhầm IP của mình

Luôn nhớ sử dụng lệnh unbanip như đã hướng dẫn ở trên. Quan trọng hơn, hãy thêm IP của bạn vào ignoreip ngay từ bước cấu hình đầu tiên.

Lưu ý về Log Rotation

Các hệ thống thường tự động xoay vòng (rotate) và nén các file log cũ. Hãy đảm bảo cấu hình của Fail2ban và hệ thống log của bạn tương thích với nhau.

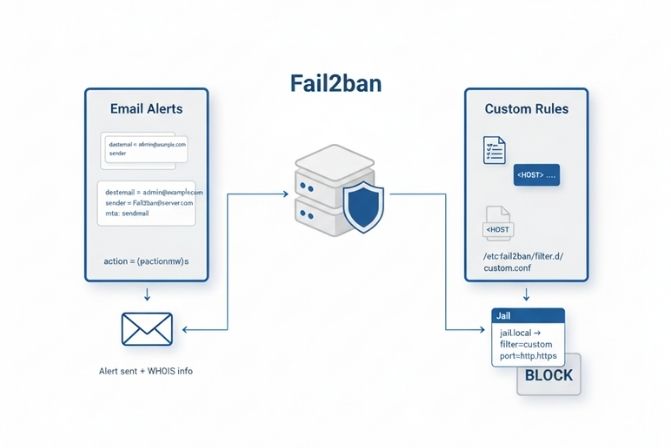

Tính năng nâng cao: Cảnh báo qua email và tùy chỉnh luật

Cấu hình gửi cảnh báo qua Email

Fail2ban có thể gửi email thông báo mỗi khi chặn một IP. Trong mục [DEFAULT] của file jail.local, hãy cấu hình các thông số sau:

destemail = your_email@example.com # Email nhận cảnh báo

sender = fail2ban@your_server.com # Email gửi đi

mta = sendmail # Chương trình gửi mail (mail transfer agent)Và thay đổi tham số action trong jail bạn muốn nhận thông báo:

action = %(action_mw)saction_mw sẽ thực hiện hành động chặn và gửi email với thông tin Whois của IP bị chặn.

Hướng dẫn tạo Filter và Action tùy chỉnh

Để bảo vệ một ứng dụng không có sẵn filter, bạn có thể tự tạo. Quy trình bao gồm:

- Xác định mẫu log tấn công: Xem log của ứng dụng và tìm ra một chuỗi văn bản đặc trưng cho hành vi xấu.

- Viết Regex: Xây dựng một biểu thức chính quy để khớp với chuỗi đó.

<HOST>là một biến đặc biệt trong Fail2ban để chỉ địa chỉ IP của kẻ tấn công. - Tạo file filter mới: Đặt regex của bạn vào một file

.confmới trong thư mục/etc/fail2ban/filter.d/. - Tạo jail mới: Kích hoạt filter vừa tạo trong file

jail.local.

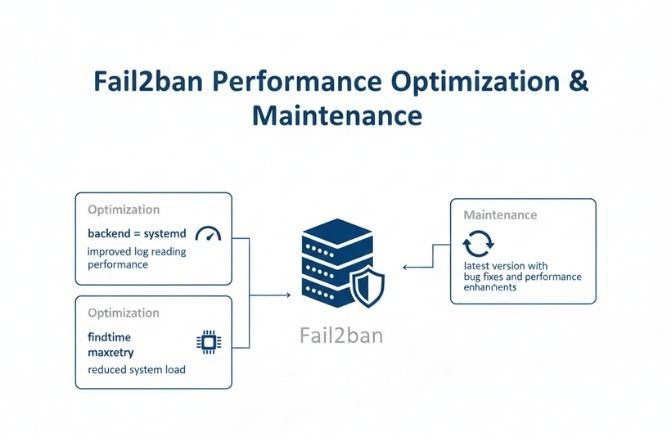

Tối ưu hiệu năng và bảo trì Fail2ban

Đối với các hệ thống có lưu lượng truy cập lớn, việc tối ưu Fail2ban là cần thiết để tránh làm ảnh hưởng đến hiệu năng chung.

Sử dụng backend phù hợp

Trên các hệ điều hành hiện đại sử dụng systemd, việc thay đổi backend = systemd trong cấu hình jail có thể cải thiện hiệu năng đọc log đáng kể so với việc đọc file trực tiếp.

Điều chỉnh findtime và maxretry

Một findtime quá ngắn có thể khiến công cụ này phải xử lý log liên tục. Hãy cân nhắc tăng giá trị này lên để giảm tải cho CPU.

Cập nhật thường xuyên

Luôn cập nhật Fail2ban lên phiên bản mới nhất để nhận được các bản vá lỗi và cải tiến về hiệu năng cũng như các bộ lọc được cập nhật.

Lời kết

Qua bài viết này, Fast Byte hy vọng bạn đã hiểu rõ Fail2ban là gì và vai trò không thể thiếu của công cụ này trong việc xây dựng một hệ thống phòng thủ vững chắc cho máy chủ. Nó không phải là một giải pháp bảo mật toàn diện nhưng là một lớp bảo vệ cơ bản, cực kỳ hiệu quả và dễ triển khai để chống lại một trong những hình thức tấn công phổ biến nhất. Việc dành thời gian cài đặt và cấu hình ngay hôm nay là một sự đầu tư xứng đáng cho sự an toàn và ổn định của hệ thống sau này.

Nếu có bất kỳ câu hỏi nào, đừng ngần ngại để lại bình luận bên dưới.