Bạn đang tìm hiểu IPS là gì và vai trò của công nghệ này trong hệ thống an ninh mạng? Bài viết này của Fast Byte sẽ giải thích rõ định nghĩa, nguyên lý hoạt động, sự khác biệt cốt lõi giữa IPS và IDS, đồng thời hướng dẫn chi tiết cách lựa chọn, triển khai và vận hành một hệ thống IPS hiệu quả để bảo vệ toàn diện cho tài sản số của doanh nghiệp.

IPS là gì?

IPS là viết tắt của cụm từ tiếng Anh “Intrusion Prevention System”, dịch ra tiếng Việt có nghĩa là “Hệ thống Ngăn chặn Xâm nhập”. Đây là một công nghệ an ninh mạng được thiết kế với mục đích giám sát, phát hiện và chủ động ngăn chặn các hoạt động tấn công hoặc các hành vi độc hại nhắm vào hệ thống mạng của một tổ chức.

Để dễ hình dung, hãy tưởng tượng hệ thống mạng của bạn là một tòa nhà quan trọng. Nếu hệ thống Phát hiện Xâm nhập (IDS) giống như một người bảo vệ chỉ ngồi xem camera và báo động khi có kẻ lạ mặt đột nhập, thì hệ thống IPS chính là người bảo vệ đứng ngay tại cổng. Người bảo vệ này không chỉ phát hiện kẻ xâm nhập mà còn ngay lập tức hành động để khóa cổng, ngăn chặn kẻ đó tiến vào bên trong.

Sức mạnh cốt lõi của IPS nằm ở khả năng “ngăn chặn” chủ động. Thay vì chỉ đưa ra cảnh báo để quản trị viên xử lý sau, một hệ thống IPS có thể tự động thực hiện các hành động cần thiết như chặn các gói tin (packet) đáng ngờ, ngắt kết nối các phiên làm việc nguy hiểm, hoặc chặn truy cập từ các địa chỉ IP có dấu hiệu tấn công.

Vai trò quan trọng của IPS trong an ninh mạng

Trong bối cảnh các mối đe dọa mạng ngày càng tinh vi, vai trò của một hệ thống IPS trở nên cực kỳ quan trọng. Đây không còn là một lựa chọn “có thì tốt” mà đã trở thành một thành phần thiết yếu trong chiến lược phòng thủ theo chiều sâu của mọi doanh nghiệp. Một hệ thống IPS hiệu quả đóng góp nhiều vai trò then chốt để đảm bảo an toàn cho toàn bộ hạ tầng công nghệ.

Là tuyến phòng thủ chủ động chống lại tấn công

Vai trò chính và rõ ràng nhất của IPS là tạo ra một hàng rào bảo vệ chủ động. Hệ thống này liên tục phân tích lưu lượng mạng để tìm kiếm các dấu hiệu của những cuộc tấn công đã biết, ví dụ như các nỗ lực khai thác lỗ hổng phần mềm, tấn công từ chối dịch vụ (DoS/DDoS), hay các hoạt động quét cổng bất thường. Khi phát hiện, hệ thống này sẽ ngay lập tức ngăn chặn trước khi chúng kịp gây ra thiệt hại.

Thực thi và giám sát chính sách bảo mật

IPS hoạt động như một công cụ hiệu quả để thực thi các chính sách bảo mật của tổ chức. Ví dụ, quản trị viên có thể cấu hình IPS để chặn truy cập vào các trang web độc hại, ngăn chặn việc sử dụng các ứng dụng không được phép, hoặc giới hạn việc truyền tải các loại tệp tin nhạy cảm ra bên ngoài. Điều này đảm bảo rằng mọi hoạt động trên mạng đều tuân thủ quy định bảo mật đã đề ra.

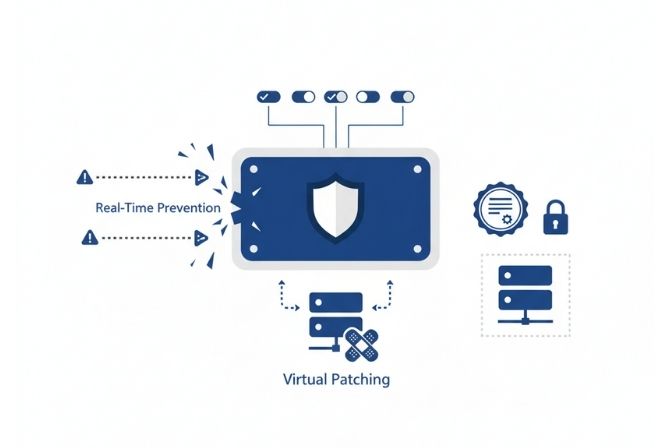

Bảo vệ các lỗ hổng chưa được vá (Virtual Patching)

Trong thực tế, không phải lúc nào doanh nghiệp cũng có thể cập nhật bản vá cho các lỗ hổng bảo mật ngay lập tức. IPS có thể đóng vai trò như một “bản vá ảo” (virtual patch). Bằng cách nhận diện và chặn đứng các lưu lượng cố gắng khai thác một lỗ hổng cụ thể.

IPS giúp bảo vệ hệ thống trong khoảng thời gian chờ đợi nhà cung cấp phát hành bản vá chính thức hoặc đội ngũ IT triển khai cập nhật. Theo một báo cáo của IBM, thời gian trung bình để xác định và ngăn chặn một cuộc tấn công mạng là 287 ngày, và IPS giúp rút ngắn đáng kể khoảng thời gian rủi ro này.

Hỗ trợ tuân thủ các tiêu chuẩn an ninh

Nhiều ngành công nghiệp như tài chính, y tế, thương mại điện tử phải tuân thủ các tiêu chuẩn bảo mật nghiêm ngặt như PCI-DSS, HIPAA. Việc triển khai một hệ thống IPS là một yêu cầu bắt buộc hoặc được khuyến nghị mạnh mẽ trong các tiêu chuẩn này.

IPS cung cấp khả năng giám sát, ghi lại nhật ký và ngăn chặn các truy cập trái phép, giúp doanh nghiệp đáp ứng các yêu cầu tuân thủ và tránh được các khoản phạt tốn kém.

Hệ thống IPS không chỉ là một khái niệm trừu tượng. Công nghệ này sử dụng nhiều cơ chế cụ thể và mạnh mẽ để bảo vệ tài sản số của doanh nghiệp một cách trực tiếp. Dưới đây là những cách mà một hệ thống IPS thực thi nhiệm vụ bảo vệ của mình.

Chặn các gói tin và lưu lượng độc hại

Đây là hành động cơ bản nhất của một hệ thống IPS. Khi một gói tin chứa mã độc, payload khai thác lỗ hổng, hoặc có dấu hiệu bất thường đi qua, hệ thống này sẽ nhận diện và hủy bỏ (drop) gói tin đó ngay lập tức. Hành động này ngăn chặn mối đe dọa ngay từ “vòng ngoài”, không cho phép chúng tiếp cận được máy chủ hay máy trạm đích.

Ngắt kết nối các phiên truy cập nguy hiểm

Đối với các cuộc tấn công diễn ra trong một phiên kết nối (session), chẳng hạn như một người dùng đang cố gắng dò mật khẩu hoặc khai thác lỗ hổng ứng dụng web, IPS có thể chủ động ngắt phiên kết nối TCP đó. Việc này buộc kẻ tấn công phải bắt đầu lại từ đầu, đồng thời tạo ra cảnh báo để quản trị viên chú ý.

Chặn truy cập từ địa chỉ IP tấn công

Khi phát hiện một địa chỉ IP liên tục thực hiện các hành vi tấn công, hệ thống IPS có thể tự động cập nhật quy tắc trên tường lửa (Firewall) hoặc tự mình chặn toàn bộ lưu lượng đến và đi từ địa chỉ IP đó trong một khoảng thời gian nhất định. Cơ chế này rất hiệu quả trong việc chống lại các cuộc tấn công brute-force hoặc quét mạng tự động.

Ngăn chặn mã độc lây lan trong mạng nội bộ

Không phải mọi mối đe dọa đều đến từ bên ngoài. Trong trường hợp một máy tính trong mạng nội bộ bị nhiễm mã độc và đang cố gắng lây lan sang các máy khác, một hệ thống IPS được cấu hình đúng cách có thể phát hiện các hành vi bất thường này (ví dụ: quét cổng nội bộ, cố gắng kết nối đến các máy chủ lạ) và cô lập thiết bị bị nhiễm, ngăn chặn một đợt bùng phát mã độc trên diện rộng.

Nguyên lý hoạt động của hệ thống IPS

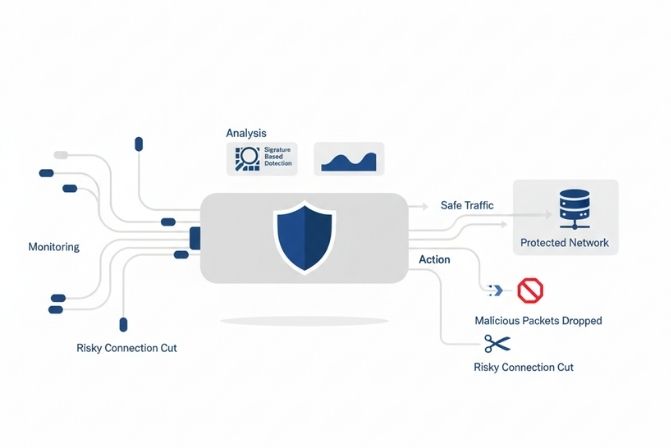

Để thực hiện được các hành động ngăn chặn mạnh mẽ, một hệ thống IPS phải hoạt động dựa trên một quy trình chặt chẽ và logic. Về cơ bản, nguyên lý hoạt động của mọi hệ thống IPS đều trải qua ba giai đoạn chính: Giám sát, Phân tích và Hành động.

Giai đoạn 1: Giám sát (Monitoring)

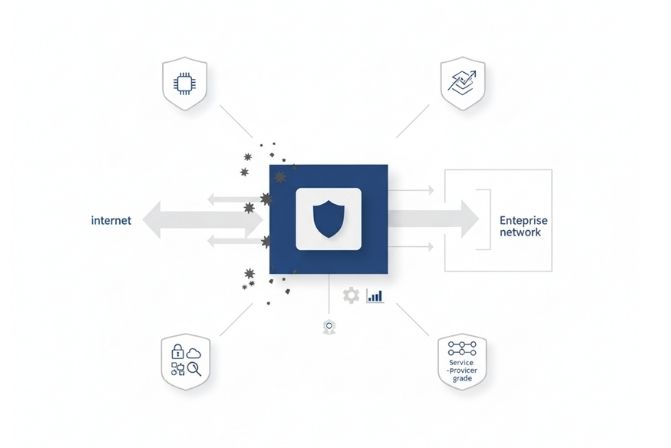

Để có thể ngăn chặn, trước hết IPS phải “nhìn thấy” được mọi thứ. Do đó, hệ thống được triển khai “inline” (nội tuyến) trên đường truyền mạng. Điều này có nghĩa là tất cả các gói tin đi vào hoặc đi ra khỏi vùng mạng được bảo vệ đều phải đi qua IPS.

Việc đặt nó ở vị trí này giống như đặt một trạm kiểm soát an ninh ngay trên con đường chính, đảm bảo không một phương tiện nào có thể đi qua mà không được kiểm tra.

Giai đoạn 2: Phân tích (Analysis)

Sau khi nhận được các gói tin, hệ thống IPS sẽ sử dụng các phương pháp khác nhau để phân tích và xác định xem chúng có chứa mối đe dọa hay không. Có hai phương pháp phân tích chính:

Phân tích dựa trên dấu hiệu (Signature-Based Detection)

Đây là phương pháp phổ biến nhất. Hệ thống IPS sở hữu một cơ sở dữ liệu khổng lồ chứa “dấu hiệu” hoặc “chữ ký” của hàng ngàn loại tấn công đã biết. Dấu hiệu này có thể là một đoạn mã độc, một chuỗi ký tự đặc biệt trong gói tin, hoặc một mẫu lưu lượng bất thường.

Hệ thống này sẽ so sánh các gói tin đi qua với cơ sở dữ liệu này. Nếu trùng khớp, một cảnh báo sẽ được kích hoạt. Phương pháp này rất hiệu quả với các mối đe dọa đã được định danh.

Phân tích dựa trên sự bất thường (Anomaly-Based Detection)

Phương pháp này tiên tiến hơn. Thay vì tìm kiếm các dấu hiệu đã biết, IPS sẽ xây dựng một mô hình “bình thường” cho hoạt động mạng dựa trên việc quan sát trong một khoảng thời gian.

Bất kỳ hành vi nào lệch khỏi mô hình bình thường này (ví dụ: một nhân viên kế toán đột nhiên cố gắng truy cập vào máy chủ mã nguồn, hoặc lưu lượng truy cập tăng đột biến vào nửa đêm) sẽ bị coi là đáng ngờ. Phương pháp này có khả năng phát hiện các cuộc tấn công mới, chưa từng được biết đến (zero-day attacks).

Giai đoạn 3: Hành động (Action)

Đây là bước tạo nên sự khác biệt cho IPS. Khi một mối đe dọa được xác định ở giai đoạn phân tích, hệ thống IPS sẽ không chỉ ghi lại nhật ký và gửi cảnh báo. Thay vào đó, nó sẽ tự động thực hiện một hoặc nhiều hành động ngăn chặn đã được cấu hình trước, ví dụ như:

- Hủy bỏ các gói tin độc hại.

- Chặn lưu lượng từ IP nguồn.

- Ngắt phiên kết nối TCP.

- Gửi cảnh báo đến quản trị viên hệ thống.

Toàn bộ quá trình này diễn ra trong thời gian thực với tốc độ rất nhanh, đảm bảo các mối đe dọa bị vô hiệu hóa trước khi chúng có thể gây ảnh hưởng đến hệ thống.

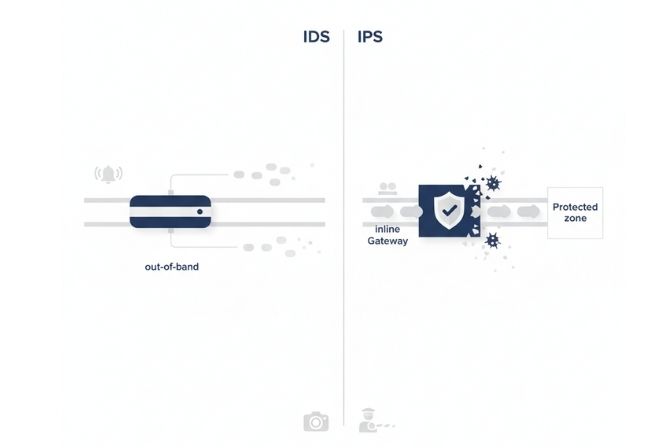

Phân biệt IPS và IDS: Điểm khác biệt cơ bản

Trong lĩnh vực an ninh mạng, IPS (Intrusion Prevention System) và IDS (Intrusion Detection System – Hệ thống Phát hiện Xâm nhập) là hai khái niệm thường bị nhầm lẫn. Mặc dù cả hai đều nhằm mục đích bảo vệ hệ thống khỏi các cuộc tấn công, nhưng cách tiếp cận và chức năng của chúng hoàn toàn khác nhau.

Fast Byte đã tổng hợp các điểm khác biệt cốt lõi trong bảng dưới đây:

| Tiêu chí | IDS (Hệ thống Phát hiện Xâm nhập) | IPS (Hệ thống Ngăn chặn Xâm nhập) |

|---|---|---|

| Mục đích chính | Phát hiện và cảnh báo. Giống như hệ thống báo động chống trộm, chỉ kêu lên khi có kẻ đột nhập. | Ngăn chặn và phòng thủ. Giống như một hàng rào điện, chủ động ngăn chặn kẻ xâm nhập. |

| Vị trí triển khai | “Out-of-band” (Ngoại tuyến). Nhận một bản sao của lưu lượng mạng để phân tích. Không nằm trực tiếp trên đường truyền. | “Inline” (Nội tuyến). Nằm trực tiếp trên đường truyền mạng, mọi gói tin đều phải đi qua IPS. |

| Hành động | Bị động (Passive). Chỉ ghi lại nhật ký (log) và gửi cảnh báo (alert) đến quản trị viên. | Chủ động (Active). Tự động thực hiện các hành động ngăn chặn như chặn gói tin, ngắt kết nối. |

| Tác động đến mạng | Không làm ảnh hưởng đến độ trễ hay hiệu năng mạng vì chỉ phân tích bản sao. | Có thể gây ra độ trễ nhỏ (latency) và trở thành điểm nghẽn nếu không đủ mạnh. |

| Ví dụ thực tế | Một camera an ninh ghi lại hình ảnh kẻ trộm và gửi thông báo cho chủ nhà. | Một lính gác chặn kẻ tình nghi ngay tại cổng, không cho phép đi vào. |

Về bản chất, IPS có thể được xem là một phiên bản tiến hóa của IDS. Một hệ thống IPS sở hữu đầy đủ khả năng phát hiện của IDS và được bổ sung thêm năng lực ngăn chặn chủ động.

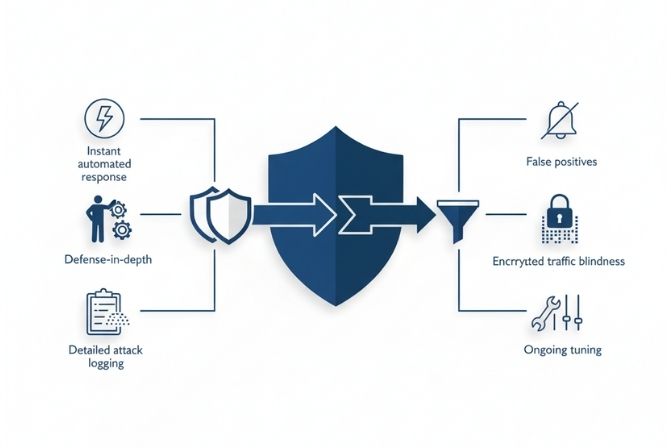

Ưu điểm nổi bật và nhược điểm của IPS

Mặc dù là một công cụ bảo mật mạnh mẽ, hệ thống IPS cũng có những ưu điểm và giới hạn riêng. Việc hiểu rõ cả hai mặt của vấn đề giúp doanh nghiệp đưa ra quyết định đầu tư và triển khai một cách khôn ngoan.

Các ưu điểm nổi bật của IPS

- Phản ứng tự động và tức thời: Đây là lợi ích lớn nhất. IPS có thể ngăn chặn các cuộc tấn công trong mili giây, nhanh hơn rất nhiều so với thời gian phản ứng của con người. Điều này đặc biệt quan trọng với các cuộc tấn công tự động hóa có tốc độ lây lan nhanh.

- Giảm gánh nặng cho đội ngũ bảo mật: Bằng cách tự động hóa việc ngăn chặn các mối đe dọa phổ biến, nó giúp các nhà phân tích bảo mật có thêm thời gian để tập trung vào các mối đe dọa phức tạp và tinh vi hơn.

- Tăng cường khả năng phòng thủ chiều sâu: IPS bổ sung một lớp bảo vệ quan trọng bên cạnh tường lửa, phần mềm diệt virus và các giải pháp khác, tạo ra một kiến trúc bảo mật nhiều lớp vững chắc.

- Ghi lại nhật ký chi tiết về các cuộc tấn công: Dữ liệu do IPS thu thập là nguồn thông tin vô giá để phân tích, điều tra và cải thiện các biện pháp an ninh trong tương lai.

Những nhược điểm cần lưu ý của IPS

- Nguy cơ chặn nhầm (False Positives): Đây là thách thức lớn nhất khi vận hành IPS. Một “False Positive” xảy ra khi hệ thống IPS xác định nhầm một lưu lượng hợp lệ là tấn công và tiến hành chặn. Điều này có thể gây gián đoạn hoạt động kinh doanh, ví dụ như chặn truy cập của một khách hàng quan trọng.

- Có thể trở thành điểm nghẽn cổ chai (Bottleneck): Vì tất cả lưu lượng đều phải đi qua, một hệ thống IPS có cấu hình không đủ mạnh so với lưu lượng mạng có thể làm chậm toàn bộ hệ thống.

- Không thể chống lại các cuộc tấn công được mã hóa: Nếu lưu lượng tấn công được mã hóa (ví dụ qua HTTPS), hệ thống IPS truyền thống sẽ không thể “đọc” được nội dung bên trong để phân tích. Các giải pháp IPS hiện đại cần có thêm tính năng giải mã SSL/TLS để giải quyết vấn đề này.

- Đòi hỏi cấu hình và tinh chỉnh liên tục: Để giảm thiểu False Positives và đảm bảo hiệu quả, hệ thống này cần được theo dõi, tinh chỉnh chính sách và cập nhật cơ sở dữ liệu dấu hiệu tấn công một cách thường xuyên.

Các loại IPS phổ biến và ứng dụng thực tiễn

Thế giới IPS không chỉ có một loại duy nhất. Tùy thuộc vào vị trí triển khai và đối tượng cần bảo vệ, có nhiều loại hình IPS khác nhau, mỗi loại có một vai trò và ứng dụng riêng.

Network-based IPS (NIPS)

Đây là loại IPS phổ biến nhất. NIPS được đặt tại các vị trí chiến lược trong mạng, chẳng hạn như sau tường lửa, để giám sát toàn bộ lưu lượng mạng của một phân đoạn hoặc của toàn bộ công ty.

Ứng dụng: Lý tưởng để bảo vệ vành đai mạng, ngăn chặn các mối đe dọa từ Internet trước khi chúng xâm nhập vào mạng nội bộ. Nó cũng được dùng để giám sát lưu lượng giữa các phân vùng mạng khác nhau (ví dụ giữa vùng máy chủ và vùng người dùng).

Host-based IPS (HIPS)

HIPS là một phần mềm được cài đặt trực tiếp trên một thiết bị đầu cuối cụ thể, chẳng hạn như một máy chủ web quan trọng hoặc máy trạm của CEO. HIPS chỉ giám sát lưu lượng đến và đi cũng như các hoạt động ngay trên máy chủ đó.

Ứng dụng: Cung cấp một lớp bảo vệ chi tiết và chuyên sâu cho các tài sản quan trọng. HIPS có thể ngăn chặn các hành vi như thay đổi file hệ thống, chỉnh sửa registry trái phép, hoặc các cuộc tấn công nhắm vào một ứng dụng cụ thể đang chạy trên máy chủ.

Wireless IPS (WIPS)

WIPS chuyên dùng để giám sát và bảo vệ môi trường mạng không dây (Wi-Fi). Hệ thống này có khả năng phát hiện các điểm truy cập giả mạo, các cuộc tấn công nghe lén, tấn công từ chối dịch vụ Wi-Fi và các hành vi trái phép khác trên sóng không dây.

Ứng dụng: Bắt buộc phải có đối với các tổ chức cung cấp Wi-Fi cho khách hoặc có nhiều nhân viên sử dụng mạng không dây, giúp đảm bảo kênh giao tiếp này không bị lợi dụng để xâm nhập vào hệ thống.

Network Behavior Analysis (NBA)

Đây là một dạng IPS thông minh hơn. NBA tập trung vào việc phân tích các hành vi và luồng dữ liệu trên diện rộng để phát hiện các vấn đề mà các hệ thống IPS truyền thống có thể bỏ lỡ, ví dụ như các cuộc tấn công DDoS phức tạp, lây lan mã độc zero-day, hoặc các hành vi bất thường cho thấy một chính sách bảo mật đang bị vi phạm.

Lựa chọn IPS phù hợp với nhu cầu sử dụng

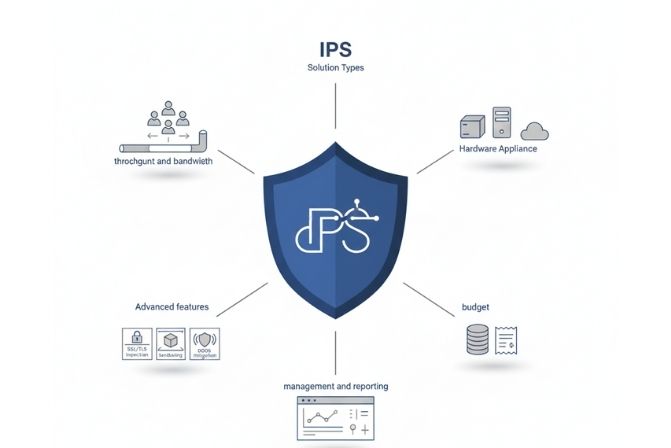

Việc lựa chọn một giải pháp IPS không phải là quyết định có thể xem nhẹ. Một lựa chọn sai lầm có thể dẫn đến việc lãng phí ngân sách hoặc một hệ thống bảo mật không hiệu quả. Để đưa ra quyết định đúng đắn, doanh nghiệp cần xem xét kỹ lưỡng các yếu tố sau:

Quy mô và thông lượng mạng

Doanh nghiệp của bạn có bao nhiêu người dùng? Băng thông Internet là bao nhiêu? Lưu lượng mạng trung bình và lúc cao điểm như thế nào? Câu trả lời cho những câu hỏi này sẽ quyết định hiệu năng (throughput) cần thiết của thiết bị IPS.

Loại hình giải pháp

Bạn cần một thiết bị phần cứng (Appliance), một phần mềm cài trên máy chủ có sẵn, hay một giải pháp IPS ảo hóa trên nền tảng đám mây (Cloud-based)? Mỗi loại đều có ưu và nhược điểm riêng về chi phí, hiệu năng và tính linh hoạt.

Yêu cầu về tính năng

Bạn có cần các tính năng nâng cao như giải mã SSL/TLS, tích hợp sandbox để phân tích mã độc, hay khả năng chống DDoS không? Hãy liệt kê các tính năng “phải có” và “nên có” để so sánh giữa các nhà cung cấp.

Khả năng quản trị và báo cáo

Giao diện quản trị có trực quan và dễ sử dụng không? Hệ thống báo cáo có cung cấp đủ thông tin chi tiết để bạn phân tích và điều tra sự cố không?

Ngân sách

Chi phí không chỉ bao gồm tiền mua thiết bị ban đầu mà còn cả chi phí bản quyền, phí cập nhật cơ sở dữ liệu dấu hiệu tấn công, và chi phí hỗ trợ kỹ thuật hàng năm.

Hướng dẫn triển khai IPS hiệu quả trong doanh nghiệp

Triển khai một hệ thống IPS không chỉ đơn thuần là cắm thiết bị vào mạng. Để IPS hoạt động hiệu quả và tránh gây ra các sự cố không đáng có, cần tuân theo một quy trình triển khai bài bản.

Bước 1: Lập kế hoạch và xác định vị trí

Xác định vùng mạng quan trọng nhất cần bảo vệ. Vị trí phổ biến nhất để đặt IPS là ngay sau tường lửa và trước lớp switch trung tâm, đảm bảo toàn bộ lưu lượng ra vào Internet đều được kiểm soát.

Bước 2: Cài đặt và cấu hình ban đầu

Tiến hành lắp đặt vật lý hoặc cài đặt phần mềm. Trong giai đoạn đầu, hãy cấu hình IPS chạy ở chế độ “phát hiện” (detection-only) hoặc “mô phỏng” (simulation mode). Ở chế độ này, IPS sẽ ghi nhận các tấn công nhưng chưa thực hiện hành động chặn.

Bước 3: Giai đoạn “học” và tinh chỉnh (Tuning)

Cho IPS chạy ở chế độ mô phỏng trong một khoảng thời gian (ví dụ 1-2 tuần) để hệ thống thu thập dữ liệu về lưu lượng mạng bình thường. Dựa trên các cảnh báo được tạo ra, quản trị viên sẽ tiến hành tinh chỉnh các quy tắc (rules) để giảm thiểu các cảnh báo sai (False Positives). Đây là bước quan trọng nhất để đảm bảo IPS không chặn nhầm lưu lượng hợp lệ sau này.

Bước 4: Chuyển sang chế độ ngăn chặn (Prevention Mode)

Sau khi đã tự tin với các bộ quy tắc đã được tinh chỉnh, hãy chuyển IPS sang chế độ ngăn chặn chủ động. Bắt đầu với các chính sách ít rủi ro nhất và mở rộng dần.

Bước 5: Giám sát và tối ưu liên tục

Việc triển khai không phải là điểm kết thúc. Cần thường xuyên theo dõi nhật ký, xem xét các sự kiện bị chặn và tiếp tục tinh chỉnh các quy tắc để hệ thống IPS thích ứng với sự thay đổi của môi trường mạng.

Những lưu ý quan trọng khi vận hành IPS

Để duy trì hiệu quả của hệ thống IPS trong dài hạn, đội ngũ quản trị cần chú ý đến các công việc vận hành sau:

Cập nhật cơ sở dữ liệu dấu hiệu tấn công

Các mối đe dọa mới xuất hiện mỗi ngày. Việc đảm bảo hệ thống IPS luôn được cập nhật phiên bản cơ sở dữ liệu “chữ ký” mới nhất từ nhà cung cấp là yếu tố sống còn để chống lại các cuộc tấn công hiện đại.

Xây dựng quy trình xử lý sự cố

Khi IPS chặn một mối đe dọa nghiêm trọng, ai sẽ là người nhận cảnh báo? Các bước tiếp theo để điều tra và xác minh là gì? Một quy trình rõ ràng giúp đội ngũ phản ứng nhanh và hiệu quả.

Định kỳ rà soát và tinh chỉnh chính sách

Môi trường kinh doanh và công nghệ luôn thay đổi. Cần định kỳ (ví dụ hàng quý) rà soát lại các chính sách trên IPS để đảm bảo chúng vẫn còn phù hợp, loại bỏ các quy tắc không cần thiết và bổ sung các quy tắc mới.

Kiểm tra hiệu năng hệ thống

Theo dõi tải CPU, bộ nhớ và thông lượng của thiết bị IPS để đảm bảo hệ thống không bị quá tải, đặc biệt là khi lưu lượng mạng của công ty tăng lên.

Tổng quan các giải pháp IPS hiện nay trên thị trường

Thị trường giải pháp IPS hiện nay rất đa dạng, thường được tích hợp trong các thiết bị bảo mật hợp nhất gọi là Tường lửa thế hệ mới (Next-Generation Firewall – NGFW). Một số nhà cung cấp hàng đầu và uy tín trên thế giới mà doanh nghiệp có thể tham khảo bao gồm:

Cisco

Với các dòng sản phẩm Firepower và giải pháp Secure IPS.

Palo Alto Networks

Nổi tiếng với nền tảng NGFW có khả năng ngăn chặn mối đe dọa tiên tiến.

Fortinet

Cung cấp các thiết bị FortiGate tích hợp sẵn IPS hiệu năng cao.

Check Point

Một trong những đơn vị tiên phong trong ngành với các giải pháp bảo mật toàn diện.

Juniper Networks

Cung cấp các thiết bị dòng SRX tích hợp các tính năng IPS mạnh mẽ.

Việc lựa chọn nhà cung cấp nào phụ thuộc vào nhu cầu cụ thể, ngân sách và hệ sinh thái công nghệ mà doanh nghiệp đang sử dụng.

Lời kết

Có thể thấy, hệ thống ngăn chặn xâm nhập IPS không chỉ là một công nghệ bảo mật đơn thuần, mà là một thành phần chiến lược, đóng vai trò then chốt trong việc xây dựng một pháo đài an ninh mạng vững chắc. Từ việc định nghĩa IPS là gì, hiểu rõ cơ chế hoạt động, phân biệt với IDS, cho đến việc triển khai và vận hành, tất cả đều đòi hỏi sự đầu tư nghiêm túc về kiến thức và nguồn lực. Đầu tư vào một giải pháp IPS phù hợp chính là đầu tư vào sự ổn định và an toàn cho tương lai phát triển của doanh nghiệp.