Quản lý danh tính và quyền truy cập cho hàng trăm nhân viên qua hàng loạt ứng dụng như email, VPN, phần mềm nội bộ là một thách thức lớn về vận hành và bảo mật. Nếu mỗi người dùng phải có một tài khoản riêng cho mỗi dịch vụ, việc quản trị sẽ trở nên phức tạp và tiềm ẩn nhiều rủi ro. Giao thức LDAP ra đời để giải quyết triệt để bài toán này.

Bài viết này của Fastbyte sẽ là một hướng dẫn chi tiết, đi từ những khái niệm cơ bản, lịch sử, nguồn gốc ra đời, quy trình hoạt động cho đến ưu nhược điểm và ứng dụng của LDAP.

LDAP là gì?

LDAP (Lightweight Directory Access Protocol) là một giao thức mạng được sử dụng để truy cập và quản lý thông tin trong một thư mục. LDAP được thiết kế để quản lý thông tin người dùng, máy chủ, và các đối tượng khác trong một mạng máy tính theo mô hình cây. Giao thức này hoạt động theo mô hình client-server, trong đó client gửi yêu cầu tới server lưu trữ dữ liệu LDAP và server xử lý, trả về kết quả tương ứng.

Để hiểu rõ định nghĩa này, chúng ta cần phân tích từng thành phần trong tên gọi của nó:

- Protocol (Giao thức): Đầu tiên và quan trọng nhất, đây là một bộ quy tắc, một tiêu chuẩn giao tiếp được định sẵn. Giao thức này định nghĩa một “ngôn ngữ” chung để một ứng dụng (được gọi là client) có thể gửi yêu cầu, truy vấn, và chỉnh sửa thông tin tới một máy chủ dịch vụ thư mục.

- Directory (Thư mục): Đây là một loại cơ sở dữ liệu đặc biệt, được thiết kế và tối ưu hóa cho các hoạt động đọc và tìm kiếm thông tin. Dữ liệu trong một dịch vụ thư mục được tổ chức theo cấu trúc phân cấp dạng cây (hierarchical tree structure), rất phù hợp để quản lý các đối tượng như tài khoản người dùng, phòng ban, nhóm và các quyền hạn liên quan.

- Lightweight (Hạng nhẹ): Tính từ này thể hiện rằng đây là một phiên bản đơn giản và hiệu quả hơn rất nhiều so với giao thức tiền nhiệm là X.500 DAP. Sự “nhẹ” này giúp giao thức chạy mượt mà trên TCP/IP, vốn là nền tảng của mạng Internet và các mạng nội bộ hiện đại.

Kết luận cốt lõi: LDAP không phải là một phần mềm hay một cơ sở dữ liệu. Đây là phương thức, là cách thức tiêu chuẩn được sử dụng để giao tiếp với một dịch vụ thư mục. Các hệ thống dịch vụ thư mục phổ biến như OpenLDAP hay Microsoft Active Directory đều sử dụng giao thức này để cho phép các ứng dụng khác kết nối và tương tác.

Lịch sử và nguồn gốc ra đời

Để hiểu sâu hơn về giao thức này, việc nhìn lại bối cảnh ra đời của nó là rất hữu ích. Vào cuối những năm 1980, tiêu chuẩn X.500 được giới thiệu với tham vọng tạo ra một dịch vụ thư mục toàn cầu. Tuy nhiên, giao thức truy cập của X.500 là DAP rất phức tạp và đòi hỏi nhiều tài nguyên hệ thống, khiến việc triển khai trở nên khó khăn.

Nhận thấy rào cản này, Tim Howes và các đồng nghiệp tại Đại học Michigan đã phát triển LDAP vào năm 1993. Mục tiêu của họ là tạo ra một giao thức thay thế “hạng nhẹ” hơn, cho phép các ứng dụng client đơn giản có thể dễ dàng truy cập vào các dịch vụ thư mục X.500.

Nhờ tính đơn giản và hiệu quả, giao thức này nhanh chóng được chấp nhận rộng rãi và phát triển độc lập để trở thành một tiêu chuẩn Internet riêng. Ngày nay, đây là giao thức chính cho hầu hết các dịch vụ thư mục trên toàn cầu.

Mô hình của LDAP

Để hiểu cách LDAP (Lightweight Directory Access Protocol) lưu trữ và quản lý dữ liệu một cách hiệu quả, chúng ta cần tìm hiểu về 4 mô hình cốt lõi định hình nên cấu trúc và hoạt động của nó. Những mô hình này phối hợp với nhau để tạo ra một dịch vụ thư mục mạnh mẽ và linh hoạt.

1. Mô hình Thông tin (Information Model)

Mô hình này quy định cách dữ liệu được cấu trúc và biểu diễn bên trong thư mục. Nền tảng của nó dựa trên các khái niệm sau:

- Entry (Mục tin): Là đơn vị lưu trữ cơ bản nhất trong LDAP, đại diện cho một đối tượng trong thế giới thực. Mỗi entry giống như một bản ghi (record) trong cơ sở dữ liệu. Ví dụ: một entry có thể đại diện cho một người dùng, một máy tính, một máy in, hoặc một nhóm.

- Attribute (Thuộc tính): Mỗi entry bao gồm một tập hợp các thuộc tính. Thuộc tính là một cặp “loại = giá trị” dùng để mô tả thông tin chi tiết về đối tượng. Ví dụ, một entry người dùng có thể có các thuộc tính như:

cn: John Doe(Common Name – Tên chung)sn: Doe(Surname – Họ)mail: john.doe@example.com(Email)telephoneNumber: 123-456-7890(Số điện thoại)

- Distinguished Name (DN – Tên phân biệt): Mỗi entry trong thư mục phải có một tên định danh duy nhất trên toàn hệ thống, gọi là DN. DN không chỉ là tên của entry mà còn là đường dẫn đầy đủ từ gốc thư mục đến entry đó, đảm bảo không có hai entry nào bị trùng lặp.

- Schema (Lược đồ): Là một tập hợp các quy tắc định nghĩa loại đối tượng (object classes) nào có thể tồn tại và những thuộc tính nào là bắt buộc hoặc tùy chọn cho mỗi loại đối tượng. Schema đảm bảo tính nhất quán và toàn vẹn cho dữ liệu trong toàn bộ thư mục.

2. Mô hình Đặt tên (Naming Model)

Mô hình này xác định cách các entry được tổ chức và tham chiếu đến nhau. Dữ liệu trong LDAP được sắp xếp theo một cấu trúc hình cây phân cấp, gọi là Cây thông tin thư mục (Directory Information Tree – DIT).

- Cấu trúc cây này tương tự như cấu trúc thư mục trên hệ thống tệp của máy tính hoặc sơ đồ tổ chức của một công ty.

- Entry ở trên cùng của cây được gọi là gốc (root). Các entry khác được phân nhánh bên dưới.

- Vị trí của mỗi entry được xác định bởi Tên phân biệt (DN) của nó. Ví dụ, một DN có thể trông như sau:

uid=jdoe,ou=People,dc=example,dc=comuid=jdoe: Đây là Relative Distinguished Name (RDN), tên tương đối của chính entry đó.ou=People,dc=example,dc=com: Đây là DN của entry cha chứa nó.

Mô hình đặt tên này cho phép tổ chức dữ liệu một cách logic và giúp việc truy vấn, quản lý trở nên dễ dàng hơn.

3. Mô hình Chức năng (Functional Model)

Mô hình này định nghĩa các thao tác (operations) mà một client có thể thực hiện để tương tác với máy chủ LDAP. Có ba nhóm thao tác chính:

- Thao tác xác thực (Authentication):

Bind: Dùng để xác thực client (đăng nhập) với máy chủ LDAP bằng thông tin đăng nhập.Unbind: Đóng kết nối.

- Thao tác truy vấn (Interrogation):

Search: Tìm kiếm và truy xuất các entry dựa trên các tiêu chí (bộ lọc) nhất định. Đây là thao tác mạnh mẽ và được sử dụng nhiều nhất.Compare: So sánh một giá trị do client cung cấp với giá trị của một thuộc tính trong một entry cụ thể.

- Thao tác cập nhật (Update):

Add: Thêm một entry mới vào thư mục.Delete: Xóa một entry khỏi thư mục.Modify: Thay đổi các thuộc tính của một entry đã có (thêm, xóa, hoặc thay thế giá trị thuộc tính).Modify DN: Đổi tên hoặc di chuyển một entry trong cây thư mục.

4. Mô hình Bảo mật (Security Model)

Mô hình bảo mật của LDAP xác định cách truy cập vào dữ liệu được bảo vệ và kiểm soát. Cơ chế bảo mật chủ yếu dựa trên:

- Xác thực (Authentication): Quá trình xác minh danh tính của người dùng hoặc ứng dụng khi họ thực hiện thao tác

Bind. LDAP hỗ trợ nhiều phương thức xác thực, từ đơn giản (tên người dùng và mật khẩu) đến phức tạp hơn như SASL (Simple Authentication and Security Layer). - Ủy quyền (Authorization): Sau khi một người dùng đã được xác thực, cơ chế kiểm soát truy cập (Access Control) sẽ quyết định họ được phép làm gì. Máy chủ LDAP sử dụng danh sách kiểm soát truy cập (Access Control Lists – ACLs) để định nghĩa các quyền hạn cụ thể. Ví dụ, một ACL có thể quy định rằng “chỉ những người dùng trong nhóm Quản trị viên mới có quyền thay đổi mật khẩu của người dùng khác”. Điều này đảm bảo rằng người dùng chỉ có thể đọc hoặc sửa đổi những thông tin mà họ được phép.

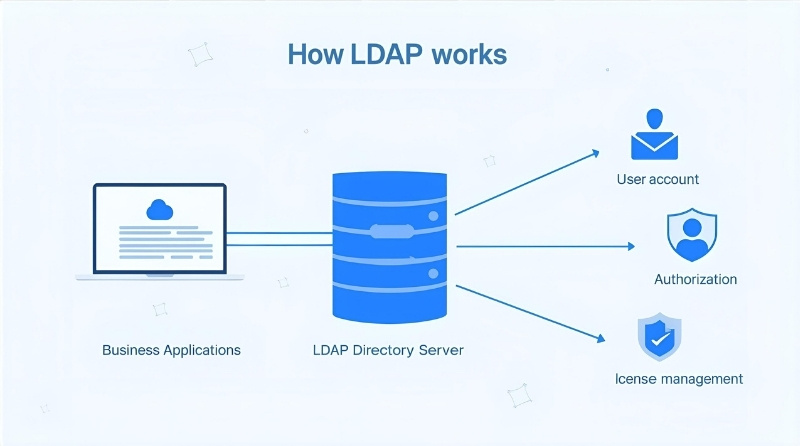

Quy trình hoạt động của LDAP

Khi một người dùng nhập tên và mật khẩu vào một ứng dụng, một quy trình xác thực với máy chủ thư mục sẽ diễn ra. Quá trình này về cơ bản là một cuộc đối thoại giữa ứng dụng (client) và máy chủ (server), sử dụng thao tác cốt lõi là “Bind”.

Quy trình hoạt động của Lightweight Directory Access Protocol thường bao gồm các bước sau:

- Người dùng gửi thông tin đăng nhập: Người dùng nhập tên tài khoản và mật khẩu của họ vào giao diện.

- Ứng dụng kết nối đến máy chủ: Ứng dụng thiết lập một kết nối mạng đến máy chủ thư mục qua cổng 389 hoặc 636 (mã hóa LDAPS).

- Ứng dụng thực hiện thao tác “Bind”: Đây là bước ứng dụng gửi thông tin xác thực đến server. Cách phổ biến nhất là “Tìm kiếm rồi Bind” (Search-then-Bind):

- (a) Bind với tài khoản dịch vụ: Ứng dụng dùng một tài khoản dịch vụ có sẵn để đăng nhập và có quyền tìm kiếm.

- (b) Tìm kiếm DN của người dùng: Ứng dụng tìm kiếm trong thư mục để lấy chuỗi DN đầy đủ của người dùng dựa trên tên đăng nhập.

- (c) Bind với thông tin người dùng: Ứng dụng thử thực hiện một thao tác Bind thứ hai, lần này sử dụng DN vừa tìm được và mật khẩu do người dùng cung cấp.

- Máy chủ xác thực thông tin: Máy chủ nhận yêu cầu Bind, kiểm tra sự tồn tại của DN và so sánh mật khẩu được gửi đến với giá trị đã được băm và lưu trong cơ sở dữ liệu.

- Máy chủ trả về kết quả: Máy chủ gửi lại thông báo “Bind thành công” nếu thông tin hợp lệ, hoặc “Thông tin không hợp lệ” nếu sai.

- Ứng dụng xử lý kết quả: Dựa trên phản hồi, ứng dụng sẽ cho phép người dùng đăng nhập thành công hoặc hiển thị thông báo lỗi.

Ưu điểm và Nhược điểm của LDAP

Việc áp dụng LDAP vào hệ thống mang lại nhiều lợi ích to lớn, nhưng cũng đi kèm một số thách thức cần được cân nhắc kỹ lưỡng.

Ưu điểm

1. Quản lý tập trung (Centralized Management)

Đây là lợi ích cốt lõi nhất, cho phép hợp nhất toàn bộ thông tin định danh vào một nguồn duy nhất. Điều này có nghĩa là khi một nhân viên mới gia nhập hay rời đi, quản trị viên chỉ cần thực hiện một thao tác duy nhất để cấp hoặc thu hồi quyền truy cập trên mọi hệ thống, giúp giảm thiểu công sức quản trị và tăng cường an ninh.

2. Hỗ trợ xác thực mạnh mẽ (Robust Authentication Support)

Giao thức này là nền tảng lý tưởng để xây dựng các hệ thống xác thực tập trung và Single Sign-On (SSO). Điều này mang lại sự tiện lợi cho người dùng vì họ chỉ cần nhớ một bộ mật khẩu, đồng thời giúp doanh nghiệp đơn giản hóa việc tích hợp ứng dụng và áp dụng chính sách bảo mật một cách nhất quán.

3. Linh hoạt và đa nền tảng (Flexible and Cross-Platform)

Vì LDAP là một tiêu chuẩn mở, nó không bị trói buộc vào bất kỳ nhà cung cấp hay hệ điều hành nào. Một máy chủ OpenLDAP chạy trên Linux hoàn toàn có thể xác thực cho người dùng trên máy tính Windows và các thiết bị mạng khác nhau, tạo ra sự linh hoạt vô giá trong các môi trường công nghệ thông tin không đồng nhất.

4. Tối ưu cho hoạt động đọc (Optimized for Read Operations)

Kiến trúc của dịch vụ thư mục được thiết kế đặc biệt cho các tác vụ đọc và tìm kiếm với tốc độ cực nhanh. Điều này đảm bảo các hoạt động thường xuyên như xác thực đăng nhập hay tra cứu danh bạ luôn có tốc độ phản hồi gần như tức thì, mang lại trải nghiệm mượt mà cho người dùng.

Nhược điểm

1. Cấu hình ban đầu phức tạp (Complex Initial Configuration)

Việc thiết lập một máy chủ thư mục từ đầu không phải là một công việc đơn giản, đòi hỏi kiến thức chuyên môn để thiết kế Cây thông tin thư mục (DIT), định nghĩa Schema và cấu hình quyền truy cập (ACLs). Một cấu trúc được thiết kế kém từ ban đầu sẽ rất khó để thay đổi về sau.

2. Bảo mật cần cấu hình cẩn thận (Security Requires Careful Configuration)

Giao thức LDAP mặc định truyền dữ liệu dưới dạng văn bản thuần, có thể làm lộ thông tin nhạy cảm. Do đó, việc triển khai mã hóa kênh truyền bằng LDAPS (qua cổng 636) hoặc sử dụng các cơ chế SASL an toàn hơn không phải là tùy chọn, mà là một yêu cầu bắt buộc trong môi trường thực tế.

3. Không tối ưu cho hoạt động ghi (Not Optimized for Write Operations)

Kiến trúc của LDAP được tối ưu cho các tác vụ đọc nhiều, ghi ít. Nó không được thiết kế để thay thế các cơ sở sở dữ liệu SQL trong các ứng dụng có tần suất ghi và cập nhật dữ liệu cao như hệ thống thương mại điện tử hay phần mềm kế toán, vì có thể dẫn đến hiệu năng kém và rủi ro về tính toàn vẹn dữ liệu.

So sánh LDAP và Active Directory (AD)

Một trong những nhầm lẫn phổ biến nhất là đánh đồng LDAP với Active Directory. Việc phân biệt rõ ràng hai khái niệm này là rất quan trọng.

Điểm khác biệt mấu chốt: LDAP là một giao thức (bộ quy tắc), trong khi Active Directory là một sản phẩm dịch vụ thư mục hoàn chỉnh do Microsoft phát triển. Active Directory sử dụng giao thức LDAP như một trong những phương thức chính để giao tiếp.

| Tiêu chí | LDAP | Active Directory (AD) |

|---|---|---|

| Bản chất | Là một giao thức, một tiêu chuẩn mở. | Là một sản phẩm dịch vụ thư mục hoàn chỉnh. |

| Hệ điều hành | Đa nền tảng (Linux, Windows, macOS, Unix). | Chủ yếu hoạt động trên Windows Server. |

| Tính năng | Tập trung vào truy vấn, xác thực và quản lý dữ liệu thư mục. | Bao gồm LDAP, Kerberos, DNS, Group Policy… |

Ứng dụng thực tế của LDAP trong doanh nghiệp

- Quản lý người dùng và xác thực tập trung: Đăng nhập vào máy tính, VPN, Wifi, các ứng dụng (Jira, GitLab, Jenkins).

- Single Sign-On (SSO): Đăng nhập một lần, truy cập nhiều ứng dụng.

- Sổ địa chỉ chung (Global Address Book): Tích hợp với các ứng dụng email như Microsoft Outlook.

- Quản lý phân quyền truy cập: Cấp quyền truy cập vào các tài nguyên cho cả nhóm thay vì cho từng cá nhân.

Các công cụ hỗ trợ LDAP phổ biến

Các phần mềm máy chủ (LDAP Servers)

- OpenLDAP: Triển khai mã nguồn mở phổ biến và mạnh mẽ nhất của giao thức LDAP.

- Microsoft Active Directory: Giải pháp dịch vụ thư mục hàng đầu của Microsoft.

- 389 Directory Server: Một dự án mã nguồn mở khác, nổi tiếng về hiệu năng và khả năng mở rộng.

Các công cụ quản lý (LDAP Clients)

- Apache Directory Studio: Một công cụ mã nguồn mở, đa nền tảng với giao diện đồ họa (GUI).

- ldapsearch: Một công cụ dòng lệnh được tích hợp sẵn trong nhiều hệ điều hành Linux.

Khi nào nên chọn LDAP cho hệ thống?

Việc quyết định có nên sử dụng giải pháp Lightweight Directory Access Protocol hay không phụ thuộc vào nhu cầu và quy mô của hệ thống. Dưới đây là các kịch bản mà LDAP là một lựa chọn lý tưởng:

- Khi bạn cần một nơi tập trung để quản lý thông tin tài khoản cho nhiều ứng dụng.

- Khi hệ thống của bạn yêu cầu một cơ chế xác thực nhất quán và có khả năng mở rộng để triển khai SSO.

- Khi bạn vận hành một môi trường đa nền tảng (cả Windows và Linux).

- Khi ứng dụng của bạn có nhu cầu tra cứu thông tin cao nhưng tần suất cập nhật dữ liệu thấp.

Câu hỏi thường gặp về LDAP (FAQ)

Cổng mặc định của LDAP là gì?

Giao thức này sử dụng hai cổng tiêu chuẩn: cổng 389 cho kết nối không mã hóa và cổng 636 cho LDAPS (LDAP Secure) có mã hóa.

LDAPS là gì?

LDAPS là viết tắt của LDAP Secure. Đây là giao thức LDAP chạy trên một kết nối được mã hóa bằng SSL/TLS để đảm bảo an toàn.

LDAP có an toàn không?

Một hệ thống LDAP có thể trở nên rất an toàn nếu được cấu hình đúng cách, bao gồm việc sử dụng LDAPS, thực thi chính sách mật khẩu mạnh và giới hạn quyền truy cập.

LDAP khác gì cơ sở dữ liệu SQL?

LDAP được tối ưu hóa cho các hoạt động đọc và tìm kiếm cực nhanh với cấu trúc dữ liệu phân cấp. Ngược lại, SQL được tối ưu cho các giao dịch ghi/cập nhật phức tạp với cấu trúc dữ liệu quan hệ (dạng bảng).

Lời kết

LDAP là một giao thức nền tảng, có vai trò then chốt trong việc quản lý định danh và truy cập trong các hệ thống thông tin hiện đại. Việc hiểu rõ bản chất, cấu trúc và cách hoạt động của giao thức này không chỉ giúp các quản trị viên hệ thống vận hành hạ tầng hiệu quả mà còn giúp các lập trình viên xây dựng những ứng dụng an toàn và có khả năng tích hợp cao.

Hy vọng bài viết chi tiết từ Fastbyte đã cung cấp cho bạn một cái nhìn toàn diện và rõ ràng về giao thức quan trọng này. Nếu bạn có bất kỳ câu hỏi nào khác, đừng ngần ngại để lại bình luận bên dưới.