Ransomware không còn là một thuật ngữ xa lạ, nó đã trở thành cơn ác mộng thực sự, làm tê liệt hoạt động của vô số doanh nghiệp và đánh cắp dữ liệu cá nhân của hàng triệu người dùng. Nhưng liệu bạn đã thực sự hiểu rõ kẻ thù vô hình này? Đừng chờ đến khi trở thành nạn nhân tiếp theo.

Bài viết này của Fast Byte sẽ đi thẳng vào cốt lõi: Ransomware là gì, cơ chế tấn công của nó ra sao, và cung cấp một kế hoạch hành động rõ ràng giúp bạn xây dựng một “tấm khiên” vững chắc để phòng ngừa và biết chính xác cần làm gì khi sự cố xảy ra.

Ransomware là gì?

Ransomware, hay còn gọi là mã độc tống tiền, là một dạng phần mềm độc hại (malware) đặc biệt nguy hiểm. Khi xâm nhập thành công vào máy tính hoặc hệ thống mạng, mục tiêu chính của Ransomware là chặn quyền truy cập của người dùng vào dữ liệu của chính họ. Phương pháp phổ biến nhất là mã hóa các tệp tin (tài liệu, hình ảnh, video, cơ sở dữ liệu), khiến chúng không thể đọc được.

Sau khi mã hóa dữ liệu, Ransomware sẽ hiển thị một thông báo đòi tiền chuộc (ransom). Thông báo này yêu cầu nạn nhân phải trả một khoản tiền, thường là bằng tiền điện tử như Bitcoin để đảm bảo tính ẩn danh, để đổi lấy “chìa khóa” giải mã. Nếu nạn nhân không trả tiền trong thời hạn quy định, dữ liệu có thể bị xóa vĩnh viễn hoặc bị tin tặc đe dọa công khai lên mạng Internet.

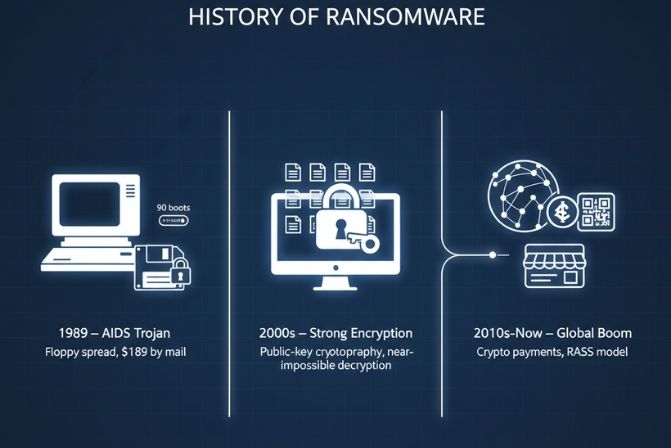

Lịch sử hình thành và phát triển của Ransomware

Để hiểu rõ mức độ tinh vi của Ransomware ngày nay, chúng ta cần nhìn lại quá trình phát triển của loại mã độc này.

Giai đoạn sơ khai (Ví dụ: AIDS Trojan 1989)

Cuộc tấn công Ransomware đầu tiên được ghi nhận là “AIDS Trojan” vào năm 1989. Mã độc này được phát tán qua đĩa mềm, sau khi người dùng khởi động máy tính đủ 90 lần, nó sẽ mã hóa tên của các tệp tin trên ổ C: và yêu cầu nạn nhân gửi 189 USD đến một hòm thư ở Panama để nhận lại chương trình sửa lỗi. Mặc dù kỹ thuật còn thô sơ, AIDS Trojan đã đặt nền móng cho ý tưởng “bắt cóc dữ liệu đòi tiền chuộc”.

Giai đoạn phát triển với mã hóa mạnh

Đến giữa những năm 2000, với sự phát triển của Internet và các thuật toán mã hóa khóa công khai (public-key cryptography), Ransomware đã trở nên nguy hiểm hơn rất nhiều.

Các biến thể như Gpcode sử dụng thuật toán mã hóa mạnh, khiến việc giải mã mà không có khóa từ hacker gần như là bất khả thi. Đây là giai đoạn các cuộc tấn công bắt đầu mang lại lợi nhuận thực sự cho tội phạm mạng.

Giai đoạn bùng nổ và lan rộng toàn cầu

Giai đoạn từ 2010 đến nay chứng kiến sự bùng nổ của Ransomware, được thúc đẩy bởi hai yếu tố chính: sự phổ biến của tiền điện tử (Cryptocurrency) và sự ra đời của mô hình “Ransomware-as-a-Service” (RaaS).

Tiền điện tử giúp hacker nhận tiền chuộc một cách ẩn danh, trong khi RaaS cho phép những kẻ có ít kỹ năng kỹ thuật cũng có thể mua bộ công cụ và triển khai các cuộc tấn công Ransomware một cách dễ dàng.

Cơ chế hoạt động của một cuộc tấn công Ransomware

Một cuộc tấn công Ransomware điển hình thường diễn ra theo ba giai đoạn chính, được thực hiện một cách bài bản và tự động.

Giai đoạn 1: Xâm nhập và lây nhiễm

Đây là bước đầu tiên để Ransomware có thể lọt vào hệ thống của nạn nhân. Các con đường lây nhiễm phổ biến nhất bao gồm:

- Email lừa đảo (Phishing): Hacker gửi các email giả mạo, chứa tệp đính kèm độc hại (ví dụ: file hóa đơn

.pdf,.doc) hoặc các đường link dẫn đến trang web giả mạo. Khi người dùng mở tệp hoặc nhấp vào link, mã độc sẽ được tải về và cài đặt. - Khai thác lỗ hổng bảo mật: Ransomware có thể tự động quét và tấn công các máy tính có chứa lỗ hổng bảo mật trong hệ điều hành hoặc các phần mềm chưa được cập nhật bản vá lỗi mới nhất.

- Tải xuống phần mềm không rõ nguồn gốc: Việc tải và cài đặt các phần mềm bẻ khóa (crack), phần mềm từ các trang web không chính thống cũng là một nguy cơ cao dẫn đến việc máy tính bị nhiễm Ransomware.

Giai đoạn 2: Thực thi và mã hóa dữ liệu

Sau khi xâm nhập thành công, mã độc sẽ bắt đầu thực thi nhiệm vụ chính. Đầu tiên, nó sẽ quét toàn bộ ổ cứng của máy tính và các ổ đĩa mạng được kết nối để tìm kiếm các loại tệp tin mục tiêu như tài liệu văn phòng, ảnh, video, và các tệp cơ sở dữ liệu.

Tiếp theo, Ransomware sử dụng một thuật toán mã hóa mạnh để khóa tất cả các tệp tin này. Mỗi tệp sẽ được mã hóa bằng một khóa riêng, và tất cả các khóa này lại được mã hóa bằng một khóa chính.

Chìa khóa để giải mã tất cả dữ liệu sẽ được gửi về máy chủ của hacker và xóa khỏi máy nạn nhân. Quá trình này khiến nạn nhân không thể truy cập dữ liệu nếu không có chìa khóa giải mã từ hacker.

Giai đoạn 3: Thông báo và yêu cầu tiền chuộc

Khi quá trình mã hóa hoàn tất, Ransomware sẽ để lại một thông báo đòi tiền chuộc (ransom note). Thông báo này có thể là một tệp văn bản (.txt) hoặc thay đổi cả hình nền máy tính. Nội dung thông báo sẽ giải thích rằng dữ liệu đã bị mã hóa và hướng dẫn nạn nhân cách trả tiền chuộc, thường là qua một trang web ẩn danh trên mạng Tor và thanh toán bằng Bitcoin.

Hacker sẽ tạo áp lực bằng cách đưa ra thời hạn, nếu không trả tiền đúng hạn, số tiền chuộc sẽ tăng gấp đôi hoặc toàn bộ dữ liệu sẽ bị xóa.

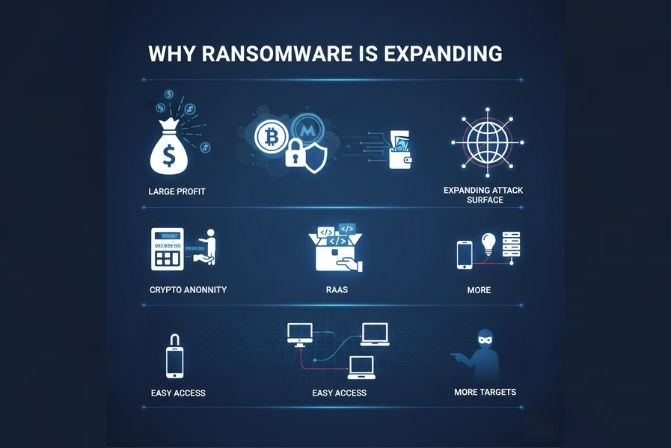

Lý do khiến Ransomware ngày càng lan rộng?

Sự bùng nổ của các cuộc tấn công Ransomware không phải là ngẫu nhiên. Nhiều yếu tố đã kết hợp lại để biến đây thành một “ngành công nghiệp” tội phạm siêu lợi nhuận.

Lợi nhuận khổng lồ

Việc tống tiền trực tiếp từ nạn nhân mang lại nguồn lợi tài chính lớn và nhanh chóng cho tội phạm mạng.

Sự ẩn danh của tiền điện tử

Các loại tiền như Bitcoin hay Monero cho phép hacker nhận tiền chuộc mà rất khó để truy vết danh tính, làm giảm nguy cơ bị bắt giữ.

Mô hình Ransomware-as-a-Service (RaaS)

Tương tự như mô hình kinh doanh phần mềm, các nhóm hacker chuyên nghiệp tạo ra các bộ công cụ Ransomware và bán hoặc cho thuê chúng. Điều này cho phép những kẻ tội phạm có ít kỹ năng cũng có thể thực hiện các cuộc tấn công phức tạp, chỉ cần chia lại một phần lợi nhuận cho nhóm phát triển.

Bề mặt tấn công ngày càng mở rộng

Với ngày càng nhiều thiết bị được kết nối Internet (IoT) và xu hướng làm việc từ xa, số lượng mục tiêu tiềm năng và các điểm yếu có thể bị khai thác đã tăng lên đáng kể.

Các loại Ransomware phổ biến

Fast Byte phân loại Ransomware thành nhiều nhóm khác nhau dựa trên cách thức hoạt động và mục tiêu tấn công của chúng.

Ransomware mã hóa (Crypto Ransomware)

Đây là loại Ransomware phổ biến và gây thiệt hại nặng nề nhất. Chúng tập trung vào việc mã hóa các tệp tin trên máy tính của nạn nhân. Người dùng vẫn có thể sử dụng máy tính nhưng không thể truy cập vào bất kỳ dữ liệu nào đã bị mã hóa. WannaCry và Ryuk là những ví dụ điển hình cho loại Ransomware này.

Ransomware khóa màn hình (Locker Ransomware)

Loại Ransomware này không mã hóa tệp tin, thay vào đó chúng khóa hoàn toàn quyền truy cập vào thiết bị. Khi máy tính khởi động, một màn hình đòi tiền chuộc sẽ hiện ra và người dùng không thể làm gì khác ngoài việc nhìn vào đó. Locker Ransomware thường tấn công vào hệ điều hành và ít nguy hiểm hơn Crypto Ransomware về mặt mất mát dữ liệu, nhưng vẫn gây gián đoạn lớn.

Leakware (hay Doxware) – Đe dọa rò rỉ dữ liệu

Đây là một biến thể ngày càng phổ biến. Trước khi mã hóa dữ liệu, loại Ransomware này sẽ đánh cắp một lượng lớn dữ liệu nhạy cảm của nạn nhân. Sau đó, chúng sử dụng chiến thuật “tống tiền kép”: vừa đòi tiền chuộc để giải mã dữ liệu, vừa đe dọa sẽ công khai các dữ liệu đã đánh cắp nếu nạn nhân không trả tiền. Điều này gây áp lực rất lớn, đặc biệt là với các doanh nghiệp.

Scareware – Phần mềm lừa đảo, hù dọa

Scareware là dạng Ransomware ít tinh vi nhất. Chúng thường hiển thị các cửa sổ pop-up giả mạo, cảnh báo rằng máy tính đã bị nhiễm hàng trăm loại virus hoặc gặp phải lỗi hệ thống nghiêm trọng. Sau đó, chúng yêu cầu người dùng trả một khoản phí để mua một phần mềm diệt virus giả mạo nhằm khắc phục sự cố. Thực chất, không có vấn đề gì xảy ra với máy tính của bạn.

Ransomware trên thiết bị di động

Ransomware không chỉ nhắm vào máy tính mà còn cả các thiết bị di động. Chúng thường lây nhiễm qua các ứng dụng độc hại được tải từ các kho ứng dụng không chính thức. Ransomware trên di động thường hoạt động theo cơ chế khóa màn hình, hiển thị một thông báo đòi tiền chuộc và ngăn người dùng truy cập vào điện thoại.

Điểm mặt các chủng Ransomware nguy hiểm nhất

WannaCry

Gây ra vụ dịch toàn cầu năm 2017, lây nhiễm hơn 200.000 máy tính tại 150 quốc gia.

Ryuk

Nổi tiếng với các cuộc tấn công có chủ đích vào các tập đoàn lớn, đòi những khoản tiền chuộc lên tới hàng triệu USD.

NotPetya

Ban đầu có vẻ là Ransomware, nhưng thực chất là một mã độc hủy diệt (Wiper) được thiết kế để phá hủy dữ liệu vĩnh viễn.

GandCrab

Một trong những ví dụ thành công nhất của mô hình RaaS, được cho là đã thu về hơn 2 tỷ USD tiền chuộc trước khi nhóm này tuyên bố “nghỉ hưu”.

Sự khác biệt chính giữa Ransomware và Virus/Malware thông thường

Mặc dù Ransomware là một loại malware, nhưng mục tiêu và phương thức của nó rất khác biệt.

Mục tiêu

Virus và các malware thông thường thường có mục tiêu phá hoại hệ thống, đánh cắp thông tin (như mật khẩu, tài khoản ngân hàng) một cách âm thầm, hoặc biến máy tính thành một phần của mạng botnet. Ngược lại, mục tiêu của Ransomware rất rõ ràng: tống tiền trực tiếp.

Phương thức hoạt động

Ransomware không ẩn mình sau khi tấn công. Trái lại, nó phải thông báo sự hiện diện của mình một cách rầm rộ để nạn nhân biết và trả tiền chuộc. Trong khi đó, các loại spyware hay trojan lại cố gắng hoạt động một cách lén lút nhất có thể.

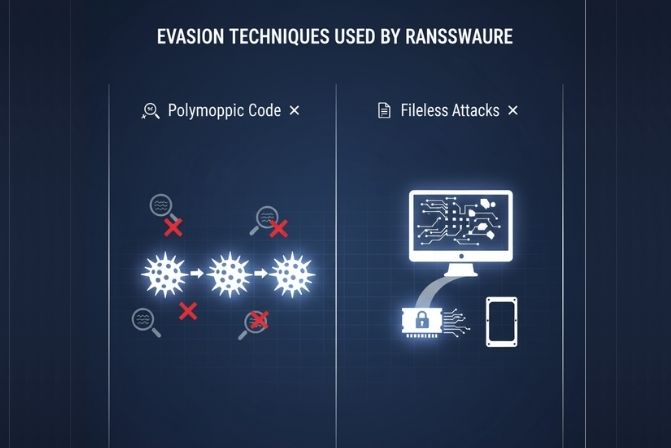

Các phương pháp ẩn mình và lẩn tránh của Ransomware

Để qua mặt các phần mềm bảo mật, các chủng Ransomware hiện đại sử dụng nhiều kỹ thuật tinh vi:

Mã hóa đa hình (Polymorphic Code)

Mã độc tự động thay đổi mã nguồn của mình sau mỗi lần lây nhiễm, tạo ra hàng triệu biến thể khác nhau từ một mã gốc. Điều này khiến các phần mềm diệt virus dựa trên nhận dạng mẫu (signature-based) khó có thể phát hiện.

Tấn công phi tập tin (Fileless Attacks)

Ransomware tự cài đặt và chạy trực tiếp trên bộ nhớ RAM của máy tính mà không cần tạo ra tệp tin nào trên ổ cứng. Kỹ thuật này giúp chúng lẩn tránh các cơ chế quét tệp tin truyền thống.

Những thiệt hại do một cuộc tấn công Ransomware gây ra

Hậu quả của một cuộc tấn công Ransomware không chỉ dừng lại ở số tiền chuộc phải trả.

Tác động về tài chính

Ngoài khoản tiền chuộc, các tổ chức còn phải đối mặt với các chi phí khổng lồ khác: chi phí điều tra, khắc phục hệ thống, chi phí pháp lý, và tổn thất doanh thu do gián đoạn hoạt động. Theo báo cáo của Cybersecurity Ventures, thiệt hại do Ransomware gây ra trên toàn cầu được dự báo sẽ đạt 265 tỷ USD vào năm 2031.

Thiệt hại về danh tiếng và uy tín thương hiệu

Một vụ tấn công bị công khai có thể làm xói mòn nghiêm trọng niềm tin của khách hàng và đối tác. Doanh nghiệp có thể bị xem là yếu kém trong việc bảo vệ dữ liệu, dẫn đến việc khách hàng chuyển sang sử dụng dịch vụ của đối thủ cạnh tranh.

Thách thức về gián đoạn hoạt động kinh doanh

Đối với các tổ chức như bệnh viện, nhà máy sản xuất, hoặc các cơ quan chính phủ, việc hệ thống bị ngưng trệ có thể gây ra những hậu quả thảm khốc. Một bệnh viện bị tấn công bởi Ransomware có thể phải hủy các ca phẫu thuật, gây nguy hiểm đến tính mạng của bệnh nhân.

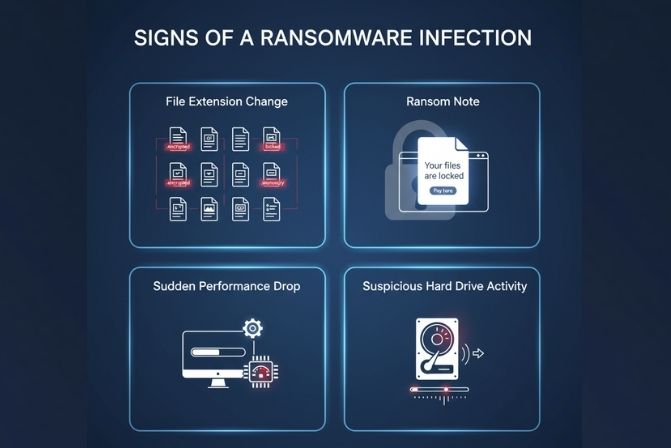

Dấu hiệu của ransomware là gì?

Phát hiện sớm các dấu hiệu có thể giúp bạn hạn chế thiệt hại. Dưới đây là các triệu chứng rõ ràng nhất:

Tệp tin không thể mở được và bị đổi đuôi

Đây là dấu hiệu rõ ràng nhất. Các tệp của bạn đột nhiên có phần mở rộng lạ như .encrypted, .locked, .wannacry.

Thông báo đòi tiền chuộc xuất hiện

Một tệp văn bản hoặc hình nền máy tính mới xuất hiện, thông báo rằng dữ liệu của bạn đã bị khóa và hướng dẫn cách trả tiền.

Hiệu suất máy tính giảm đột ngột

Quá trình mã hóa tiêu tốn rất nhiều tài nguyên CPU, khiến máy tính của bạn chạy chậm một cách bất thường.

Hoạt động đáng ngờ của ổ cứng

Đèn ổ cứng liên tục nhấp nháy ngay cả khi bạn không làm gì, cho thấy một tiến trình đang đọc và ghi dữ liệu liên tục (chính là quá trình mã hóa).

Các phương pháp phòng chống Ransomware hiệu quả

Khi máy tính bị ransomware tấn công người dùng nên làm gì? Phòng bệnh hơn chữa bệnh. Fast Byte khuyến nghị bạn nên chủ động thực hiện các biện pháp bảo vệ sau đây.

Đối với người dùng cá nhân

Sao lưu dữ liệu thường xuyên (Quy tắc 3-2-1)

Đây là biện pháp quan trọng nhất. Quy tắc 3-2-1 có nghĩa là: tạo 3 bản sao của dữ liệu, lưu trên 2 loại thiết bị lưu trữ khác nhau, và giữ 1 bản sao ở một nơi khác (off-site, ví dụ: lưu trữ đám mây hoặc ổ cứng cất ở nhà người thân). Khi bị Ransomware tấn công, bạn có thể tự tin khôi phục lại dữ liệu từ bản sao lưu mà không cần trả tiền chuộc.

Sử dụng phần mềm diệt virus uy tín

Cài đặt một chương trình diệt virus mạnh mẽ và luôn bật chế độ bảo vệ thời gian thực. Các phần mềm hiện đại có khả năng phát hiện các hành vi đáng ngờ của Ransomware, chẳng hạn như việc cố gắng mã hóa hàng loạt tệp tin, và ngăn chặn chúng kịp thời.

Cẩn trọng với email và các tệp đính kèm

Luôn kiểm tra kỹ địa chỉ người gửi. Không bao giờ mở tệp đính kèm hoặc nhấp vào các liên kết trong email từ những người gửi mà bạn không tin tưởng, ngay cả khi tiêu đề email có vẻ khẩn cấp.

Đối với tổ chức và doanh nghiệp

Luôn cập nhật hệ điều hành và phần mềm

Hacker thường khai thác các lỗ hổng đã được biết đến nhưng chưa được vá. Hãy đảm bảo tất cả các máy tính, máy chủ và phần mềm trong tổ chức của bạn luôn được cập nhật lên phiên bản mới nhất.

Đào tạo và nâng cao nhận thức cho nhân viên

Nhân viên chính là tuyến phòng thủ đầu tiên nhưng cũng là mắt xích yếu nhất. Tổ chức các buổi đào tạo định kỳ để giúp nhân viên nhận biết các email lừa đảo và các mối đe dọa an ninh mạng khác.

Sử dụng giải pháp bảo mật toàn diện (Endpoint, Email Security)

Triển khai các giải pháp bảo mật đa lớp, bao gồm hệ thống lọc email để chặn các thư rác và lừa đảo, cùng với các giải pháp bảo vệ điểm cuối (Endpoint Protection) tiên tiến có khả năng chống Ransomware.

Phân quyền truy cập và quản lý định danh chặt chẽ

Áp dụng nguyên tắc “quyền tối thiểu”, nghĩa là mỗi nhân viên chỉ được cấp quyền truy cập vào những dữ liệu và hệ thống cần thiết cho công việc của họ. Điều này giúp hạn chế thiệt hại nếu một tài khoản bị xâm phạm, ngăn chặn Ransomware lây lan ra toàn bộ hệ thống.

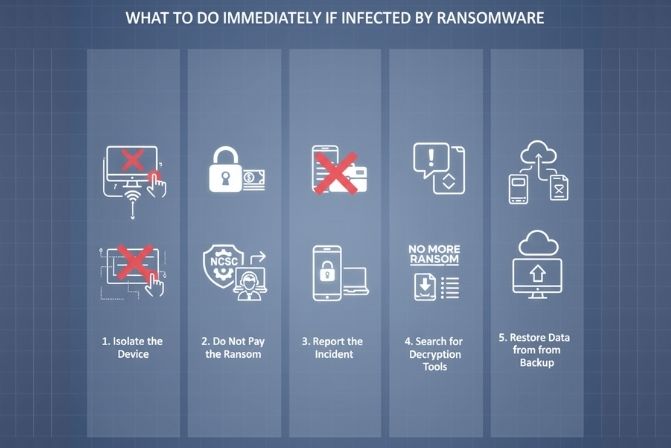

Cách xử lý khi bị nhiễm Ransomware

Nếu điều tồi tệ nhất xảy ra, hãy bình tĩnh và thực hiện các bước sau theo thứ tự:

Cô lập thiết bị khỏi mạng ngay lập tức

Rút dây mạng LAN hoặc ngắt kết nối Wi-Fi. Điều này ngăn chặn Ransomware lây lan sang các máy tính khác trong cùng mạng.

Không trả tiền chuộc

Lời khuyên từ các chuyên gia an ninh và các cơ quan thực thi pháp luật là không nên trả tiền. Việc trả tiền không đảm bảo bạn sẽ nhận lại được dữ liệu, đồng thời còn khuyến khích tội phạm tiếp tục thực hiện các cuộc tấn công khác.

Báo cáo sự cố cho cơ quan chức năng

Thông báo cho bộ phận IT của công ty bạn (nếu có) và báo cáo vụ việc cho các cơ quan chức năng về an ninh mạng, ví dụ như Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) tại Việt Nam.

Tìm kiếm công cụ giải mã từ các nguồn uy tín

Truy cập dự án “No More Ransom“. Đây là một sáng kiến của các công ty bảo mật và cơ quan thực thi pháp luật, nơi cung cấp các công cụ giải mã miễn phí cho một số chủng Ransomware đã bị bẻ khóa.

Khôi phục dữ liệu từ bản sao lưu

Sau khi đã cài đặt lại hoàn toàn hệ điều hành để đảm bảo máy tính sạch sẽ, hãy sử dụng bản sao lưu gần nhất của bạn để khôi phục lại dữ liệu.

Một số vụ tấn công Ransomware nổi tiếng trong lịch sử

Các vụ tấn công này cho thấy sức tàn phá khủng khiếp của Ransomware.

WannaCry (2017): Cú sốc toàn cầu

WannaCry đã khai thác lỗ hổng EternalBlue của Windows để lây lan với tốc độ chóng mặt. Chỉ trong vài ngày, nó đã ảnh hưởng đến hàng trăm ngàn máy tính, làm tê liệt hoạt động của Dịch vụ Y tế Quốc gia Anh (NHS), các nhà mạng và nhiều tập đoàn lớn khác.

GandCrab: Mô hình Ransomware-as-a-Service

GandCrab là một trong những họ Ransomware hoạt động theo mô hình RaaS thành công nhất. Nhóm phát triển liên tục cập nhật các biến thể mới để lẩn tránh các phần mềm bảo mật. Sự thành công của GandCrab đã chứng minh tính hiệu quả của mô hình kinh doanh tội phạm này.

Bad Rabbit: Tấn công có chủ đích

Bad Rabbit nhắm vào các tổ chức truyền thông ở Nga và Ukraine. Mã độc này lây nhiễm qua một bản cập nhật Adobe Flash giả mạo trên các trang web tin tức bị xâm nhập. Vụ tấn công cho thấy Ransomware có thể được sử dụng như một công cụ tấn công có chủ đích.

NotPetya: Mã độc hủy diệt trá hình Ransomware

Năm 2017, NotPetya ban đầu xuất hiện như một cuộc tấn công Ransomware, nhưng các nhà phân tích nhanh chóng phát hiện ra rằng mục tiêu thực sự của nó là phá hủy dữ liệu. Chức năng đòi tiền chuộc chỉ là một vỏ bọc, vì mã độc này phá hủy bản ghi khởi động của ổ cứng, khiến việc phục hồi dữ liệu gần như không thể, ngay cả khi đã trả tiền.

Ransomware là một mối đe dọa thực tế và không ngừng phát triển, có khả năng gây ra những thiệt hại nghiêm trọng về tài chính và dữ liệu cho cả cá nhân và tổ chức. Tuy nhiên, việc hiểu rõ cách thức hoạt động và chủ động áp dụng các biện pháp phòng ngừa là hoàn toàn có thể.

Bằng cách duy trì thói quen sao lưu dữ liệu, cập nhật phần mềm và nâng cao cảnh giác, bạn có thể xây dựng một tuyến phòng thủ vững chắc. Bảo vệ dữ liệu của bạn bắt đầu từ những hành động nhỏ ngay hôm nay.