Trong bối cảnh các cuộc tấn công mạng ngày càng tinh vi, việc xây dựng một hệ thống vững chắc là yêu cầu bắt buộc. Bài viết này của Fast Byte sẽ giải thích rõ Security Hardening là gì, lý do tại sao quy trình Security Hardening lại quan trọng, đồng thời cung cấp các hướng dẫn chi tiết để làm cứng nhiều loại hệ thống từ hệ điều hành đến máy chủ và môi trường đám mây.

Security Hardening là gì?

Security Hardening (hay còn gọi là làm cứng hệ thống) là một tập hợp các quy trình, công cụ và phương pháp tốt nhất nhằm giảm thiểu bề mặt tấn công (attack surface) trên một hệ thống công nghệ. Bề mặt tấn công bao gồm tất cả các điểm yếu, lỗ hổng mà kẻ tấn công có thể khai thác để xâm nhập hoặc gây hại.

Mục tiêu chính của Security Hardening là loại bỏ mọi rủi ro không cần thiết. Quá trình này bao gồm việc gỡ bỏ các phần mềm, ứng dụng, tài khoản người dùng, cổng mạng (port) và các dịch vụ không sử dụng. Đồng thời, các chuyên gia sẽ cấu hình lại hệ thống để tối đa hóa an ninh, tuân thủ theo các tiêu chuẩn bảo mật đã được công nhận.

Hãy hình dung hệ thống của bạn như một pháo đài. Security Hardening chính là hoạt động rà soát và gia cố từng viên gạch, bịt kín mọi kẽ hở, đóng mọi cánh cửa không cần thiết và chỉ để lại những cổng ra vào được canh gác nghiêm ngặt.

Tại sao phải thực hiện Security Hardening?

Việc đầu tư thời gian và nguồn lực vào Security Hardening không phải là một lựa chọn, mà là một yêu cầu thiết yếu đối với mọi tổ chức. Dưới đây là những lý do cốt lõi giải thích tầm quan trọng của quy trình này.

Giảm thiểu rủi ro bị tấn công

Đây là lợi ích rõ ràng nhất. Mỗi dịch vụ đang chạy, mỗi cổng đang mở, mỗi tài khoản đang tồn tại đều là một điểm xâm nhập tiềm năng. Bằng cách loại bỏ những thành phần không cần thiết, Security Hardening trực tiếp thu hẹp bề mặt tấn công, khiến cho kẻ tấn công có ít cơ hội hơn để tìm ra và khai thác lỗ hổng.

Bảo vệ dữ liệu nhạy cảm

Hệ thống chứa đựng các tài sản số quý giá nhất của doanh nghiệp: thông tin khách hàng, dữ liệu tài chính, bí mật kinh doanh. Một hệ thống được làm cứng sẽ tạo ra nhiều lớp phòng thủ vững chắc, bảo vệ dữ liệu khỏi các truy cập trái phép, ngăn chặn các nguy cơ rò rỉ hoặc đánh cắp thông tin.

Tăng cường tính tuân thủ (Compliance)

Nhiều ngành công nghiệp như tài chính, y tế, thương mại điện tử phải tuân thủ các tiêu chuẩn bảo mật nghiêm ngặt như PCI-DSS (cho thẻ thanh toán) hay ISO/IEC 27001 (hệ thống quản lý an toàn thông tin). Security Hardening là một yêu cầu cơ bản và là bằng chứng cho thấy tổ chức đang thực hiện các biện pháp cần thiết để đáp ứng các quy định này.

Nâng cao hiệu suất và độ ổn định

Một hệ thống gọn gàng, chỉ chạy những dịch vụ thực sự cần thiết, sẽ tiêu thụ ít tài nguyên (CPU, RAM) hơn. Điều này không chỉ giúp cải thiện hiệu suất mà còn làm giảm độ phức tạp khi quản trị và khắc phục sự cố, từ đó tăng cường độ ổn định chung của toàn hệ thống.

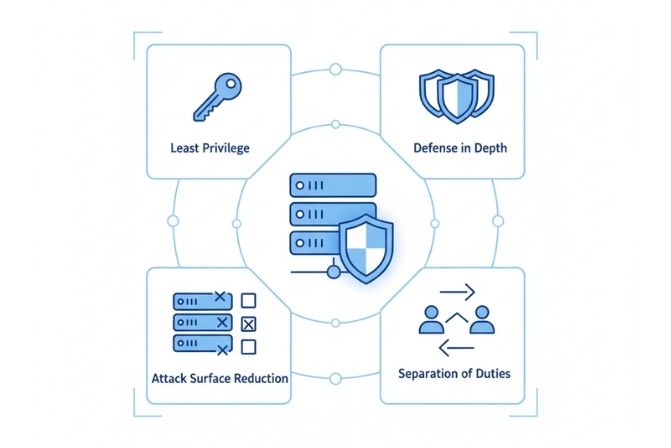

Các nguyên tắc cơ bản trong Security Hardening

Để quy trình Security Hardening đạt hiệu quả cao nhất, các quản trị viên hệ thống cần tuân thủ những nguyên tắc bảo mật nền tảng sau đây.

Nguyên tắc Đặc quyền Tối thiểu (Principle of Least Privilege)

Nguyên tắc này yêu cầu mỗi tài khoản người dùng, mỗi ứng dụng chỉ được cấp chính xác những quyền hạn tối thiểu cần thiết để hoàn thành nhiệm vụ. Ví dụ, tài khoản của nhân viên kế toán chỉ cần quyền truy cập vào phần mềm kế toán, không cần quyền cài đặt phần mềm hay thay đổi cấu hình hệ thống. Điều này giúp hạn chế thiệt hại nếu một tài khoản bị xâm phạm.

Nguyên tắc Phòng thủ theo chiều sâu (Defense in Depth)

Thay vì chỉ dựa vào một lớp bảo vệ duy nhất (ví dụ: tường lửa), nguyên tắc này chủ trương xây dựng nhiều lớp bảo mật độc lập và đa dạng. Nếu kẻ tấn công vượt qua được lớp ngoài cùng, chúng sẽ phải đối mặt với các lớp kiểm soát tiếp theo. Security Hardening là một phần quan trọng trong chiến lược phòng thủ nhiều lớp này.

Nguyên tắc Giảm bề mặt tấn công (Attack Surface Reduction)

Đây là nguyên tắc cốt lõi của Security Hardening. Mọi hành động như gỡ bỏ phần mềm không dùng, tắt các dịch vụ không cần thiết, đóng các cổng mạng không hoạt động đều nhằm mục đích thu hẹp tối đa bề mặt tấn công, khiến hệ thống trở thành một mục tiêu khó bị nhắm đến hơn.

Nguyên tắc Phân tách nhiệm vụ (Separation of Duties)

Nguyên tắc này đảm bảo rằng không một cá nhân nào có toàn quyền kiểm soát một quy trình quan trọng từ đầu đến cuối. Ví dụ, người yêu cầu thay đổi cấu hình hệ thống phải khác với người phê duyệt và người thực thi. Việc này tạo ra một cơ chế kiểm tra và giám sát chéo, ngăn chặn các hành vi lạm dụng quyền hạn hoặc sai sót vô ý.

Hardening hệ điều hành phổ biến (Windows, Linux, macOS)

Hệ điều hành là nền tảng của mọi hệ thống. Việc làm cứng hệ điều hành (OS Hardening) là bước đi đầu tiên và quan trọng nhất trong quy trình Security Hardening.

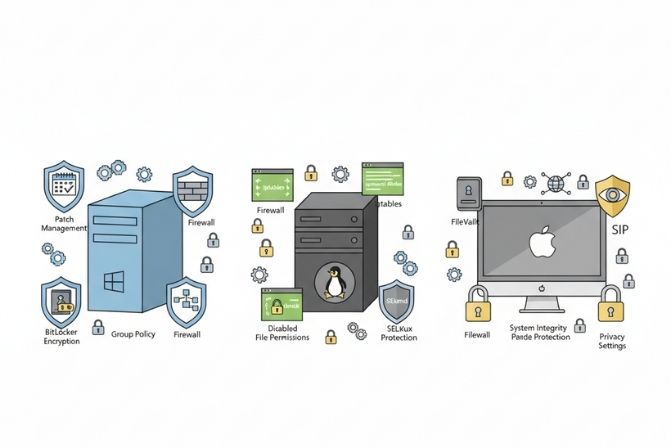

Hardening cho Windows & Windows Server

Hệ điều hành của Microsoft được sử dụng rộng rãi trong môi trường doanh nghiệp. Dưới đây là các bước cần thực hiện:

Quản lý bản vá (Patch Management)

Luôn đảm bảo hệ điều hành được cập nhật các bản vá bảo mật mới nhất từ Microsoft thông qua Windows Update hoặc WSUS.

Gỡ bỏ Roles và Features không cần thiết

Sử dụng Server Manager để loại bỏ các vai trò và tính năng không sử dụng, ví dụ như dịch vụ FTP nếu máy chủ chỉ dùng để chia sẻ file.

Cấu hình Group Policy

Áp đặt các chính sách bảo mật một cách nhất quán cho toàn bộ máy tính trong domain, chẳng hạn như chính sách mật khẩu, chính sách khóa màn hình.

Sử dụng BitLocker Drive Encryption

Mã hóa toàn bộ ổ đĩa hệ thống để bảo vệ dữ liệu ngay cả khi máy chủ bị đánh cắp vật lý.

Cấu hình Windows Defender Firewall

Thiết lập các quy tắc tường lửa chặt chẽ, chỉ cho phép các kết nối mạng thực sự cần thiết cho hoạt động của ứng dụng.

Hardening cho Linux (Ubuntu, CentOS)

Linux nổi tiếng về tính ổn định và bảo mật, nhưng việc cấu hình đúng cách vẫn rất quan trọng.

Tắt các dịch vụ (services) không cần thiết

Sử dụng lệnh systemctl disable [tên-dịch-vụ] để vô hiệu hóa các dịch vụ không sử dụng khi khởi động.

Cấu hình tường lửa

Sử dụng iptables hoặc công cụ thân thiện hơn như UFW (Uncomplicated Firewall) để kiểm soát lưu lượng mạng vào và ra.

Phân quyền file/folder chặt chẽ

Áp dụng nguyên tắc đặc quyền tối thiểu bằng lệnh chmod và chown. Đảm bảo các file nhạy cảm chỉ có thể được truy cập bởi người dùng được phép.

Sử dụng SELinux hoặc AppArmor

Đây là các module bảo mật nâng cao (Mandatory Access Control) giúp giới hạn quyền hạn của từng tiến trình, ngăn chặn thiệt hại ngay cả khi một ứng dụng bị khai thác.

Vô hiệu hóa đăng nhập root qua SSH

Luôn sử dụng một tài khoản người dùng thường để SSH vào máy chủ, sau đó dùng lệnh sudo để thực hiện các tác vụ quản trị.

Hardening cho macOS

Mặc dù macOS có nhiều cơ chế bảo mật tích hợp, người dùng vẫn nên chủ động thực hiện các bước làm cứng sau:

Bật FileVault 2

Mã hóa toàn bộ ổ đĩa khởi động để bảo vệ dữ liệu.

Cấu hình tường lửa ứng dụng

Trong System Settings > Network > Firewall, hãy bật và cấu hình tường lửa để chặn các kết nối đến không mong muốn.

Quản lý System Integrity Protection (SIP)

SIP là một cơ chế bảo vệ các file và tiến trình hệ thống cốt lõi. Hãy đảm bảo SIP luôn được bật.

Kiểm soát quyền riêng tư và ứng dụng

Thường xuyên rà soát các quyền mà ứng dụng đã yêu cầu (ví dụ: quyền truy cập Camera, Microphone, Files) trong System Settings > Privacy & Security.

Cách gia cố bảo mật cho server và dịch vụ mạng

Sau hệ điều hành, các dịch vụ chạy trên máy chủ và thiết bị mạng là mục tiêu tiếp theo trong quy trình Security Hardening.

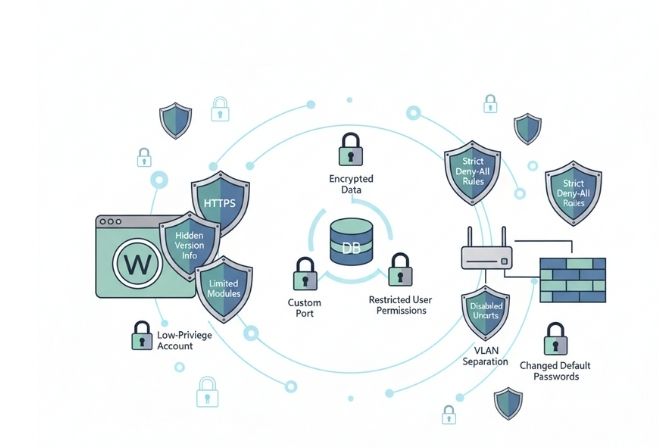

Web Server Hardening (Apache, Nginx)

Web server là bộ mặt của tổ chức trên Internet và thường xuyên là mục tiêu tấn công.

Ẩn thông tin phiên bản

Cấu hình để Apache hoặc Nginx không hiển thị số hiệu phiên bản trong các phản hồi HTTP, tránh để lộ thông tin cho kẻ tấn công.

Cấu hình SSL/TLS mạnh

Luôn sử dụng HTTPS. Vô hiệu hóa các giao thức mã hóa cũ và yếu như SSLv3, TLS 1.0/1.1.

Chạy Web Server với tài khoản ít quyền

Không bao giờ chạy tiến trình web server dưới quyền root.

Vô hiệu hóa các module không cần thiết

Giảm bề mặt tấn công bằng cách chỉ tải các module thực sự cần cho website hoạt động.

Database Hardening (MySQL, SQL Server)

Cơ sở dữ liệu là nơi lưu trữ thông tin quan trọng nhất.

Thay đổi cổng mặc định

Tránh sử dụng các cổng mặc định (ví dụ 3306 cho MySQL) để làm khó kẻ tấn công trong giai đoạn quét cổng.

Mã hóa dữ liệu

Mã hóa cả dữ liệu đang được truyền (encryption in transit) bằng SSL/TLS và dữ liệu đang lưu trữ (encryption at rest) bằng các tính năng như TDE của SQL Server.

Phân quyền người dùng chi tiết

Tạo các tài khoản database riêng cho từng ứng dụng và chỉ cấp các quyền cần thiết (SELECT, INSERT, UPDATE) trên các bảng cụ thể.

Network Hardening

Thiết bị mạng như router, switch, firewall là tuyến phòng thủ đầu tiên.

Cấu hình Firewall Rules chặt chẽ

Tuân thủ nguyên tắc “deny-all” (chặn tất cả) và chỉ cho phép những lưu lượng mạng (traffic) được định nghĩa rõ ràng.

Tắt các cổng không sử dụng

Trên các thiết bị switch, hãy vô hiệu hóa các cổng vật lý không được kết nối để ngăn chặn các truy cập trái phép.

Sử dụng VLANs (Virtual LANs)

Phân chia hệ thống mạng thành các vùng logic riêng biệt (ví dụ: VLAN cho server, VLAN cho người dùng) để cô lập và hạn chế sự lây lan nếu một vùng bị xâm phạm.

Thay đổi mật khẩu quản trị mặc định

Đây là bước cơ bản nhưng cực kỳ quan trọng trên tất cả các thiết bị mạng.

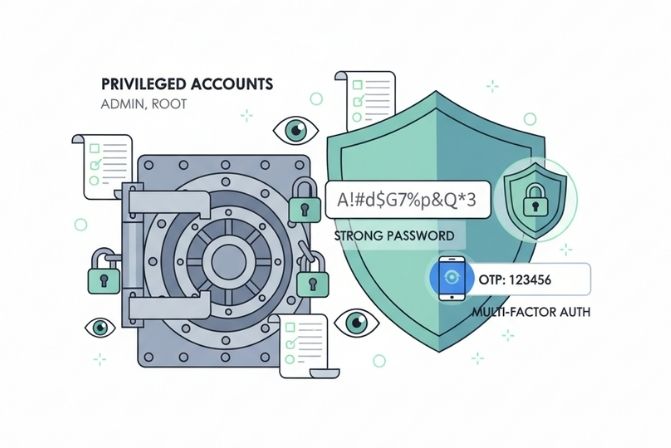

Quản lý mật khẩu và xác thực nâng cao trong Security Hardening

Danh tính người dùng là một trong những mắt xích yếu nhất. Security Hardening phải bao gồm việc củng cố quy trình xác thực.

Xây dựng chính sách mật khẩu mạnh

Một chính sách mật khẩu hiệu quả nên yêu cầu:

- Độ dài tối thiểu: Ít nhất 12-14 ký tự.

- Độ phức tạp: Bao gồm chữ hoa, chữ thường, số và ký tự đặc biệt.

- Lịch sử mật khẩu: Không cho phép người dùng đặt lại các mật khẩu cũ đã sử dụng.

- Tần suất thay đổi: Yêu cầu người dùng đổi mật khẩu định kỳ (ví dụ: 90 ngày một lần).

Triển khai xác thực đa yếu tố (MFA)

Xác thực đa yếu tố (Multi-Factor Authentication) yêu cầu người dùng cung cấp ít nhất hai bằng chứng xác thực khác nhau (ví dụ: mật khẩu và một mã OTP từ điện thoại). MFA là một lớp bảo vệ cực kỳ hiệu quả, giúp ngăn chặn truy cập trái phép ngay cả khi mật khẩu bị lộ.

Quản lý và giám sát tài khoản đặc quyền

Các tài khoản quản trị (administrator, root) có quyền lực cao nhất và là mục tiêu hàng đầu của kẻ tấn công. Cần triển khai các giải pháp Quản lý Truy cập Đặc quyền (Privileged Access Management – PAM) để kiểm soát chặt chẽ ai có thể sử dụng các tài khoản này, khi nào và để làm gì. Mọi phiên làm việc của tài khoản đặc quyền cần được ghi lại và giám sát.

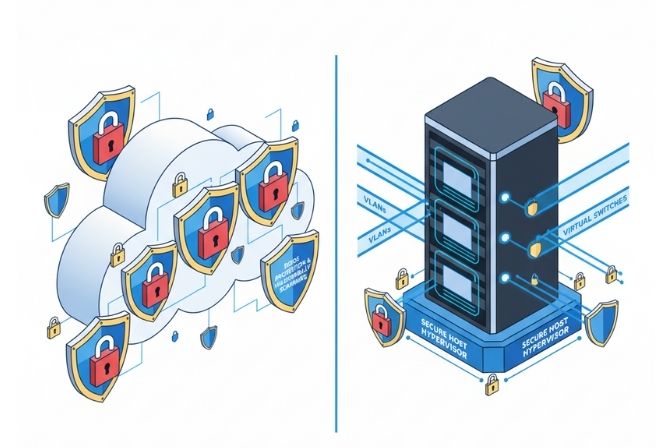

Ứng dụng Security Hardening trong môi trường đám mây và ảo hóa

Với sự phát triển của công nghệ, Security Hardening cần được mở rộng ra ngoài các máy chủ vật lý.

Cloud Security Hardening (AWS, Azure)

Nhà cung cấp đám mây chịu trách nhiệm bảo mật “của đám mây”, nhưng khách hàng phải chịu trách nhiệm bảo mật “trong đám mây”.

Cấu hình Security Groups/Network Security Groups (NSG)

Đây là các tường lửa ảo, cần được cấu hình chặt chẽ để chỉ cho phép lưu lượng cần thiết đến các máy ảo.

Quản lý IAM Roles and Policies

Áp dụng nguyên tắc đặc quyền tối thiểu khi cấp quyền cho người dùng và dịch vụ thông qua Identity and Access Management (IAM).

Sử dụng các dịch vụ bảo mật có sẵn

Tận dụng các công cụ như AWS Shield (chống DDoS), Azure Security Center, AWS Inspector (quét lỗ hổng) để tăng cường bảo mật.

Virtualization Hardening (VMware, Hyper-V)

Môi trường ảo hóa cũng có những rủi ro riêng cần được làm cứng.

Bảo mật máy chủ Host

Máy chủ vật lý (hypervisor) chạy các máy ảo là mục tiêu cực kỳ quan trọng. Cần áp dụng Security Hardening nghiêm ngặt cho máy chủ này.

Cô lập các máy ảo

Sử dụng các switch ảo và VLAN để ngăn các máy ảo ở các mức độ tin cậy khác nhau giao tiếp với nhau.

Hardening các template VM

Tạo ra các “khuôn mẫu” máy ảo đã được làm cứng sẵn. Khi cần triển khai một máy ảo mới, chỉ cần nhân bản từ template này để đảm bảo tính nhất quán về bảo mật.

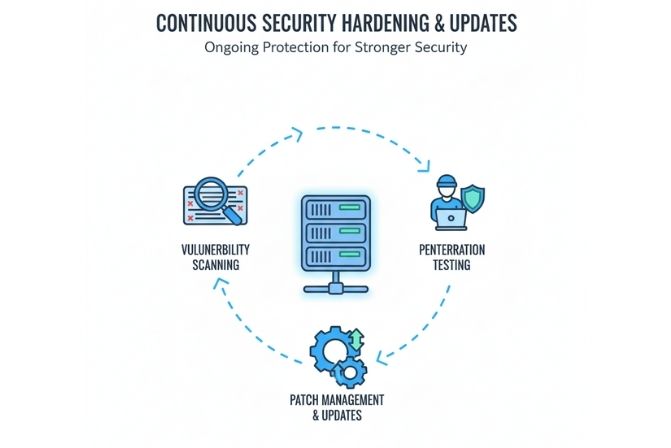

Kiểm tra, đánh giá và cập nhật bảo mật hệ thống khi Security Hardening

Security Hardening không phải là công việc làm một lần rồi quên. Đây là một quy trình liên tục đòi hỏi việc kiểm tra và cải tiến không ngừng.

Sử dụng công cụ quét lỗ hổng

Các công cụ như Nessus, OpenVAS, hoặc Qualys có thể tự động rà soát hệ thống của bạn để tìm kiếm các lỗ hổng đã biết, các cấu hình yếu hoặc các bản vá còn thiếu. Việc quét định kỳ giúp bạn chủ động phát hiện các điểm yếu trước khi kẻ tấn công tìm thấy.

Thực hiện Penetration Testing

Kiểm thử xâm nhập (Penetration Testing) là một cuộc tấn công “giả lập” được thực hiện bởi các chuyên gia bảo mật. Mục đích là để xác minh xem các biện pháp Security Hardening đã triển khai có thực sự hiệu quả trong việc chống lại các kỹ thuật tấn công thực tế hay không.

Lập kế hoạch quản lý bản vá và cập nhật

Các lỗ hổng mới được phát hiện mỗi ngày. Doanh nghiệp cần có một quy trình quản lý bản vá rõ ràng: theo dõi các bản vá mới từ nhà cung cấp, kiểm thử chúng trong môi trường an toàn, và triển khai chúng một cách kịp thời ra môi trường thực tế.

Duy trì và thực thi chính sách bảo mật liên tục trong quy trình Security Hardening

Để đảm bảo hiệu quả lâu dài, Security Hardening cần được thể chế hóa thành các chính sách và quy trình.

Xây dựng tài liệu về tiêu chuẩn hardening (Hardening Standards)

Tổ chức cần xây dựng các tài liệu hướng dẫn chi tiết, hay còn gọi là “checklist”, về cách làm cứng cho từng loại hệ thống (Windows, Linux, Nginx…). Các tài liệu này đảm bảo rằng mọi hệ thống mới được triển khai đều tuân thủ một tiêu chuẩn bảo mật chung. Các tiêu chuẩn từ Center for Internet Security (CIS Benchmarks) là một nguồn tham khảo tuyệt vời.

Tự động hóa quy trình hardening

Việc làm cứng thủ công hàng trăm, hàng nghìn máy chủ là không khả thi và dễ xảy ra sai sót. Sử dụng các công cụ quản lý cấu hình như Ansible, Puppet, hoặc Chef để tự động hóa việc áp đặt và duy trì các cấu hình an toàn. Tự động hóa đảm bảo tính nhất quán và giảm thiểu sai sót do con người.

Đào tạo nhận thức cho nhân viên

Con người luôn là một yếu tố quan trọng trong chuỗi bảo mật. Cần tổ chức các buổi đào tạo định kỳ để nâng cao nhận thức về an toàn thông tin cho tất cả nhân viên, giúp họ hiểu vai trò của mình trong việc bảo vệ hệ thống chung.

Hành trình bảo mật là một quá trình liên tục và Security Hardening chính là bước đi nền tảng vững chắc nhất. Đây là hoạt động đầu tư trực tiếp vào sự an toàn và ổn định của toàn bộ hạ tầng công nghệ. Bằng cách áp dụng một cách có hệ thống các nguyên tắc và kỹ thuật đã được trình bày, tổ chức có thể giảm thiểu đáng kể rủi ro, bảo vệ tài sản số và xây dựng một môi trường hoạt động an toàn hơn.