Nhiều người dùng thường đặt câu hỏi Trojan Horse là gì và làm thế nào để nhận biết khi máy tính bị nhiễm Trojan Horse. Bài viết này của Fast Byte sẽ định nghĩa rõ về loại mã độc này, chỉ ra các dấu hiệu lây nhiễm phổ biến, đồng thời cung cấp quy trình loại bỏ và các biện pháp phòng chống phần mềm Trojan Horse hiệu quả để bạn luôn an toàn.

Trojan và Trojan Horse là gì?

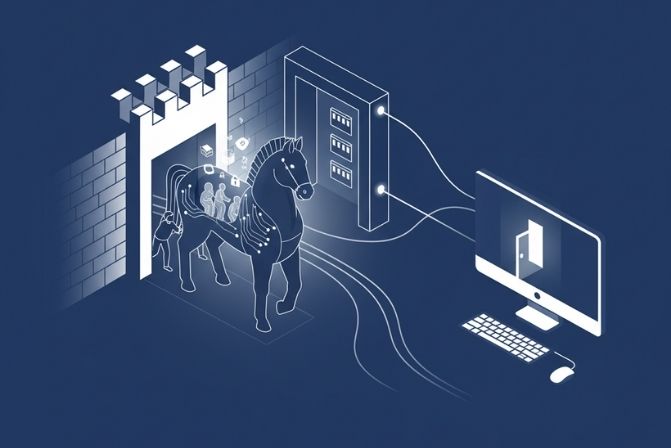

Trojan, hay còn có tên gọi đầy đủ là Trojan Horse, là một loại phần mềm độc hại (malware). Trojan nguy trang thành một chương trình máy tính hữu ích, hợp pháp hoặc một tệp tin vô hại để lừa người dùng tải về và tự tay cài đặt vào hệ thống.

Điểm khác biệt cốt lõi của Trojan so với Virus là Trojan không có khả năng tự nhân bản và tự lây lan sang các tệp tin khác. Trojan cần chính hành động của người dùng, như mở một tệp tin hay chạy một ứng dụng, để có thể được kích hoạt.

Một khi đã xâm nhập thành công, Trojan sẽ tạo ra một “cửa hậu” (backdoor), cho phép kẻ tấn công chiếm quyền kiểm soát thiết bị từ xa, đánh cắp dữ liệu hoặc thực hiện nhiều hành vi gây hại khác.

Nguồn gốc tên gọi “Trojan Horse”

Tên gọi “Trojan Horse” được lấy cảm hứng trực tiếp từ câu chuyện thần thoại Hy Lạp về cuộc chiến thành Troa. Trong câu chuyện, quân Hy Lạp đã giả vờ rút lui và để lại một con ngựa gỗ khổng lồ như một món quà.

Người dân thành Troa, không chút nghi ngờ, đã kéo con ngựa này vào trong thành. Đến đêm, binh lính Hy Lạp ẩn nấp bên trong con ngựa đã chui ra, mở cổng thành cho đội quân bên ngoài tràn vào và nhấn chìm thành Troa.

Mã độc Trojan hoạt động theo nguyên lý tương tự: ẩn mình dưới một vỏ bọc vô hại để lừa người dùng “mở cửa” cho nó vào hệ thống.

Lịch sử và Nguyên nhân ra đời của Trojan

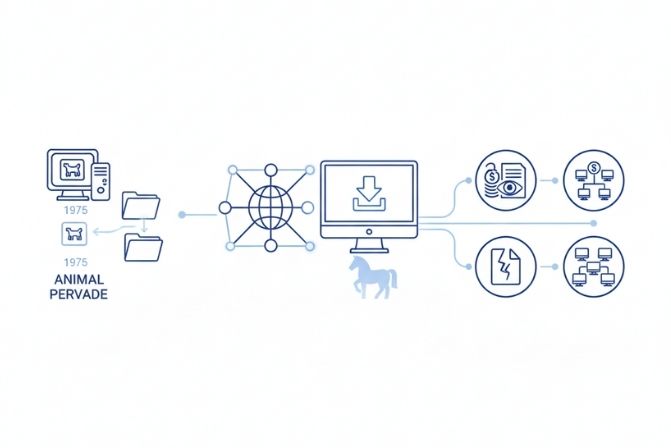

Lịch sử của Trojan gắn liền với sự phát triển của máy tính cá nhân và Internet. Một trong những ví dụ sơ khai nhất được ghi nhận là ANIMAL Pervade, xuất hiện vào năm 1975. Đây là một chương trình game đoán con vật, nhưng trong khi người dùng chơi, một chương trình con sẽ tự động sao chép chính nó vào các thư mục mà người dùng có quyền truy cập. Dù không gây hại, nó đã thể hiện cơ chế hoạt động cơ bản của một Trojan.

Đến thập niên 90 và 2000, khi Internet bùng nổ, Trojan mới thực sự trở thành một mối đe dọa nghiêm trọng. Nguyên nhân ra đời của Trojan chủ yếu xuất phát từ các mục đích sau:

Tài chính

Đây là động cơ lớn nhất. Kẻ tấn công tạo ra Trojan để đánh cắp thông tin tài khoản ngân hàng, thẻ tín dụng, mật khẩu ví điện tử.

Gián điệp và Đánh cắp dữ liệu

Trojan được sử dụng để lấy cắp các bí mật kinh doanh, tài liệu nhạy cảm của chính phủ, hoặc thông tin cá nhân của một mục tiêu cụ thể.

Phá hoại

Một số Trojan được tạo ra chỉ với mục đích phá hủy dữ liệu, làm hỏng hệ điều hành hoặc gây gián đoạn hoạt động của một hệ thống.

Tạo mạng Botnet

Kẻ tấn công lây nhiễm Trojan lên hàng ngàn máy tính để biến chúng thành một mạng lưới máy tính ma (botnet), sau đó sử dụng mạng này để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) quy mô lớn.

Những đặc điểm nhận dạng của mã độc Trojan

Để hiểu rõ hơn Trojan Horse là gì, bạn cần nắm được các đặc điểm cốt lõi giúp phân biệt Trojan với các loại mã độc khác.

Đặc tính giả mạo, ẩn mình

Đây là đặc điểm đặc trưng nhất. Trojan luôn ẩn mình dưới dạng một thứ gì đó hấp dẫn hoặc hợp pháp. Đó có thể là một phần mềm bẻ khóa (crack), một bản cập nhật giả, một file tài liệu quan trọng, hoặc một ứng dụng miễn phí hữu ích. Vỏ bọc này là yếu tố then chốt để lừa người dùng.

Không có khả năng tự nhân bản

Không giống như virus, Trojan không thể tự động sao chép chính nó để lây nhiễm sang các file khác trên cùng một máy tính. Mỗi Trojan là một chương trình độc lập. Điều này có nghĩa là nếu bạn xóa được file Trojan gốc, bạn sẽ loại bỏ được mối đe dọa.

Phụ thuộc vào hành động của người dùng để kích hoạt

Trojan hoàn toàn bị động. Nó không thể tự lây lan qua mạng như Worm. Nó cần người dùng thực hiện một hành động cụ thể, ví dụ như nhấp đúp vào file thực thi (.exe), mở một file Word chứa mã độc, hoặc cài đặt một ứng dụng giả mạo. Yếu tố con người chính là mắt xích yếu nhất mà Trojan nhắm vào.

Cách thức hoạt động chi tiết của Trojan

Quy trình hoạt động của Trojan có thể được chia thành các giai đoạn rõ ràng, từ lúc bắt đầu lây nhiễm cho đến khi thực hiện hành vi phá hoại.

Các con đường lây nhiễm chính

Trojan sử dụng nhiều phương pháp tinh vi để xâm nhập vào thiết bị của người dùng. Kinh nghiệm của Fast Byte cho thấy đây là những con đường phổ biến nhất:

Email lừa đảo (Phishing)

Kẻ tấn công gửi email giả mạo các tổ chức uy tín như ngân hàng, cơ quan thuế, công ty chuyển phát. Email này thường chứa các tệp đính kèm độc hại (như hoa_don.zip, thong_bao_quan_trong.docx) hoặc các đường link dẫn đến trang web giả mạo để lừa người dùng tải Trojan về máy.

Phần mềm bẻ khóa (Crack) và Game lậu

Nhiều người dùng tìm kiếm các phần mềm crack để sử dụng miễn phí các ứng dụng trả phí. Đây là “mảnh đất màu mỡ” cho Trojan. Kẻ tấn công thường đính kèm Trojan vào các file crack này. Khi người dùng chạy file để kích hoạt phần mềm, Trojan cũng sẽ được cài đặt vào máy.

Các trang web không an toàn

Việc tải phần mềm, phim ảnh, nhạc từ các trang web không rõ nguồn gốc, chứa nhiều quảng cáo độc hại cũng là một nguy cơ lớn. Đôi khi, chỉ cần truy cập vào một trang web bị nhiễm độc, Trojan cũng có thể tự động được tải về thông qua các lỗ hổng của trình duyệt.

Lỗ hổng bảo mật

Kẻ tấn công khai thác các lỗ hổng chưa được vá của hệ điều hành hoặc các phần mềm phổ biến (như trình duyệt web, bộ gõ, phần mềm đọc PDF) để cài đặt Trojan vào máy tính mà người dùng không hề hay biết.

Cơ chế tạo “cửa hậu” (Backdoor)

Sau khi được kích hoạt, nhiệm vụ đầu tiên của hầu hết Trojan là thiết lập một kết nối ẩn đến máy chủ điều khiển (Command & Control Server) của kẻ tấn công. Kết nối này tạo ra một “cửa hậu”, cho phép kẻ tấn công gửi lệnh và kiểm soát hoàn toàn thiết bị của nạn nhân từ xa.

Các hình thức hoạt động của Trojan Horse sau khi lây nhiễm

Khi đã nắm quyền kiểm soát, kẻ tấn công có thể ra lệnh cho Trojan thực hiện nhiều hành vi độc hại:

Keylogging

Ghi lại mọi thao tác gõ phím của người dùng, bao gồm mật khẩu, thông tin thẻ tín dụng, nội dung tin nhắn.

Đánh cắp dữ liệu

Tìm kiếm và tải lên các tệp tin quan trọng trên máy tính như tài liệu, hình ảnh, video riêng tư.

Điều khiển Webcam và Micro

Bật webcam và micro để theo dõi người dùng mà họ không hề hay biết.

Tải thêm mã độc

Sử dụng máy tính của nạn nhân để tải về và cài đặt thêm các loại mã độc khác như Ransomware (mã độc tống tiền).

Sử dụng máy tính cho các cuộc tấn công khác

Biến máy tính của nạn nhân thành một phần của mạng botnet để tấn công DDoS vào các website khác.

Phân loại các Trojan phổ biến nhất hiện nay

Hiểu rõ về các loại Trojan sẽ giúp bạn nhận thức được mức độ nguy hiểm của câu hỏi Trojan Horse là gì. Dưới đây là một số loại phổ biến mà Fast Byte thường xuyên ghi nhận.

Backdoor Trojan

Loại này tạo ra một “cửa hậu” trên máy tính, cho phép hacker toàn quyền truy cập, kiểm soát, chỉnh sửa và xóa file, cũng như cài đặt thêm các phần mềm độc hại khác.

Spyware Trojan

Trojan gián điệp được thiết kế để theo dõi hoạt động của bạn. Chúng ghi lại thao tác bàn phím, chụp ảnh màn hình, thu thập danh sách ứng dụng đang chạy và gửi tất cả thông tin này về cho kẻ tấn công.

Ransomware Trojan

Loại Trojan này thực hiện việc mã hóa các tệp tin trên máy tính của bạn, khiến bạn không thể truy cập được. Sau đó, nó sẽ hiển thị một thông báo đòi tiền chuộc để đổi lấy khóa giải mã.

Banking Trojan

Đây là loại Trojan cực kỳ nguy hiểm, chuyên nhắm vào việc đánh cắp thông tin đăng nhập của các dịch vụ ngân hàng trực tuyến. Nó có thể giả mạo trang web của ngân hàng hoặc chặn mã xác thực OTP.

DDoS Trojan

Trojan này biến máy tính của bạn thành một “zombie” trong một mạng botnet. Kẻ tấn công sẽ sử dụng hàng ngàn máy tính bị nhiễm để đồng loạt gửi yêu cầu truy cập đến một website mục tiêu, gây quá tải và làm sập website đó.

Tổng hợp các dấu hiệu máy tính bị nhiễm Trojan

Làm thế nào để biết máy tính đã bị Trojan xâm nhập? Hãy chú ý đến 8 dấu hiệu bất thường sau đây:

1. Hiệu suất máy giảm sút đột ngột

Máy tính của bạn bỗng nhiên chạy rất chậm, hay bị treo hoặc “đơ” dù bạn không chạy ứng dụng nào nặng. Nguyên nhân là Trojan đang âm thầm sử dụng tài nguyên CPU và RAM của hệ thống.

2. Hoạt động mạng bất thường

Dữ liệu mạng tăng đột biến ngay cả khi bạn không tải xuống hay truy cập Internet. Đây là dấu hiệu Trojan đang gửi dữ liệu của bạn về máy chủ của hacker.

3. Xuất hiện các chương trình hoặc thanh công cụ lạ

Bạn thấy những phần mềm, ứng dụng hoặc thanh công cụ (toolbar) trên trình duyệt mà bạn không hề cài đặt.

4. Trình duyệt web tự động thay đổi

Trang chủ, công cụ tìm kiếm mặc định của trình duyệt bị thay đổi mà không có sự cho phép của bạn. Các cửa sổ quảng cáo liên tục bật lên.

5. Phần mềm diệt virus bị vô hiệu hóa

Trojan thường cố gắng vô hiệu hóa hoặc gỡ cài đặt các chương trình bảo mật trên máy để tránh bị phát hiện.

6. Hoạt động lạ của chuột và bàn phím

Con trỏ chuột tự di chuyển hoặc văn bản tự động được gõ. Đây là dấu hiệu cho thấy có người đang điều khiển máy tính của bạn từ xa.

7. Màn hình xanh (BSOD) xuất hiện thường xuyên

Máy tính liên tục bị lỗi màn hình xanh và tự khởi động lại. Trojan có thể đã can thiệp sâu vào các tệp tin hệ thống gây ra xung đột.

8. Mất hoặc bị mã hóa tệp tin

Các tệp tin quan trọng của bạn đột nhiên biến mất hoặc không thể mở được với một đuôi tệp lạ.

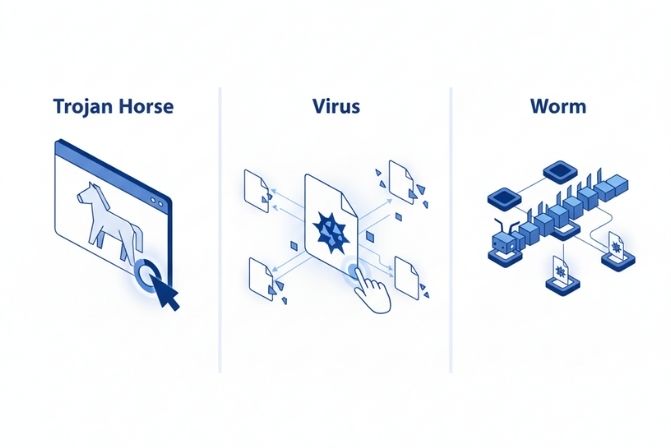

Phân biệt Trojan, Virus và Worm

Nhiều người dùng thường nhầm lẫn giữa ba loại mã độc này. Bảng so sánh dưới đây của Fast Byte sẽ giúp bạn phân biệt rõ ràng:

| Tiêu chí | Trojan Horse | Virus | Worm (Sâu máy tính) |

|---|---|---|---|

| Mục đích chính | Lừa đảo, tạo cửa hậu, đánh cắp dữ liệu. | Phá hủy file, lây nhiễm vào các chương trình khác. | Tự nhân bản và lây lan qua mạng. |

| Khả năng tự nhân bản | Không. | Có. Virus chèn mã độc của nó vào các file hợp lệ. | Có. Worm tự tạo ra các bản sao của chính nó. |

| Phương thức lây lan | Cần người dùng tự kích hoạt (chạy file, cài đặt). | Lây lan khi người dùng chạy một file đã bị nhiễm. | Tự động lây lan qua mạng máy tính, email, lỗ hổng bảo mật. |

Phương pháp ngăn chặn và phòng chống Trojan hiệu quả

Phòng bệnh hơn chữa bệnh. Việc chủ động áp dụng các biện pháp an ninh sẽ giúp bạn giảm thiểu tối đa nguy cơ bị Trojan tấn công.

Sử dụng Tường lửa (Firewall)

Luôn bật tường lửa của hệ điều hành. Tường lửa giúp kiểm soát các kết nối ra vào máy tính, có thể ngăn chặn Trojan liên lạc với máy chủ của hacker.

Thường xuyên cập nhật hệ điều hành và phần mềm

Luôn cập nhật hệ điều hành (Windows, macOS) và các phần mềm (đặc biệt là trình duyệt web) lên phiên bản mới nhất. Các bản cập nhật thường chứa các bản vá cho những lỗ hổng bảo mật mà Trojan có thể khai thác.

Cẩn trọng với Email và tệp đính kèm

Không bao giờ mở các tệp đính kèm hoặc nhấp vào các đường link trong email từ những người gửi lạ hoặc có tiêu đề đáng ngờ. Hãy kiểm tra kỹ địa chỉ email của người gửi.

Chỉ tải phần mềm từ nguồn uy tín

Luôn tải ứng dụng từ trang web chính thức của nhà phát triển hoặc các kho ứng dụng đáng tin cậy (Microsoft Store, App Store). Tránh xa các phần mềm crack.

Sử dụng tài khoản người dùng hạn chế quyền

Thay vì dùng tài khoản quản trị (Administrator) cho các công việc hàng ngày, hãy tạo một tài khoản người dùng thường. Điều này sẽ hạn chế khả năng Trojan có thể can thiệp sâu vào hệ thống nếu bị lây nhiễm.

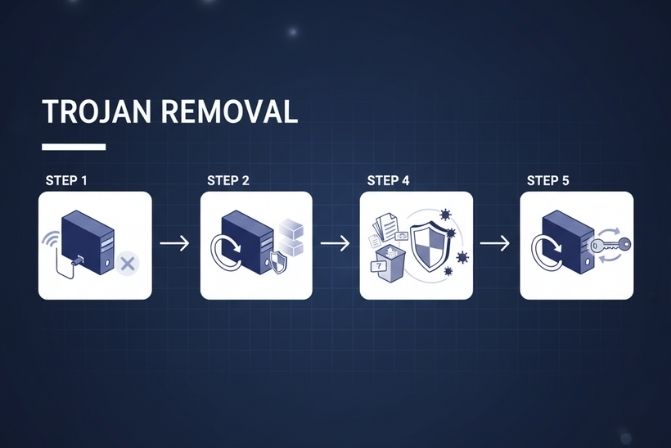

Hướng dẫn 5 bước diệt virus Trojan tận gốc

Nếu bạn nghi ngờ máy tính đã bị nhiễm Trojan, hãy bình tĩnh và thực hiện tuần tự theo 5 bước mà các chuyên gia tại Fast Byte khuyến nghị dưới đây.

Bước 1: Ngắt kết nối Internet

Hành động đầu tiên và quan trọng nhất là ngắt kết nối mạng ngay lập tức. Bạn có thể rút dây cáp mạng LAN hoặc tắt Wi-Fi. Việc này ngăn chặn Trojan tiếp tục gửi dữ liệu của bạn đi và nhận lệnh từ kẻ tấn công.

Bước 2: Khởi động vào Chế độ An toàn (Safe Mode)

Khởi động lại máy tính và truy cập vào Chế độ An toàn (Safe Mode with Networking). Ở chế độ này, Windows chỉ tải các trình điều khiển và dịch vụ cần thiết nhất, giúp ngăn chặn hầu hết các loại mã độc tự khởi động cùng hệ thống. Điều này tạo điều kiện thuận lợi cho việc gỡ bỏ Trojan.

Bước 3: Xóa các file tạm và chương trình đáng ngờ

- Xóa file tạm: Sử dụng công cụ Disk Cleanup của Windows để xóa các tệp tin tạm thời. Trojan thường ẩn náu trong các thư mục này.

- Gỡ cài đặt chương trình lạ: Vào Control Panel (hoặc Settings > Apps), kiểm tra danh sách các chương trình đã cài đặt. Nếu phát hiện bất kỳ phần mềm nào bạn không hề cài hoặc trông đáng ngờ, hãy gỡ bỏ ngay lập tức.

Bước 4: Quét toàn bộ hệ thống bằng phần mềm chuyên dụng

Sử dụng một chương trình diệt virus uy tín và cập nhật nó lên phiên bản mới nhất. Sau đó, thực hiện quét toàn bộ hệ thống (Full Scan). Quá trình này có thể mất nhiều thời gian nhưng sẽ đảm bảo không bỏ sót tệp độc hại nào.

Bước 5: Khởi động lại và đổi mật khẩu

Sau khi phần mềm diệt virus đã loại bỏ các mối đe dọa, hãy khởi động lại máy tính về chế độ bình thường. Ngay sau đó, hãy thay đổi mật khẩu của tất cả các tài khoản quan trọng (email, ngân hàng, mạng xã hội) vì chúng có thể đã bị lộ.

TOP 8 phần mềm diệt Trojan uy tín và hiệu quả nhất

Việc lựa chọn một công cụ bảo mật tốt là rất quan trọng. Dưới đây là 8 phần mềm được Fast Byte đánh giá cao về khả năng phát hiện và loại bỏ Trojan.

1. Malwarebytes

Nổi tiếng với khả năng phát hiện và diệt các loại mã độc mà các phần mềm diệt virus truyền thống có thể bỏ qua.

2. Bitdefender Antivirus

Cung cấp lớp bảo vệ toàn diện với công nghệ quét tiên tiến và ít ảnh hưởng đến hiệu suất máy tính.

3. Kaspersky Total Security

Một giải pháp bảo mật mạnh mẽ, tích hợp nhiều tính năng như quản lý mật khẩu, tường lửa và bảo vệ giao dịch trực tuyến.

4. Norton 360

Cung cấp khả năng bảo vệ theo thời gian thực chống lại Trojan, virus và ransomware, đi kèm với các dịch vụ giá trị gia tăng như VPN.

5. Avast Free Antivirus

Một lựa chọn miễn phí phổ biến với khả năng quét mã độc hiệu quả và giao diện thân thiện với người dùng.

6. AVG AntiVirus Free

Tương tự Avast, AVG cung cấp một lớp bảo vệ cơ bản vững chắc, giúp ngăn chặn và loại bỏ các loại Trojan thông thường.

7. ESET NOD32 Antivirus

Nổi bật với tốc độ quét nhanh, sử dụng ít tài nguyên hệ thống và khả năng phát hiện mối đe dọa dựa trên hành vi.

8. Windows Defender

Công cụ bảo mật tích hợp sẵn trên Windows 10 và 11. Hiện nay, Windows Defender đã được cải tiến rất nhiều và đủ mạnh để chống lại phần lớn các mối đe dọa phổ biến.

Một số câu hỏi liên quan đến mã độc Trojan

Dưới đây là phần giải đáp một số thắc mắc phổ biến nhất xoay quanh câu hỏi Trojan Horse là gì.

Trojan có thể tự lây lan không?

Câu trả lời là Không. Trojan không có khả năng tự sao chép và tự lây lan. Trojan cần sự tương tác của người dùng, chẳng hạn như tải về một tệp tin và chạy nó, để có thể lây nhiễm vào máy tính.

Điện thoại di động có bị nhiễm Trojan không?

Có. Trojan không chỉ tồn tại trên máy tính mà còn là một mối đe dọa lớn trên các thiết bị di động (Android và iOS). Chúng thường ngụy trang dưới dạng các ứng dụng giả mạo trên các kho ứng dụng không chính thức. Một khi được cài đặt, chúng có thể đánh cắp danh bạ, tin nhắn, thông tin ngân hàng và theo dõi vị trí của bạn.

Cài lại Windows (reset PC) có diệt được Trojan không?

Thường là có. Việc cài đặt lại hoàn toàn hệ điều hành (format ổ đĩa và cài mới) là một trong những cách triệt để nhất để loại bỏ Trojan và các loại mã độc khác. Tuy nhiên, nếu bạn chỉ sử dụng tính năng “Reset this PC” và chọn giữ lại tệp cá nhân, vẫn có một rủi ro nhỏ là Trojan có thể tồn tại nếu nó đã lây nhiễm vào các tệp tin đó.

Để an toàn tuyệt đối, bạn nên sao lưu dữ liệu quan trọng ra một thiết bị lưu trữ ngoài, quét sạch dữ liệu đó bằng một máy tính sạch, sau đó format hoàn toàn ổ cứng và cài lại Windows.

Qua những phân tích chi tiết trên, bạn đã có một cái nhìn toàn diện để trả lời cho câu hỏi Trojan Horse là gì. Trojan là một mối đe dọa tinh vi và nguy hiểm vì nó tấn công vào yếu tố con người. Việc hiểu rõ cơ chế hoạt động, các dấu hiệu nhận biết và trang bị cho mình kiến thức phòng chống là lớp bảo vệ vững chắc nhất.

Fast Byte tin rằng bằng cách áp dụng các thói quen an toàn và sử dụng các công cụ bảo mật phù hợp, bạn hoàn toàn có thể bảo vệ thiết bị và dữ liệu quý giá của mình trước sự tấn công của Trojan.